Questões de Concurso

Para tce-am

Foram encontradas 708 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sobre as tecnologias de armazenamento SAN e NAS, analise as afirmativas a seguir.

I. A tecnologia NAS opera não em nível de arquivo, mas em nível de bloco.

II. A tecnologia SAN fornece funcionalidade de armazenamento e sistemas de arquivos, como NFS e CIFS.

III. O iSCSI é exemplo de protocolo utilizado em redes SAN.

Está correto somente o que se afirma em:

Em termos de prevenção e tratamento de incidentes de segurança, analise as afirmativas a seguir.

I. A política de segurança da organização deve conter os procedimentos necessários para recuperação de um incidente que paralise um processo crítico.

II. Controle de spam pode ser realizado através de listas brancas ou listas negras.

III. Honeypots servem para atrair atacantes e afastá-los de sistemas críticos, mas não permitem que as atividades desses atacantes sejam analisadas.

Está correto somente o que se afirma em:

Uma organização contratou um consultor de segurança em rede de computadores, pois estava preocupada com possíveis ataques distribuídos de negação de serviço (DDoS) nos seus sistemas de correio eletrônico (SMTP), Web (HTTP), transferência de arquivos (FTP), sincronização de horários (NTP) e acesso remoto (SSH). O consultor disse que um desses serviços poderia estar sujeito a ataques por amplificação, sendo necessária a revisão de sua configuração.

O consultor estava se referindo ao serviço de:

Uma aplicação precisa operar em um ambiente de rede sem fio, com velocidade de 200 Mbps. Além disso, a frequência usada nessa rede deve ser de 2.4 GHz.

O padrão de rede sem fio mais indicado para essa aplicação é o:

Para garantir maior segurança da mensagem em redes sem fio, o padrão WPA2 criptografa as mensagens antes de serem transmitidas.

Para tal, é utilizado pelo WPA2 o protocolo de criptografia:

Sobre certificação digital, analise as afirmativas a seguir.

I. A revogação de um certificado digital é implementada através de listas de revogação emitidas pelas autoridades certificadoras, ou através do protocolo OCSP.

II. O certificado digital do tipo A1 armazena a chave privada em hardware criptográfico, com uso de token ou smartcard.

III. Os certificados digitais emitidos pelas autoridades certificadoras que compõem o ICP-Brasil adotam o formato SPDK/SDSI.

Está correto somente o que se afirma em:

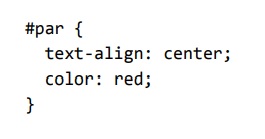

Analise o código CSS exibido a seguir.

No HTML abrangido pelo comando, serão afetados por esse estilo

todos os elementos HTML que:

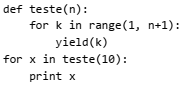

Considere o código Python, versão 2.7.1, na qual o comando print não requer parênteses.

A execução desse código:

Considere as seguintes frases no contexto de Web Services.

I. Um documento que descreve um web service.

II. Um protocolo de comunicação entre aplicações que rodam em diferentes sistemas operacionais.

III. Uma forma comum para descrever informações que são lidas e entendidas por aplicações computacionais.

IV. Permite a distribuição de conteúdo atualizado para outros websites.

As frases descrevem, de forma sucinta e na ordem em que aparecem, artefatos conhecidos como:

Considere o código JavaScript exibido logo abaixo.

var x1 = 16;

var x2 = "16";

var x3 = [1,2,3];

Usando as definições acima, analise as expressões a seguir.

x3[0] == 1

x1 == x2

x1 === x2

true == x1

true == x3[0]

Respectivamente, os valores retornados pelas expressões acima

são:

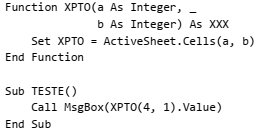

Analise o código a seguir no contexto do MS Excel/VBA.

Para que a procedure TESTE seja compilada e executada

corretamente, “XXX” deve ser substituído pelo tipo:

A Equipe de Desenvolvimento de Software (EDS) de um tribunal de contas está trabalhando na construção de componentes de um novo sistema de software.

Para verificar o funcionamento do software no nível de componente, a EDS deverá aplicar testes de caixa:

O Sistema de Acompanhamento de Mercados (SisMARKET) apoia o processo de controle de transações de compra e venda de ativos financeiros e fornece aos gestores visões distintas contendo gráficos que demonstram continuamente o andamento das transações. Sendo assim, o SisMARKET possui uma funcionalidade para notificar e atualizar as visões gráficas automaticamente sempre que o quantitativo de um ativo financeiro sofre alterações. No projeto de desenvolvimento do SisMARKET foram empregadas boas práticas, como o uso de padrões de projeto.

Sendo assim, no SisMARKET, o padrão de projeto utilizado na construção da funcionalidade que configura uma dependência um-para-muitos entre objetos, de modo que, quando um objeto muda de estado, todos os seus dependentes são notificados e atualizados automaticamente, foi o:

A Unified Modeling Language (UML) é uma especificação que define uma linguagem gráfica para visualizar, especificar, construir e documentar os artefatos de sistemas. A equipe de Tecnologia da Informação (TI) de um tribunal de contas estadual decidiu utilizar Casos de Uso para modelar os requisitos de um sistema em UML.

Sobre os Casos de Uso especificados em UML 2.5.1, é correto afirmar que:

Uma empresa pública pretende desenvolver um novo sistema de software para apoiar parte de seus processos de negócio. Assim, primeiramente, foi decidido que seria feita a identificação e o mapeamento dos processos de negócio por meio da utilização da notação Business Process Modeling Notation (BPMN).

Na construção do modelo de processo AS IS, vários gateways

foram utilizados, conforme apresentado abaixo.

Sobre o elemento gateway da notação BPMN, é correto afirmar

que:

A Equipe de Desenvolvimento de Software (EDS) de um tribunal de contas recebeu a demanda de apoiar a especificação para modernização de um sistema de software que atende parte do processo de planejamento orçamentário.

Dentre as atividades de gerência de requisitos, a EDS deve:

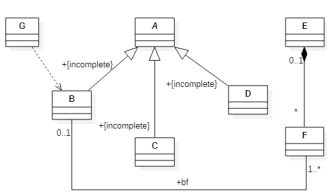

A figura abaixo apresenta um Diagrama de Classe em UML 2.5.1.

Com base nas classes e relacionamentos modelados, é correto

afirmar que a(s):

Maria gerencia um banco de dados SQL Server, e precisa criar um mecanismo que monitore todas as alterações ocorridas na estrutura das tabelas, especialmente os efeitos dos comandos CREATE, ALTER e DROP.

A estratégia mais adequada para detectar comandos dessa natureza passa pela criação e uso de: