Questões de Concurso

Para prefeitura de pontes e lacerda - mt

Foram encontradas 425 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma sub-rede de microcomputadores com acesso à internet está configurada por meio do IP 187.193.0.0/26, em conformidade com a notação CIDR. Conclui-se que a máscara que essa sub-rede está utilizando é:

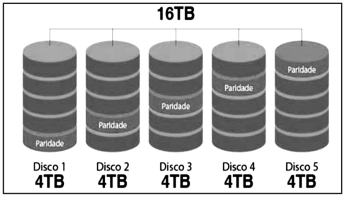

RAID é o acrônimo de “Redundant Array of Independent Disks”. Refere-se a uma tecnologia que agrupa dois ou mais hard drives e/ou memórias SSDs em arranjos para trabalho conjunto, em computadores e outros sistemas de armazenamento de dados. A figura abaixo ilustra um dos tipos empregados:

Esse é um arranjo que possui as características listadas a seguir:

• É conhecido como “Strip Set com paridade”, muito utilizado em servidores e storages com pelo menos três discos rígidos instalados. Ele cria uma camada de redundância, necessitando de parte da capacidade de armazenamento do sistema para gerar maior segurança aos dados.

• É uma configuração que funciona criando bits de paridade e gravando-os juntamente com cada um dos bytes. Os bits de paridade são a segurança do sistema, em caso de falha de um dos HDs. Por meio desses bits “adicionais”, é possível determinar quais são as partes faltantes, possibilitando a reconstrução dos dados sem perda de informação.

• É recomendado para aplicações com até 8 discos.

Essa configuração é conhecida por RAID:

A Information Technology Infrastructure Library (ITIL) é uma abordagem sistemática para a entrega de serviços de TI. Nesse contexto, observe a figura que ilustra o ciclo de serviços utilizado pela ITIL, com destaque para o gerenciamento de serviços, que deve ocorrer em cinco fases com base em processos e funções.

Duas fases são caracterizadas a seguir.

I. define os processos necessários para fornecer os níveis de serviço acordados aos usuários e clientes do negócio, coordenados e executados pelo provedor de serviço.

II. define os requisitos para o provedor de serviços ser capaz de dar suporte aos requisitos do negócio.

As fases I e II são denominadas, respectivamente:

No que se refere à Interface Homem-Máquina, um termo é definido como a qualidade que um produto apresenta de poder ser utilizado por usuários específicos para atingir determinadas metas com eficiência, eficácia e satisfação num contexto de uso específico. Em resumo, os sistemas devem ser flexíveis e fáceis de usar e aprender. Além disso, devem despertar uma boa atitude nas pessoas.

Esse termo é denominado:

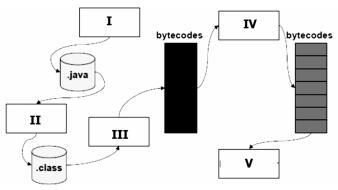

Sistemas Java são constituídos de: ambiente, linguagem, interface de programas aplicativos Java e várias bibliotecas de classes. Nesse sentido, observe a figura abaixo.

Os programas Java passam por cinco fases para serem

executados. Sendo a primeira a EDIÇÃO de um arquivo, quando

o programa é digitado, e a última, a execução propriamente

dita, as quatro restantes II, III, IV e V, a partir da EDIÇÃO, são

denominadas, em sequência:

Atualmente, conforme a tecnologia evolui, novos termos vão surgindo, particularmente com o aumento da importância dos dados na criação de estratégias de crescimento e tomadas de decisão. Nesse contexto, dois termos se destacam, descritos a seguir:

I. É um repositório central de informações que podem ser analisadas para tomar decisões mais adequadas. Os dados fluem de sistemas transacionais, bancos de dados relacionais e de outras fontes. Analistas de negócios, engenheiros de dados, cientistas de dados e tomadores de decisões acessam os dados por meio de ferramentas de inteligência de negócios (BI), clientes SQL e outros aplicativos de análise.

II. É um processo analítico no qual grande quantidade de dados são explorados com o objetivo de encontrar padrões relevantes ou relação sistemática entre variáveis, os quais são validados. Todo esse processo acontece em três etapas: exploração, construção de modelo (padrão) e validação. As ferramentas empregadas analisam dados em busca de oportunidades ou problemas e fazem o diagnóstico do comportamento dos negócios. Sendo assim, cabe ao usuário utilizar o conhecimento para produzir vantagens competitivas.

Os termos descritos em I e II representam os conceitos, respectivamente, de:

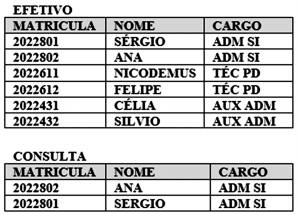

As tabelas EFETIVO e CONSULTA das figuras abaixo pertencem a um banco de dados relacional SQL.

Para se obter a tabela CONSULTA indicada acima, com os

dados classificados por ordem ascendente de NOME, é usado

um comando SQL, cuja sintaxe correta é:

No contexto da Gerência de Bloqueios em bancos de dados, um termo define um estado que ocorre quando duas ou mais tarefas bloqueiam uma à outra permanentemente, sendo que cada uma tem o bloqueio de um recurso, que a outra tarefa está tentando bloquear. Essa situação é caraterizada a seguir:

I. Por exemplo, dois processos querem gravar em um DVD um documento obtido pelo scanner.

II. O processo TS1 está usando o scanner, enquanto o processo TS2, que é programado diferentemente, está usando o gravador de DVD.

III. Então, o processo TS1 pede para usar o gravador de DVD, mas a solicitação é negada até que o processo TS2 o libere.

IV. Porém, em vez de liberar o gravador de DVD, o processo TS2 pede para usar o scanner.

V. Nesse momento, ambos os processos ficam bloqueados e assim ficarão para sempre.

A situação descrita é denominada:

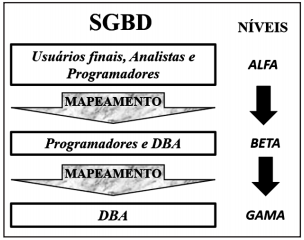

A arquitetura mais básica para sistemas de banco de dados chama-se arquitetura Cliente/Servidor, que contém o Módulo Cliente, o qual, por sua vez, trabalha em estação cliente para executar aplicações e interfaces de usuário, para acessar bases de dados, por exemplo. Além disso, há o Módulo Servidor, responsável pelo armazenamento de dados, acesso, pesquisa e outras funções, onde fica o core, ou núcleo dos nossos bancos de dados. Nesse contexto, observe a figura abaixo que ilustra a arquitetura ANSI/SPARC de um BD, com a definição de três níveis de abstração:

Os níveis ALFA, BETA e GAMA são denominados,

respectivamente:

A ISO/IEC 25000 é uma norma que tem por objetivo principal fornecer uma visão geral do produto de software e se baseia na sigla SQUARE, do grupo WG6, um grupo responsável pela elaboração de normas internacionais. O núcleo principal do SQuaRE – “Software Product Quality Requirements and Evaluation” – é composto de cinco divisões de normas, conforme a figura abaixo.

Enquanto a norma ISO/IEC 2500n trata da Gestão da

Qualidade, as demais 2501n, 2502n, 2503n e 2504n tratam,

respectivamente, das seguintes divisões da qualidade:

ISO 9001 é um sistema de gestão da qualidade concebido para empresas melhorarem seu desempenho. De acordo com essa norma, dois conceitos são descritos a seguir.

I. combinação de questões internas e externas que podem ter um efeito na abordagem da organização para desenvolver e alcançar seus objetivos.

II. conjunto de atividades inter-relacionadas ou interativas que transformam insumos (entradas) em produtos (saídas)

As descrições em I e II referem-se, respectivamente, a:

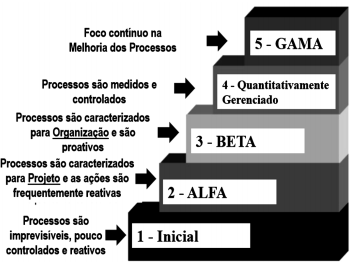

CMMI é uma sigla para “Capability Maturity Model® Integration”, uma abordagem de melhoria de processos que fornece às organizações elementos essenciais de processos eficazes. O CMMI organiza as práticas que já foram provadas como sendo efetivas, em uma estrutura que ajuda a organização a estabelecer metas e prioridades para melhoria e fornece um guia na implementação dessas melhorias. A figura abaixo mostra os cinco níveis de maturidade do CMMI.

Os níveis 2 – ALFA, 3 – BETA e 5 – GAMA são denominados,

respectivamente:

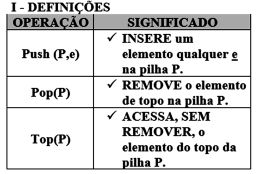

No que diz respeito à programação de computadores, observea estrutura de dadosPILHAP, suportando trêsoperações básicas, conforme definidas no quadro I - DEFINIÇÕES.

Considere uma pilha P&L inicialmente vazia e a sequência de operações indicadas no quadro II – OPERAÇÕES.

Ao final das operações, o elemento que se encontra no topo da

pilha é:

No que diz respeito à Programação Orientada a Objetos, dois princípios são descritos a seguir:

I. capacidade de existirem diferentes implementações para métodos com a mesma assinatura em diferentes classes da mesma hierarquia de herança. Em sistemas que usam esse princípio, uma mesma operação pode se comportar de diferentes formas em classes distintas.

II. os valores dos atributos e os detalhes da implementação dos métodos estão escondidos de outros objetos. No âmbito dos bancos de dados, diz-se que um objeto usa esse princípio quando o estado é oculto ao usuário, e o objeto pode ser consultado e modificado exclusivamente por meio das operações a ele associadas.

Os princípios descritos em I e em II são denominados, respectivamente:

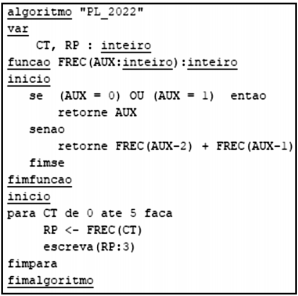

Após a execução, a sequência de números de saída é:

O algoritmo abaixo utiliza os conceitos de passagem de parâmetros, sendo de SD para X por referência; de NR para Y e de VL para W por valor.

Nessas condições, ao final da execução, os valores para SD,

NR e VL serão, respectivamente: