Questões de Concurso

Para tj-ce

Foram encontradas 1.986 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

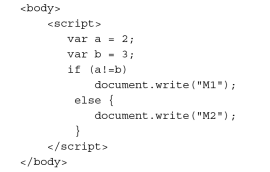

Considere o bloco de código abaixo, presente em uma página HTML.

Ao carregar essa página em um navegador web,

Com base na documentação do Azure, considere:

I. Algo que você sabe, normalmente, uma senha.

II. Algo que você tem, como um dispositivo confiável que não seja facilmente duplicado, como um telefone ou uma chave de hardware.

III. Algo que você imagina, como um pseudônimo, um apelido, um personagem.

IV. Algo que você é, como uma biometria, uma impressão digital ou uma verificação facial.

A autenticação multifator do Azure AD funciona, segundo a documentação, exigindo dois ou mais dos métodos de autenticação válidos contidos APENAS em

“Se um processo, serviço, ação ou métrica falhar em fomecer valor ou produzir um resultado útil, deve-se eliminá-lo. Em um processo deve ser utilizado o mínimo número de etapas necessárias para atingir os objetivos. Usando uma abordagem baseada em resultados, soluções práticas que entreguem resultados satisfatórios certamente serão produzidas.”

Esta recomendação da ITIL 4 corresponde ao princípio

O algoritmo de criptografia simétrica utilizado para cifrar as mensagens e arquivos, desde a criação dos sistemas, é o 3SDES. No entanto, com o passar do tempo esse algoritmo tem se tornado obsoleto e já foram descobertas vulnerabilidades que afetam sistemas que o utilizam. Há inclusive uma publicação do NIST de 2019, em que esse instituto recomenda a substituição do SDES por outro algoritmo mais seguro até 20283.

SOLICITAÇÃO

Substituir o algoritmo de criptografia SDES pelo ..I.. utilizando chaves de ..II.., em todas as mensagens e arquivos transmitidos no âmbito dos referidos sistemas.

(Banco Central do Brasil, 2021)

Considerando que o algoritmo de criptografia mencionado no texto acima também utiliza criptografia simétrica, as lacunas I e II devem ser preenchidas, correta e respectivamente, por:

Para usar o Gitlab CI/CD são necessários os seguintes passos iniciais:

— Certificar-se que haja runners disponíveis para executar os jobs. Se não houver um runner, instalar o GitLab Runner e registrar um runner para a instância, projeto ou grupo.

— Criar um arquivo ..I.. naraizdo repositório. Este arquivo é o local onde se definem os jobs CI/CD.

— Quando for feito o commit deste arquivo no repositório, o runner executará os jobs.

Preenche corretamente a lacuna I:

Considere que um Analista instalou o site principal no domínio example.com e o site proxy está instalado no subdomínio blog .domain.com. Ambos são alimentados pelo Apache em um servidor web que trabalha com Linux em condições ideais. Em seguida, o Analista instalou e configurou o Nginx como um proxy reverso no servidor principal. Depois ele salvou o arquivo hospedeiro virtual e ativou o novo host virtual criando um link simbólico para os arquivos chamado example .com. conf tanto no diretório /etc/nginx/sites-available quanto no diretório /etc/nginx/sites-enabled:

sudo In -s /etc/nginx/sites-available/example.com.conf/etc/nginx/sites-enabled/example.com.conf

Neste ponto, o Analista quer:

I. Testaro Nginx para verificar se há erros de configuração.

II. Não havendo erros, recarregar o Nginx para instalar as mudanças.

Para realizar as ações I e II, o Analista deve utilizar, correta e respectivamente, os comandos:

Há três tipos de configurações de clusters de alta disponibilidade (HA) mais utilizadas. Essas técnicas de implementação melhoram a confiabilidade, mas cada uma atinge o failover de uma maneira diferente. Considere os exemplos a seguir destes tipos de configurações com base em dois nós:

I. Como primeiro nó no modo ativo, o segundo estará em espera. Esse segundo nó é o servidor de failover, pronto para funcionar como backup caso o servidor primário pare de funcionar por qualquer motivo. Enquanto isso, os clientes só se conectarão ao servidor ativo, a menos que algo dê errado.

II. Os dois servidores devem ter as mesmas configurações. Dessa forma, caso o servidor de failover precise assumir o controle, os clientes não serão capazes de perceber a diferença no serviço. Embora o nó em espera esteja sempre executando em uma configuração de espera ativa, a utilização real do nó em espera é quase zero.

III. Os dois nós executam ativamente o mesmo tipo de serviço ao mesmo tempo e, assim, o cluster atinge o balanceamento de carga, já que evita que qualquer nó fique sobrecarregado, distribuindo cargas de trabalho pelos nós de maneira mais uniforme. As configurações individuais dos nós devem ser idênticas para garantir redundância e operação contínua do cluster HA.

Os tipos de configuração I, II e III são, correta e respectivamente:

Considere que uma Analista está fazendo a transferência de um arquivo de um servidor para outro, a partir de um comando scp, em ambiente Linux configurado em condições ideais. Isso deve ser feito respeitando-se a sintaxe do comando scp:

scp [opções] [origem username@IP]:/[diretório e nome do arquivo] [destino username@ IP]:/diretório de destino]

Como o scp usa encriptação SSH, a Analista vai precisar de uma senha SSH para a transferência do arquivo acontecer. O primeiro passo, então, é digitar um comando para gerar um par de chaves SSH no terminal, para a autenticação e configuração da conexão. Este comando é: