Questões de Concurso

Para tj-pa

Foram encontradas 2.477 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em um servidor Linux que provê virtualização com KVM, foi executado o comando cat /proc/cpuinfo e, na saída, apareceu a flag vmx.

Nesse caso, o comando foi executado em um servidor com processador

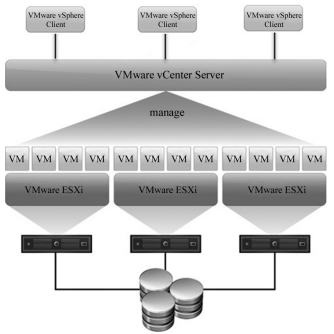

A figura seguinte ilustra um cluster de três hosts de virtualização que utiliza VMware. Cada host de virtualização possui pelo menos 50 servidores virtuais; apenas um desses hosts recebe o acionamento de um processo e, nesse momento, os servidores virtuais funcionam em outro host físico.

O processo ilustrado e citado no texto anterior é conhecido como

Um conjunto de armazenamento com quatro discos online e funcionando corretamente apresentou, em determinado momento, falha em dois discos, mas continuou a operar normalmente, sem nenhuma indisponibilidade dos dados armazenados.

Nesse caso hipotético, o armazenamento utilizado para os discos é do tipo

Uma página PHP está sendo executada em um servidor Apache e necessita buscar informações em um banco de dados, como, por exemplo, o MySQL Server. Para isso, ao se habilitar o PHP no servidor, foi configurado o módulo de suporte do PHP para buscar dados no MySQL Server.

Nessa situação hipotética, caso se deseje verificar se esse módulo está instalado, será correto o uso da função

Os sistemas de detecção de intrusão servem para fornecer avisos de invasão para que a área de segurança possa mitigar os danos ou, ainda, impedir o ataque. A esse respeito, julgue os itens a seguir.

I Honeypots são sistemas planejados para atrair um atacante para uma área diferente, longe dos sistemas críticos.

II A detecção de intrusão permite a coleta de informações sobre as técnicas de intrusão e, portanto, pode contribuir para a melhoria da estrutura de prevenção de intrusão.

III A detecção de intrusão é baseada na premissa de que o comportamento do intruso é diferente do comportamento de um usuário legítimo, podendo assim, ser quantificada.

Assinale a opção correta.

Na tentativa de solucionar o chamado espaço semântico (semantic gap), fabricantes de computadores de grande porte criaram alternativas para resolver o problema, como, por exemplo,

I maior densidade de código a ser executado.

II utilização em larga escala do pipelining.

III execução otimizada de chamadas de funções via registradores.

A arquitetura CISC contempla

Na tecnologia da informação, o uso de recursos criptográficos é cada vez mais essencial para a manutenção da segurança da informação, que, conforme a forma de criptografia, pode fornecer

I integridade.

II autenticidade.

III confidencialidade.

Considerando o que os algoritmos de chaves públicas podem prover, assinale a opção correta.

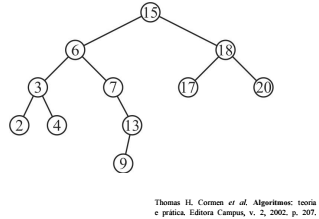

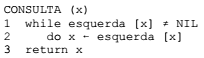

De acordo com a figura anterior, o procedimento

realiza, na árvore, a consulta de

Determinado contrato administrativo para prestação de serviços de limpeza e copa, no valor de R$ 150.000, foi assinado pelas partes no ano de 2019. Contudo, após três meses de vigência, descobriu-se que houvera conluio na licitação, além de não ter havido a publicação do resumo do contrato na imprensa oficial.

Com relação a essa situação hipotética, assinale a opção correta.

Quatro licitantes compareceram a determinada licitação na modalidade tomada de preços para a prestação de determinado serviço. Contudo, o vencedor não atendeu à convocação para assinar o contrato.

Acerca dessa situação hipotética, assinale a opção correta.

Julgue os itens a seguir, a respeito da tipologia da avaliação de políticas públicas.

I Avaliação ex post é uma avaliação concebida e realizada em conjunto com a fase de planejamento e com o processo de implementação, sendo efetivada quando a política, o programa ou o projeto se encontram em fase inicial.

II Avaliação jurídica consiste no exame da conformidade dos atos do gestor com a lei ao conduzir a política pública, o programa ou o projeto.

III Avaliação de resultados tem por objeto os resultados, também chamados de outputs, que representam bens ou serviços de um programa ou projeto necessários para que seus objetivos finais sejam alcançados.

IV Avaliação de conteúdo — tipo de avaliação com foco nos resultados e impactos — destina-se a informar os gestores para que estes decidam se a política ou o programa devem continuar, ser interrompidos ou ser alterados.

Estão certos apenas os itens