Questões de Concurso

Para prefeitura de teresina - pi

Foram encontradas 3.150 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A classificação realizada pelo Analista para os ICs de I a IV, é correta e respectivamente:

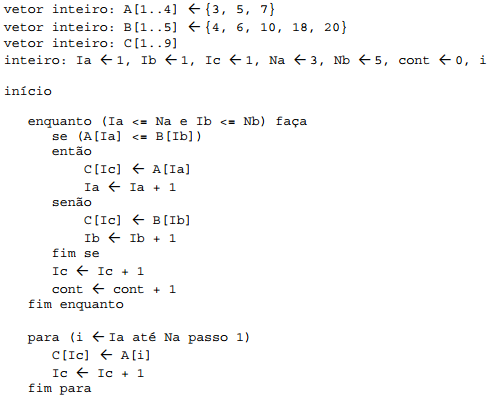

Considere o algoritmo em pseudocódigo abaixo.

Em relação ao algoritmo, é correto afirmar que

A melhor avaliação seria um conceito A, porém, o site obteve o conceito B. É correto afirmar sobre o demérito na nota obtida:

Considere, por hipótese, que a PRODATER tenha adotado uma política de controle de acesso como a apresentada na figura abaixo.

Este tipo de controle de acesso

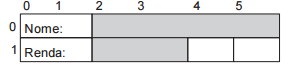

A célula destinada à digitação do valor da renda, neste layout, é definida pelas propriedades

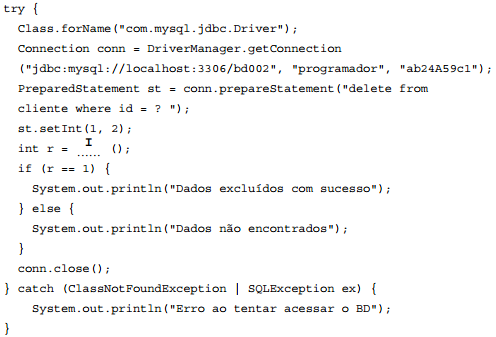

O valor do id que se deseja excluir e o comando correto que preenche a lacuna I são, respectivamente,

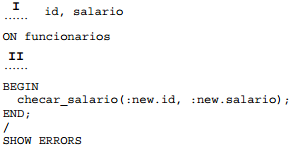

As lacunas I e II devem ser preenchidas, correta e respectivamente, com