Questões de Concurso

Para prefeitura de niterói - rj

Foram encontradas 1.858 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Texto I

A violência que bate à porta (fragmento)

Segundo dados do Relatório Mundial 2019, divulgados recentemente pela ONG Human Rights Watch, 64 mil homicídios aconteceram no Brasil em 2017. São dois mil a mais que em 2016. Este crescimento não foi freado em 2018, pelo contrário. Os dados já apresentados por Ongs e Instituições mostram que o número de assassinatos segue crescendo a passos largos. O crime, cada vez mais, sai da marginalidade e assola toda a sociedade, sem distinguir classes sociais. Estados pararam nos últimos meses (Rio de Janeiro, Rio Grande do Norte, Ceará, e por aí vai) na mão de criminosos e a população se vê à mercê desta realidade que bate à porta.

O retrato atual é esse e os noticiários teimam em nos lembrar que o filho morto hoje pode ser o nosso amanhã. Esta sensação de insegurança aumenta a busca por segurança privada. A Pesquisa Nacional sobre Segurança Eletrônica, realizada pela Associação Brasileira das Empresas de Sistemas Eletrônicos de Segurança (Abese), afirma que houve um crescimento nas residências que investiram em sistemas de segurança nos últimos 12 meses.

Mas quem deve cuidar da segurança do cidadão? E quem não tem dinheiro para investir em sistemas? É protegido por quem?

Os sistemas privados de segurança servem para inibir a ação de criminosos, mas isto não pode ser a única solução. O Estado precisa ser cobrado e deve agir. Para deter o crime organizado, é necessário muito mais esforço público do que portões e muros altos.

Marco Antônio Barbosa

Hoje em Dia, 01/03/2019

(Extraído e adaptado de: hojeemdia.com.br/opinião)

Texto I

A violência que bate à porta (fragmento)

Segundo dados do Relatório Mundial 2019, divulgados recentemente pela ONG Human Rights Watch, 64 mil homicídios aconteceram no Brasil em 2017. São dois mil a mais que em 2016. Este crescimento não foi freado em 2018, pelo contrário. Os dados já apresentados por Ongs e Instituições mostram que o número de assassinatos segue crescendo a passos largos. O crime, cada vez mais, sai da marginalidade e assola toda a sociedade, sem distinguir classes sociais. Estados pararam nos últimos meses (Rio de Janeiro, Rio Grande do Norte, Ceará, e por aí vai) na mão de criminosos e a população se vê à mercê desta realidade que bate à porta.

O retrato atual é esse e os noticiários teimam em nos lembrar que o filho morto hoje pode ser o nosso amanhã. Esta sensação de insegurança aumenta a busca por segurança privada. A Pesquisa Nacional sobre Segurança Eletrônica, realizada pela Associação Brasileira das Empresas de Sistemas Eletrônicos de Segurança (Abese), afirma que houve um crescimento nas residências que investiram em sistemas de segurança nos últimos 12 meses.

Mas quem deve cuidar da segurança do cidadão? E quem não tem dinheiro para investir em sistemas? É protegido por quem?

Os sistemas privados de segurança servem para inibir a ação de criminosos, mas isto não pode ser a única solução. O Estado precisa ser cobrado e deve agir. Para deter o crime organizado, é necessário muito mais esforço público do que portões e muros altos.

Marco Antônio Barbosa

Hoje em Dia, 01/03/2019

(Extraído e adaptado de: hojeemdia.com.br/opinião)

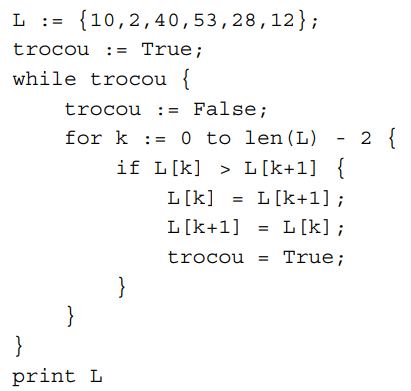

Sabendo-se que a função retorna o número de elementos de um array e que L assume o tipo de um array de inteiros, indexados a partir de zero, analise o pseudocódigo a seguir.

Esse algoritmo deveria ordenar os elementos do array em ordem crescente, mas há problemas no código que produzem resultados errôneos.

Assinale a opção que indica o que é de fato printado ao final da execução do código mostrado.

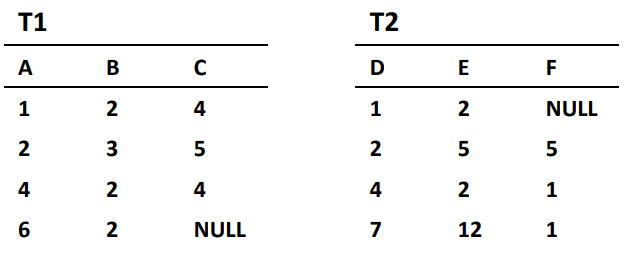

A QUESTÃO DEVE SER RESPONDIDA A PARTIR DAS TABELAS DE BANCO DE DADOS T1 E T2, A SEGUIR.

Analise o comando SQL a seguir.

select distinct A, F

from T1 x left join T2 y on x.B = y.E

A execução desse comando no MS SQL Server produz um resultado com várias linhas, dispostas em pares de valores.

Assinale o par de valores que não aparece nessas linhas.

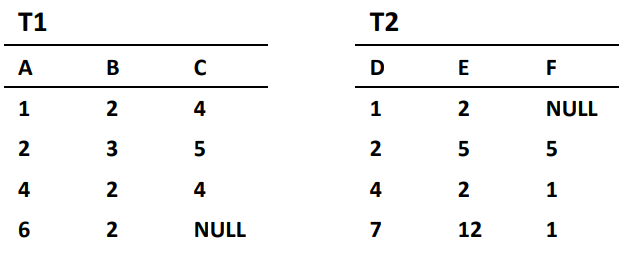

A QUESTÃO DEVE SER RESPONDIDA A

PARTIR DAS TABELAS DE BANCO DE DADOS T1 E T2, A

SEGUIR.

Analise o comando SQL exibido abaixo.

select * frow T1 where C > 5

UNION

select * frow T1 where C <= 5

A execução desse comando no MS SQL Server produz um resultado que contém, além da linha de títulos, n linhas.

Assinale o valor de n.

No contexto do MS SQL Server 2014, analise a seguintes afirmativas sobre índices clustered e nonclustered.

I. Não é permitida a criação de dois ou mais índices clustered em uma única tabela.

II. A ordem física das linhas da tabela é sempre a mesma, nos dois casos.

III. Não é permitida a criação de índices nonclustered em uma tabela que já possui índice clustered.

Está correto o que se afirma em

O MySQL 5.5 oferece várias opções de storage engine quando da criação ou alteração das tabelas.

Assinale a opção que permite a verificação e a manutenção da integridade referencial.

Considere um banco de dados onde duas transações, t1 e t2, são executadas concorrentemente. A primeira, t1, debita R$ 100,00 de uma conta corrente, e a segunda, t2, debita R$ 200,00 da mesma conta. Não há uma ordem de execução definida para as transações.

Suponha que cada uma das transações execute duas operações: leitura seguida de gravação. Essas operações são representadas como tx(r) para leitura e tx(w) para gravação.

Considere, ainda, os seguintes escalonamentos das operações de t1 e t2.

I. t1(r), t1(w), t2(r), t2(w)

II. t2(r), t2(w), t1(r), t1(w)

III. t2(r), t1(r), t1(w), t2(w)

IV. t2(r), t1(r), t2(w), t1(w)

Sobre a adequação desses escalonamentos com vistas à manutenção da integridade do banco dados, assinale a afirmativa correta.

Uma grande dificuldade na implementação de bancos de dados que suportam transações distribuídas é a possibilidade de que uma transação seja apenas parcialmente concluída, de forma a criar inconsistências nas bases de dados. Isso pode ocorrer, por exemplo, por falhas de comunicação entre os nós envolvidos na transação.

Assinale a opção que indica o algoritmo usualmente empregado na execução de transações distribuídas, visando à manutenção das suas propriedades.

Considere duas tabelas: T1, com atributos A e B, e T2, com atributos C e D. Nas duas tabelas as chaves primárias foram definida pelos atributos A e C, respectivamente. Não há outras chaves nessas tabelas além das chaves primárias.

Na tabela T2, o atributo D é uma chave estrangeira que referencia a tabela T1. Não há outras chaves estrangeiras nessas tabelas. As tabelas T1 e T2 estão perfeitamente normalizadas.

Sabe-se que agora deve haver um relacionamento 1:1 entre essas duas tabelas.

Assinale a opção que apresenta a providência necessária para que esse requisito seja atendido, de forma que o grau de normalização da tabela seja mantido.

A identificação das dependências funcionais constitui um importante passo para a normalização de tabelas de bancos de dados.

Considere uma tabela T, com atributos A, B e C, onde A foi definido como primary key, e C como unique.

Assinale a opção que indica o mínimo conjunto de dependências funcionais que devem existir, além das dependências triviais e das que podem ser derivadas, para que essa tabela esteja normalizada até a forma normal Boyce-Codd.

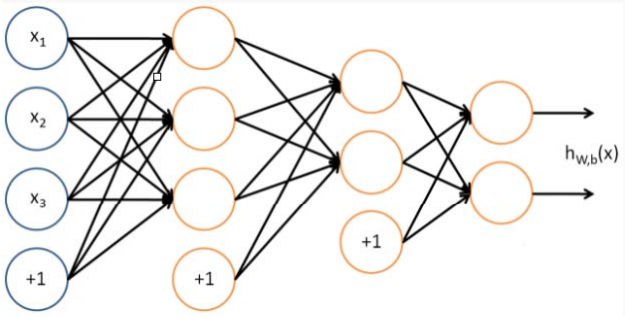

Analise a rede neural exibida a seguir.

Sobre essa rede, analise as afirmativas a seguir.

I. Não possui camadas intermediárias (hidden layers).

II. Admite três sinais de entrada (input units) além do intercept term.

III. É apropriada para aplicações de deep learning.

Está correto o que se afirma em

Rafael aplicou um teste de múltipla escolha de cem questões para um numeroso grupo de alunos e notou que houve uma variada distribuição de notas.

Rafael resolveu trabalhar esses dados, e agrupar esses alunos de modo que cada um ficasse no grupo mais adequado para a sua nota. Assim, poderia preparar atividades específicas para cada grupo.

Assinale a opção que indica o algoritmo mais adequado para essa tarefa.

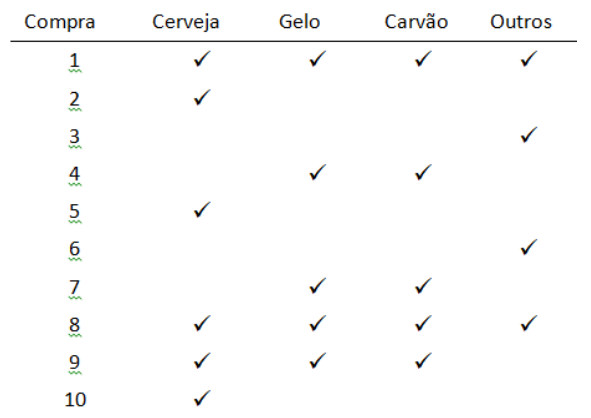

Considere o seguinte histórico de dez compras em uma loja de conveniência onde, para cada compra, aparecem assinalados os produtos adquiridos.

Na aplicação do algoritmo Apriori para essa amostra, a medida de confiança (confidence) para a associação

{cerveja → gelo}

é

Sabendo-se que a variável path contém o endereço completo de um arquivo texto, e que a variável X foi declarada como string, analise o código C# a seguir.

X = File.ReadAllText(path)

Assinale a opção que apresenta o efeito desse trecho quando

executado.

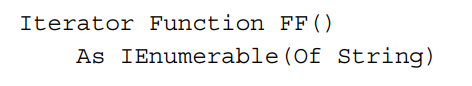

Observe a declaração de função exibida a seguir.

Assinale a opção que apresenta a forma correta para retornar

dados nesse tipo de função.

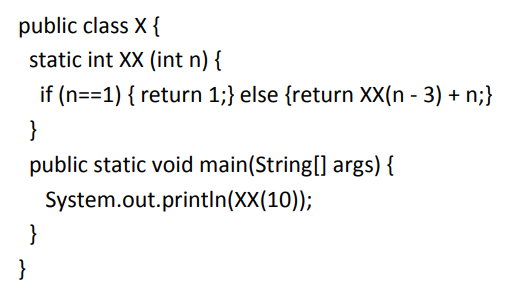

A execução do código Java

produz como resultado o número

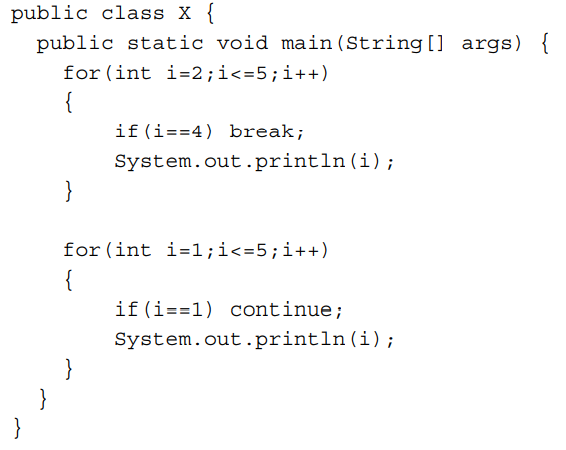

Analise o código Java a seguir.

Assinale a opção que apresenta o resultado completo produzido pela

execução desse código.