Questões de Concurso

Para trt - 9ª região (pr)

Foram encontradas 2.360 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

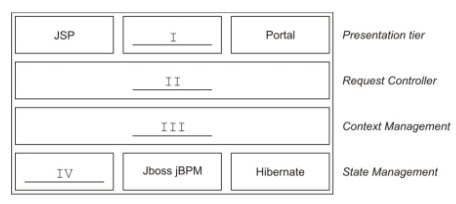

As lacunas I, II, III e IV são preenchidas, correta e, respectivamente, por

Exemplo 1: for (int indice=0; indice<clientes.size();indice++) { Cliente cli = (Cliente) clientes.get(indice); out.println(cli.getNomCli()); }

Exemplo 2:

Iterator it = clientes.iterator();

while (it.hasNext()) {

Cliente cli = (Cliente) it.next();

out.println(cli.getNomCli());

}

Exemplo 3:

for (Object objeto_cliente:clientes) {

Cliente cli = (Cliente) objeto_cliente;

out.println(cli.getNomCli());

}

É correto afirmar que:

Para uma empresa atingir o nível de maturidade 2 (Gerenciado) é preciso desenvolver áreas de alguns processos, dentre eles,

Algumas das práticas e características desses modelos de processo são descritas a seguir:

I. Programação em pares, ou seja, a implementação do código é feita em dupla.

II. Desenvolvimento dividido em ciclos iterativos de até 30 dias chamados de sprints.

III. Faz uso do teste de unidades como sua tática de testes primária.

IV. A atividade de levantamento de requisitos conduz à criação de um conjunto de histórias de usuários.

V. O ciclo de vida é baseado em três fases: pre-game phase, game-phase, post-game phase.

VI. Tem como único artefato de projeto os cartões CRC.

VII. Realiza reuniões diárias de acompanhamento de aproximadamente 15 minutos.

VIII. Define seis marcos durante o projeto e a implementação de uma funcionalidade: walkthroughs do projeto, projeto, inspeção do projeto, codificação, inspeção de código e progressão para construção.

IX. Os requisitos são descritos em um documento chamado backlog e são ordenados por prioridade.

A relação correta entre o modelo de processo ágil e a prática/característica é:

I. Visa governar os investimentos em gerenciamento de serviços através da empresa e gerenciá-los para que adicionem valor ao negócio. Este processo estabelece que há duas categorias de serviço: os serviços de negócio (definidos pelo próprio negócio) e os serviços de TI (fornecidos pela TI ao negócio, mas que este não reconhece como dentro de seus domínios).

II. Visa manter e melhorar a qualidade dos serviços de TI através de um ciclo contínuo de atividades, envolvendo planejamento, coordenação, elaboração, estabelecimento de acordo de metas de desempenho e responsabilidade mútuas, monitoramento e divulgação de níveis de serviço (em relação aos clientes), de níveis operacionais (em relação a fornecedores internos) e de contratos de apoio com fornecedores de serviços externos.

III. Abrange o gerenciamento do tratamento de um conjunto de mudanças em um serviço de TI, devidamente autorizadas (incluindo atividades de planejamento, desenho, construção, configuração e teste dos itens de software e hardware), visando criar um conjunto de componentes finais e implantá-los em bloco em um ambiente de produção, de forma a adicionar valor ao cliente, em conformidade com os requisitos estabelecidos na estratégia e no desenho do serviço.

A relação correta entre a descrição do processo e o nome do processo e da publicação que o contém é

- por meio do comprometimento do servidor de DNS do provedor que você utiliza;

- pela ação de códigos maliciosos projetados para alterar o comportamento do serviço de DNS do seu computador;

- pela ação direta de um invasor, que venha a ter acesso às configurações do serviço de DNS do seu computador ou modem de banda larga.

Este tipo de fraude é chamado de

I. Simplificam a implantação registrando certificados de usuários e computadores sem a intervenção do usuário.

II. Aumentam a segurança de acesso com melhor segurança do que as soluções de nome de usuário e senha, e a capacidade de verificar a validade de certificados usando o Protocolo de Status de Certificados Online (OCSP).

III. Simplificam o gerenciamento de certificados e cartões inteligentes por meio da integração com o Forefront Identity Manager.

As descrições acima são referentes ao

Foi criada uma tabela denominada tabval formada pelas seguintes linhas e colunas:

Codigo Nome Tamanho Qtde

1 001 JOSE 92222222 3,00

2 002 ANA 93333333 1,50

3 001 JOSE 94444444 2,00

4 004 JOAO 95555555 2,50

Para criar um comando SQL que seja capaz de dar como resultado:

Codigo Nome Tamanho Qtde

001 JOSE 94444444 5,00

002 ANA 93333333 1,50

004 JOAO 95555555 2,50

O comando SQL correto é:

Considere a seguinte subrotina PL/SQL:

CREATE OR REPLACE PROCEDURE decisao (a IN REAL, b IN REAL) IS x REAL;

BEGIN

x := a + b;

IF (x > 10)

THEN DBMS_OUTPUT.put_line (x);

ELSE DBMS_OUTPUT.put_line (‘Valor inferior ao limite’);

END IF;

END;

/

Tendo sido esta rotina implementada no Oracle Database 10g Express Edition no Windows, já executada a linha de comandos SQL que dá acesso ao banco de dados, é correto afirmar que

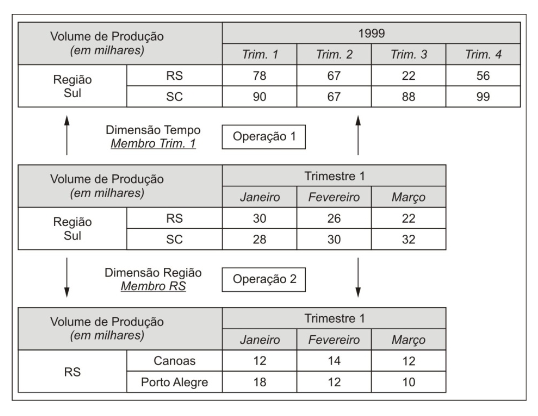

A primeira e a segunda operações são, respectivamente,

início

caracter: nome, sexo;

imprima (“Qual é o seu nome? ”);

leia(nome);

imprima (“Qual é o seu sexo? (f/m) ”);

leia (sexo);

se (sexo = ‘f’ E sexo = ‘F’)

então imprima (“Você é do sexo feminino. ”);

senão

se (sexo = ‘m’ E sexo = ‘M’)

então imprima (“Você é do sexo masculino. ”);

senão

imprima (“Você digitou um valor de sexo invalido ”);

fim se;

fim se;

fim.

Sobre o algoritmo acima é correto afirmar que