Questões de Concurso

Para tse

Foram encontradas 3.576 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para um gás submetido a um processo adiabático reversível, o trabalho realizado pelo gás é zero.

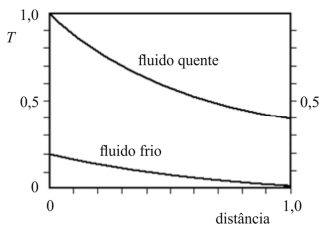

Considere a figura a seguir, que mostra os perfis de temperatura T normalizados de dois fluidos com mesmo calor específico em um trocador de calor de tubos concêntricos de fluxos opostos. Nesse caso, a taxa da capacidade térmica do fluido frio é cerca de metade da do fluido quente.

Considere que, em uma das extremidades de uma barra de madeira de 10 m de comprimento e seção de 5 cm x 5 cm, que flutua verticalmente na água a 20 °C, seja adicionada uma peça de aço de 6 kg. Considere, também, que a aceleração da gravidade seja igual a 10 m/s2 e que as densidades da madeira, do aço e da água sejam, respectivamente, 600 kg/m3, 8.000 kg/m3 e 1.000 kg/m3. Nesse caso, ficará fora da água menos de 2 m da barra.

Se a distribuição de velocidades, em m/s, de um escoamento for dada por v = 2x3 + 2y2 - 3z, então a aceleração do fluido no ponto de coordenadas [2,1,5], em m, será superior a 20 m/s2.

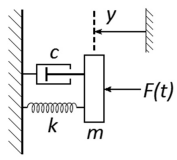

Considere que, no sistema massa-mola ilustrado pela figura a seguir, m = 20 kg, k = 1.280 N∙m−1 e c = 160 N∙s∙m−1. Nessa situação, é correto concluir que o sistema é subamortecido.

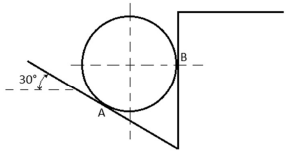

Considere a situação da figura a seguir, que ilustra uma esfera de 50 kg, homogênea e regular, apoiada no ponto A do plano inclinado a 30° e no ponto B da parede vertical. Considere também que a aceleração da gravidade seja igual a 10 m/s2 e que cos(30°) = 0,9 e cos(60°) = 0,5. Nesse caso hipotético, o esforço que a esfera faz contra a parede em B é inferior a 300 N.

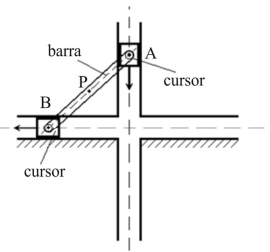

Na situação da figura a seguir, o ponto P na barra de conexão dos dois cursores de um mecanismo de cursor deslizante duplo executa uma trajetória circular com o movimento dos cursores.

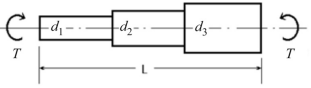

Considere a figura a seguir, que ilustra uma árvore de transmissão escalonada, com seções de diâmetros d1, d2 e d3 ao longo do comprimento L, sob a ação de um torque T. Nesse caso, para o cálculo da deflexão angular θ que a árvore sofrerá, deve-se considerar cada segmento da árvore com diâmetro di como molas de rigidez ki em série, tal que , em que θ = T/keq = 1/k1 + 1/k2 + 1/k3

O domínio avaliar, direcionar e monitorar (EDM) agrupa os objetivos de governança a partir dos quais a organização avalia as opções estratégicas, orienta a gestão superior sobre as opções escolhidas e monitora a concretização da estratégia.

No COBIT, há um domínio que trata especificamente da utilização eficaz dos ativos de dados críticos, que visa sustentar o gerenciamento adequado dos ativos de dados corporativos em todo o ciclo de vida dos dados, desde a criação até a entrega, a manutenção e o arquivamento.

O objetivo da prática de gerenciamento de disponibilidade é garantir que os serviços entreguem os níveis acordados, sendo utilizada a métrica tempo médio entre falhas (MTBF) para mensurar a rapidez com que o serviço é restaurado após uma falha.

Apesar de o desenvolvimento de software ser importante na perspectiva de governança e gestão, não há, no ITIL, prática específica a respeito de desenvolvimento e gerenciamento de software.

O objetivo da prática de gerenciamento de nível de serviço é definir metas necessárias ao negócio, sendo a garantia definida como uma funcionalidade oferecida por um produto ou serviço para atender a uma necessidade específica, ou seja, resumidamente é “o que o serviço faz”.

Conf orme o OWASP SAMM (software assurance maturity model), o processo formal de gerenciamento de incidentes em vigor deve seguir uma sequência estabelecida e bem documentada para detecção de incidentes, com ênfase na avaliação automatizada de logs.

Diferentemente do DevOps, no processo de DevSecOps não há integração contínua, em vez dela, devem ser incluídas verificações de bibliotecas e dependências de terceiros, bem como testes de unidade e testes de segurança no código.

A autenticação multifatorial, um dos controles listados no Microsoft SDL (security development lifecycle), adiciona uma segunda camada crítica de segurança aos logins, a fim de proteger todos os usuários, especialmente os administradores.

É obrigatória a aplicação de controles que implementem uma permissão para acessar as informações dentro do sistema, de modo que os dados fiquem anonimizados para entes externos; uma vez aplicados tais controles, não se deve autorizar o controle do fluxo de informações entre sistemas conectados, para que não se transmute a anonimização dos dados.

O teste de penetração é um controle que visa avaliar a resiliência dos ativos empresariais por meio da identificação e exploração de pontos fracos (inclusive no que se refere a pessoas e processos) e da simulação dos objetivos e ações de um invasor.

HAZOP é um exame estruturado e sistemático de uma operação planejada e tem, entre outros, o objetivo de identificar e avaliar problemas que possam representar riscos para o equipamento.

A técnica Delphi é utilizada para realizar o tratamento de riscos após a mensuração da probabilidade e após as consequências dos riscos terem sido obtidas, sendo aplicada no nível operacional.