Questões de Concurso

Para banco da amazônia

Foram encontradas 6.039 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Produção e Infraestrutura |

Q256961

Redes de Computadores

Texto associado

Com relação aos protocolos e conceitos de ethernet, julgue os itens a seguir.

No padrão ethernet, o endereço de destino unicast é um caso especial do endereço multicast, no qual todos os bits do endereço são setados em 1.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Produção e Infraestrutura |

Q256960

Redes de Computadores

Texto associado

Com relação aos protocolos e conceitos de ethernet, julgue os itens a seguir.

A sequência 06:1M:02:BB:2C é um exemplo de endereço ethernet na notação hexadecimal.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Produção e Infraestrutura |

Q256959

Redes de Computadores

Texto associado

Com relação aos protocolos e conceitos de ethernet, julgue os itens a seguir.

O padrão ethernet requereu que fossem impostas restrições tanto no comprimento mínimo como no máximo de um frame.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Produção e Infraestrutura |

Q256958

Redes de Computadores

Texto associado

Com relação aos protocolos e conceitos de ethernet, julgue os itens a seguir.

10Base2, ou thin ethernet, é uma das implementações de ethernet. Ela requer a utilização de topologia em barramento, mas o comprimento de cada segmento não deverá ultrapassar 20 metros em razão do alto grau de atenuação do cabo coaxial utilizado para transmissão.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256957

Segurança da Informação

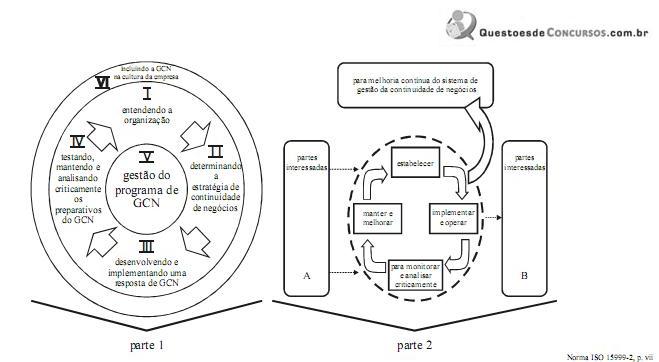

É necessário que as partes interessadas da organização confiem na capacidade de ela sobreviver a interrupções. Na figura, o elemento responsável por garantir essa confiança é representado por V.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256956

Governança de TI

A parte 2 da figura, que representa o ciclo de vida da continuidade de negócios, não pode ser incluída em nenhuma atividade da parte 1 da figura, que representa o modelo PDCA (plan do check act).

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256955

Segurança da Informação

Na parte 2 da figura, o elemento B corresponde aos resultados da continuidade de negócios que atendem aos requisitos e às expectativas iniciais das partes interessadas, como, por exemplo, a continuidade de negócios gerenciada.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256954

Segurança da Informação

O elemento A da parte 2 da figura ilustra a possibilidade de que, em um sistema de gestão de continuidade de negócios (SGCN), a entrada corresponda às necessidades da continuidade de negócios e às expectativas das partes interessadas.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256953

Segurança da Informação

É fundamental, para que o processo de GCN seja corretamente introduzido na organização e se estabeleça como parte de sua cultura, a participação da alta direção. Na figura em apreço, a participação da alta direção corresponde à gestão do programa de GCN.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256952

Segurança da Informação

O período máximo de interrupção tolerável da atividade crítica é indicado, na figura, por IV.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256951

Segurança da Informação

Na figura, o elemento do ciclo de vida de GCN cujo objetivo é garantir a continuidade das atividades críticas e o gerenciamento dos incidentes é indicado por III.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256950

Segurança da Informação

Tendo como referência a figura acima, julgue os itens que se seguem, a respeito do ciclo de vida da GCN.

Na figura, I corresponde ao elemento que garante que o programa de GCN esteja alinhado aos objetivos, às obrigações e às responsabilidades legais da organização

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256949

Segurança da Informação

A integração de novos controles de risco à infraestrutura existente e a interdependência entre controles existentes são fatores constantemente ignorados pelos gestores de segurança da informação.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256948

Segurança da Informação

Define-se evento como a combinação das consequências advindas da ocorrência de uma situação indesejada com a probabilidade de essa situação ocorrer.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256947

Segurança da Informação

O nível de detalhamento da identificação dos ativos de uma organização pode influenciar na quantidade de informações reunidas durante a avaliação de riscos.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256946

Segurança da Informação

A definição, pela organização, dos critérios para aceitação do risco depende de suas políticas, metas e objetivos. Uma vez definidos, esses critérios devem ser utilizados para todas as classes de risco.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256945

Segurança da Informação

No processo de identificação das ameaças, devem-se considerar o não atendimento à legislação, agentes de danos físicos ou tecnológicos, ações não autorizadas e aspectos culturais.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256944

Segurança da Informação

Na fase “planejar” de um SGSI, define-se o contexto, procede-se à avaliação de riscos, desenvolve-se o plano de tratamento do risco e definem-se os critérios de aceitação do risco.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256943

Segurança da Informação

A existência de vulnerabilidade, ainda que não se verifique ameaça a ela relacionada, requer, necessariamente, a implementação de controle apropriado.

Ano: 2012

Banca:

CESPE / CEBRASPE

Órgão:

Banco da Amazônia

Prova:

CESPE - 2012 - Banco da Amazônia - Técnico Científico - Segurança da Informação |

Q256942

Segurança da Informação

De acordo com a NBR ISO/IEC 27005, julgue os próximos itens.

A conscientização dos gestores a respeito dos riscos, da natureza dos controles aplicados para mitigá-los e das áreas definidas como de interesse pela organização auxilia a organização na gestão dos incidentes e eventos previstos, porém não influencia no tratamento dos incidentes não previstos.

A conscientização dos gestores a respeito dos riscos, da natureza dos controles aplicados para mitigá-los e das áreas definidas como de interesse pela organização auxilia a organização na gestão dos incidentes e eventos previstos, porém não influencia no tratamento dos incidentes não previstos.