Questões de Concurso

Para banco da amazônia

Foram encontradas 6.039 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

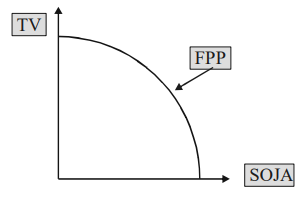

Considerando que o gráfico acima representa uma fronteira de possibilidades de produção (FPP) de um país entre soja e televisão (TV), julgue o item a seguir.

Pontos entre os eixos e a FPP indicam que nenhum dos dois

bens pode ser produzidos no seu nível máximo.

Considerando que o gráfico acima representa uma fronteira de possibilidades de produção (FPP) de um país entre soja e televisão (TV), julgue o item a seguir.

A promoção de comércio internacional pode levar a registro

de pontos à direita da FPP, no curto prazo.

Considerando que o gráfico acima representa uma fronteira de possibilidades de produção (FPP) de um país entre soja e televisão (TV), julgue o item a seguir.

Pontos sobre a curva FPP devem ser considerados pontos de

pleno emprego dos bens de capital desse país.

Pontos sobre a curva FPP devem ser considerados pontos de pleno emprego dos trabalhadores deste país.

Acerca das ferramentas e técnicas que implementam a criptografia de dados, julgue o item subseqüente.

O modo de operação CBC é um dos mais utilizados para

criptografar dados. Uma importante característica desse modo

é o fato de se poder cifrar ou decifrar qualquer bloco de forma

independente dos demais blocos, o que o torna ideal para

cifrar arquivos que são acessados aleatoriamente.

Acerca das ferramentas e técnicas que implementam a criptografia de dados, julgue o item subseqüente.

Um dos mais utilizados algoritmos de criptografia é o RSA,

que se baseia na dificuldade de fatoração de números primos

grandes e utiliza, por ser um algoritmo de ciframento

assimétrico, um par de chaves (pública e privada) para cada

usuário.

Acerca das ferramentas e técnicas que implementam a criptografia de dados, julgue o item subseqüente.

O AES (advanced encryption standard) é o atual padrão de

cifração de dados do governo norte-americano. Seu algoritmo

criptográfico cifra blocos de até 128 bits utilizando, para isso,

chaves de 32 bits, 64 bits ou 128 bits.

De acordo com esse documento para a gestão da segurança da informação, julgue os próximos itens.

Avaliação de risco é a avaliação das ameaças, dos impactos

e das vulnerabilidades da informação e das instalações de

processamento da informação e da probabilidade de sua

ocorrência, enquanto gerenciamento de risco é o processo

de identificação, controle e minimização ou eliminação dos

riscos de segurança que podem afetar os sistemas de

informação a um custo aceitável.

De acordo com esse documento para a gestão da segurança da informação, julgue os próximos itens.

A segurança da informação é caracterizada pela

preservação de alguns atributos básicos, tais como: —

confidencialidade — segurança de que a informação pode

ser acessada apenas por quem tem autorização —,

integridade — certeza da precisão e correção da

informação — e disponibilidade — garantia de que os

usuários autorizados tenham acesso à informação e aos

recursos associados, quando necessário.

No tocante a vulnerabilidades, mecanismos, técnicas e políticas de segurança em redes, julgue o item a seguir.

As redes privativas virtuais (virtual private network –

VPN) são importantes ferramentas para a transmissão

segura de informações. Um dos principais protocolos de

VPN é o IPSec, que utiliza criptografia em nível de rede e

proporciona segurança entre um par de hosts ou um par de

gateways de segurança ou, ainda, entre um host e um

gateway de segurança no nível IP.

No tocante a vulnerabilidades, mecanismos, técnicas e políticas de segurança em redes, julgue o item a seguir.

Um ataque de spoofing se baseia em uma situação na qual

uma pessoa ou programa consegue se mascarar com

sucesso, por exemplo, se fazendo passar por outra por meio

de falsificação de dados. Um exemplo desse tipo de ataque

vem da área de criptografia e é conhecido como man in the

middle attack.

No tocante a vulnerabilidades, mecanismos, técnicas e políticas de segurança em redes, julgue o item a seguir.

O modelo CIDF (common intrusion detection framework)

caracteriza um conjunto de componentes que, juntos,

definem um sistema de detecção de intrusão. Entre esses

componentes, incluem-se geradores de eventos,

analisadores e mecanismos de armazenagem.

No tocante a vulnerabilidades, mecanismos, técnicas e políticas de segurança em redes, julgue o item a seguir.

Uma rede sem fio não utiliza componentes cabeados para

gerar a interconexão entre os computadores. Tendo em

vista o meio inseguro utilizado na transmissão dos dados,

alguns mecanismos de segurança específicos para esse tipo

de rede foram implementados, entre os quais inclui-se o

WEP que significa wireless encryption protocol e baseia

sua segurança em algoritmos de criptografia simétrica

como o RSA e o DES.

No tocante a vulnerabilidades, mecanismos, técnicas e políticas de segurança em redes, julgue o item a seguir.

Um trojan é um programa não-autorizado, embutido dentro

de um programa legítimo, que executa funções

desconhecidas e, provavelmente, indesejáveis. O programa

alvo realiza a função desejada, mas, devido à existência de

código não-autorizado dentro dele, também executa

funções desconhecidas

A respeito dos equipamentos, softwares e protocolos utilizados em tais redes, julgue os itens seguintes.

Nas tecnologias Frame Relay e X.25, utilizam-se pacotes de

tamanho fixo, enquanto, na tecnologia ATM, os pacotes

(células) são de tamanho variável, de forma a assegurar

flexibilidade na admissão de diferentes tipos de tráfego.

A respeito dos equipamentos, softwares e protocolos utilizados em tais redes, julgue os itens seguintes.

Na Internet, o protocolo IP tem sido utilizado

predominantemente na sua versão 4, enquanto a versão 6

representa a proposta do IETF para assegurar maior

capacidade de endereçamento, tratamento de mobilidade e

melhor segurança. Por outro lado, em termos de protocolo da

camada de transporte, o TCP tem se mantido como a única

opção para aquela camada.

A respeito dos equipamentos, softwares e protocolos utilizados em tais redes, julgue os itens seguintes.

Entre os protocolos utilizados na camada de aplicação da

arquitetura TCP-IP, incluem-se o OSPF e o RIP, que

permitem o roteamento de pacotes na Internet.

A respeito dos equipamentos, softwares e protocolos utilizados em tais redes, julgue os itens seguintes.

As tecnologias X.25 e Frame Relay têm sido usadas em redes

WAN (wide area networks) e são embasadas em comutação

por pacotes. Redes que utilizam Frame Relay realizam

controle de erros e de fluxo na camada de enlace, enquanto as

redes que usam X.25 realizam tais funções na camada de

transporte.