Questões de Concurso

Para prefeitura de são josé dos campos - sp

Foram encontradas 4.180 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a opção que indica o tipo de proteção solar externa que divide a abertura em duas porções horizontais, a superior destinada à iluminação e a inferior, a visão e ventilação, reduzindo o ganho de calor e uniformizando a distribuição natural nos interiores.

A respeito destes fechamentos, analise as afirmativas abaixo referentes ao fator de radiação solar:

I. Nas respectivas fases de troca de calor com o meio exterior e com o meio interior nos fechamentos opacos, as superfícies irão receber calor do meio por convecção e radiação.

II. Nos fechamentos transparentes as trocas térmicas podem ocorrer por condução e convecção, com comportamentos semelhantes aos dos fechamentos opacos e por radiação que se difere destes, em que inexiste a parcela diretamente transmitida para o interior.

III. Com a elevação da temperatura da superfície externa dos fechamentos opacos, haverá um diferencial entre esta e a temperatura da superfície interna, que se traduzirá na troca térmica por condução.

Está correto o que se afirma em

Com relação às cotas, assinale a prescrição estabelecida pela NBR 6492:2021.

De acordo com a NBR 6492:2021, a informação apresentada na parte superior da seta “Nº” correspondente ao número:

1. Eventuais

2. de Rotina

3. Periódicas

4. Regulares

( ) feitas pela CIPA e/ou SESMT e pelo setor de manutenção, a partir de prioridades estabelecidas

( ) feitas normalmente, pelos setores de segurança, manutenção e engenharia, para levantar os riscos existentes, em espaços de tempo pré-determinados.

( ) não têm data ou período determinado e visam solucionar problemas emergenciais.

( ) realizadas por todos os empregados da empresa, em todos os momentos de suas atividades.

Assinale a opção que indica a relação correta, na ordem indicada.

I. Inclui requisitos específicos para o sistema de gestão ambiental

II. Permite às organizações controlar os seus riscos de acidentes e doenças ocupacionais.

III. É baseada na metodologia conhecida como PDCA

Está correto o que se afirma em

Este rótulo identifica

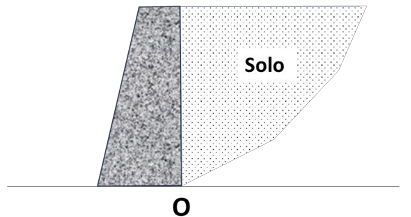

O comportamento do coeficiente de empuxo do solo quando o muro se desloca é