Questões de Concurso

Para prefeitura de são josé dos campos - sp

Foram encontradas 4.180 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assim, de acordo com a NBR 9061:1985, considerando satisfatórias as condições geotécnicas e de vizinhança, o limite de profundidade para essa cava, que dispensa a proteção por taludes ou escoramento, é de

I. Lesões decorrentes de brincadeira durante o trabalho não são consideradas lesões pessoais.

II. Lesões decorrentes da participação em atividade esportiva patrocinada pelo empregador deve ser considerada lesão pessoal.

III. Uma lesão dorsolombar é considerada pessoal se houver registro claro do acidente que a ocasionou.

Está correto o que se afirma em

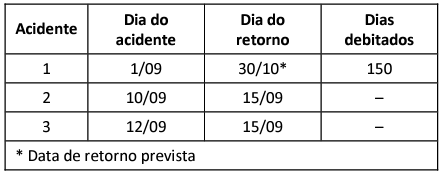

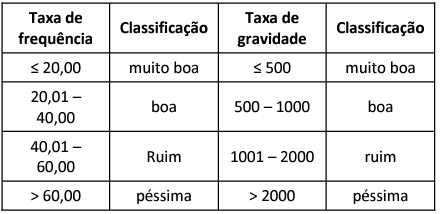

Sabe-se, ainda, que a OIT classifica as taxas de frequência e gravidade de acordo com a tabela a seguir.

Considerando essas informações, o engenheiro de segurança classificou a taxa de frequência de acidentes e a taxa de gravidade, respetivamente, como

Nessa condição, a empresa deve ter comunicado o acidente à Previdência Social até o dia

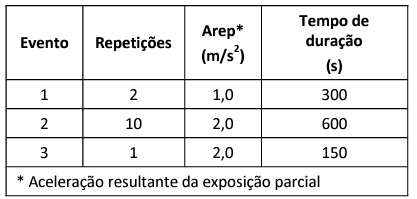

Considerando o exposto na Norma de Higiene Ocupacional (NHO) 09 do Fundacentro e considerando valor da dose de vibração resultante igual a 4,0 m/s1,75, a atuação recomendada na situação desse trabalhador é

1. Sensor de temperatura com amplitude mínima de medição de +10,0 oC a +50,0 oC, exatidão igual ou melhor que ±0,5 oC e permitir leituras a intervalos de, no mínimo, 0,1 oC.

2. Reservatório de água com volume de água destilada suficiente para manter o pavio úmido por capilaridade durante todo o período de medição. No caso de equipamento convencional, esse reservatório deve ser um erlenmeyer de 125mL.

Esse dispositivo é usado para medir, adequadamente, a temperatura

De acordo com a Norma de Higiene Ocupacional 06, nas áreas de circulação e corredores de uma edificação, o nível de iluminamento mínimo é de

Assim, o SESMT dessa empresa deve ser composto, no mínimo, por

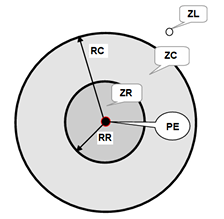

Além disso, nessa figura, ZR é a zona de risco, ZC é a zona controlada e ZL é a zona livre.

Considerando que um trabalhador se encontra a 1,10m do ponto energizado, pode-se afirmar que ele se encontra

Assim, considerando que se deseja fazer esse treinamento no menor número de dias possível, será(ão) necessário(s)

Sabendo que o nível de risco de referência, ou seja, o nível de risco remanescente quando da implementação das medidas de prevenção necessárias, leva à consequência leve com remota probabilidade, o excesso de risco da condição atual é

( ) Trata-se de uma taxa de juros que pode ser comparada com o custo do capital.

( ) Fluxos de caixa com mudanças múltiplas de sinais pode gerar mais de um valor de TIR.

( ) Apresenta a desvantagem de não ser comparável entre projetos mutuamente excludentes com diferenças de escala.

As afirmativas são, respectivamente,

O fator de recuperação do capital, o fator de acumulação do capital e o fator de formação do capital são iguais, respectivamente, a

Considere que (1+0,01)120=3,30

Portanto, arredondando para o inteiro mais próximo, o valor emprestado é igual a