Questões de Concurso

Para dnit

Foram encontradas 762 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere que a dimensão em milímetro, dos formatos existentes são: A0 = 841 x 1189, A1 = 594 x 841, A2 = 420 x 594 e A3 = 297 x 420.

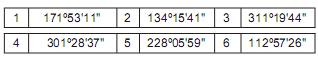

Com base na tabela com os ângulos externos de uma poligonal fechada, assinale a opção que contém o erro de fechamento angular e a tolerância máxima, considerando que o fechamento deverá ser menor ou igual a 30” √n e que √6 =2,5.

A precisão horizontal alcançada foi de: