Questões de Concurso

Para dpe-am

Foram encontradas 1.792 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

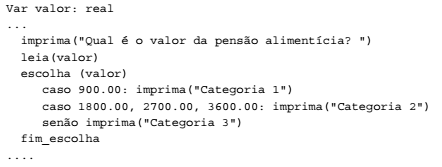

Considere que há 3 categorias para pagantes de pensões alimentícias: a primeira engloba os que pagam até 1 valor base (R$ 900.00), a segunda os que pagam de 2 até 4 valores base e a terceira os que pagam acima de 4 valores base. Um programador apresentou o trecho em pseudocódigo abaixo como solução para identificar os pagantes destas 3 categorias.

Um Técnico Programador, ao analisar o trecho acima, afirma corretamente que

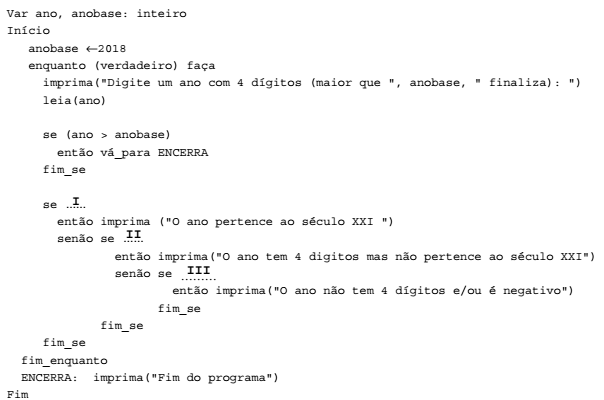

Considere o algoritmo em pseudocódigo abaixo.

Analisando a lógica do programa acima, é correto afirmar que

Considere a representação do seguinte endereço IPv6:

1010:7AB:56::B

O endereço, em sua forma completa é: