Questões de Concurso

Para bahiagás

Foram encontradas 924 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise as seguintes sentenças relacionadas ao Gerenciamento do Valor Agregado:

I. O Gerenciamento do Valor Agregado desenvolve e monitora 5 dimensões chave para cada pacote de trabalho e conta de controle: valor planejado, valor agregado, valor presente líquido, custo real e prazo realizado.

II. O Valor agregado é o orçamento associado ao trabalho autorizado que foi concluído.

III. O Índice de Desempenho de Prazos (IDP) é uma medida de eficiência do cronograma expressa como relação do valor planejado dividido pelo valor agregado.

IV. Os parâmetros ou dimensões contemplados no Gerenciamento do Valor Agregado não podem ser monitorados ou relatados de forma cumulativa.

Assinale a alternativa que contém apenas as sentenças corretas:

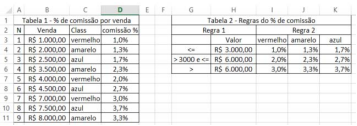

Considere as tabelas 1 e 2 em uma planilha do MS-Excel 2013. A Tabela 1 apresenta na coluna D o percentual de comissão a ser aplicado no valor das vendas em função da classificação do vendedor e do valor das vendas em si, conforme as regras estabelecidas na Tabela 2. Qual das opções a seguir, se colocada na célula D3 e copiadas ou arrastadas para as outras células da coluna D (Ctrl+C SOBRE a célula D3 e Ctrl+V sobre a célula D4, depois na D5, D6...), apresenta o resultado mostrado na figura a seguir?

Os computadores pessoais, desktops, costumam possuir “slots” ou barramentos de expansão. Sobre estes “slots”, marque a alternativa correta:

I. O slot AGP (Accelerated Graphics Port) foi um barramento de alta velocidade desenvolvido para integrar, originalmente, placas de vídeo 3D de alto desempenho.

II. O barramento ISA (Industry Standard Acrchitecture) suporta frequências mais altas que o barramento PCI (Peripheral Component Interconnect).

III. O barramento PCIe (PCI express) é um barramento de alta velocidade desenvolvido exclusivamente para placas ethernet com suporte ao padrão gigabit.

IV. O barramento PCIe (PCI express) é uma extensão do PCI que suporta frequência máxima de 66MHz.

Em relação a estas afirmações, assinale a alternativa correta:

Firewall pessoal é um tipo específico de firewall que é utilizado para proteger um computador contra acessos não autorizados vindos da Internet. Com relação a este aspecto são realizadas as seguintes afirmações:

I. Os programas antimalware, apesar da grande quantidade de funcionalidades, não são capazes de impedir que um atacante tente explorar, via rede, alguma vulnerabilidade existente em seu computador e nem de evitar o acesso não autorizado, caso haja algum backdoor nele instalado. Devido a isto, além da instalação do antimalware, é necessário que você utilize um firewall pessoal.

II. Quando bem configurado, o firewall pessoal pode ser capaz de registrar as tentativas de acesso aos serviços habilitados no seu computador, bloquear o envio para terceiros de informações coletadas por invasores e códigos maliciosos e bloquear as tentativas de invasão e de exploração de vulnerabilidades do seu computador e possibilitar a identificação das origens destas tentativas.

III. Alguns sistemas operacionais possuem firewall pessoal integrado. Caso o sistema instalado em seu computador não possua um ou você não queira usá- lo, há diversas opções disponíveis (pagas ou gratuitas).

Em relação a estas afirmações, assinale a alternativa correta:

Considere o cenário apresentado a seguir, no qual um administrador de sistemas realizou as seguintes tarefas de backup na pasta "COMPRAS":

Dia 01 23:59 - Backup Full 1

Dia 02 23:59 - Backup Diferencial 1

Dia 03 23:59 - Backup Full 2

Dia 04 23:59 - Backup Diferencial 2

Dia 05 23:59 - Backup Diferencial 3

No dia 06 alguém excluiu acidentalmente toda a pasta e

o administrador precisa recuperar a mesma no estado

que ela se encontrava no dia 05. Sendo assim, quais

backups ele necessitará para realizar o restore (rotina de

recuperação dos arquivos)?

Sobre ITIL v.3 considere as seguintes afirmações:

I. Divide o ciclo de vida do serviço em cinco fases: Estratégia do serviço; Desenho do Serviço; Transição do Serviço; Operação do serviço; e Melhoria continuada do Serviço.

II. Service Desk constitui uma função e não um processo no contexto do ITIL v.3.

III. Gestão das Operações de TI é uma função que o ITIL descreve na fase de Operação do Serviço cuja responsabilidade primária é a estabilidade das operações de TI da organização.

Em relação a estas afirmações, assinale a alternativa correta:

Com relação à ethernet, considere as seguintes afirmações:

I. É uma tecnologia utilizada em redes locais.

II. Redes ethernet modernas, utilizando switchs e operando em Full-duplex, utilizam um esquema chamado CSMA/CD para evitar colisões.

III. No processo de autonegociação somente a velocidade da transmissão é definida.

IV. Foi padronizada pelo IEEE 802.3.

V. 1000BASE-SX refere-se à velocidade de 1Gbps utilizando-se fibra.

Em relação a estas afirmações, assinale a alternativa correta: