Questões de Concurso

Para serpro

Foram encontradas 5.382 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para ser usado, as variáveis stats_start_collector e stats_row_level devem estar com valor off e, no arquivo postgresql.conf, auto-vacuum deve estar com o valor on.

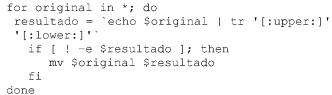

O comando tr é usado para transformar letras minúsculas em maiúsculas; caso não exista um arquivo igual e com letras minúsculas, o arquivo é renomeado para o valor da variável $resultado, de mesmo nome, mas com letras maiúsculas.

produto eletro[8][4]

eletro[6][3].codigo = 22;

strcpy (eletro[6][3].descrição, "LCD");

Set wshNetwork =

CreateObject("WScript.Network")

wshNetwork.MapNetworkDrive "h:",

"\\FileServer\Users\" &

wshNetwork.UserName