Questões de Concurso

Para pge-am

Foram encontradas 781 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

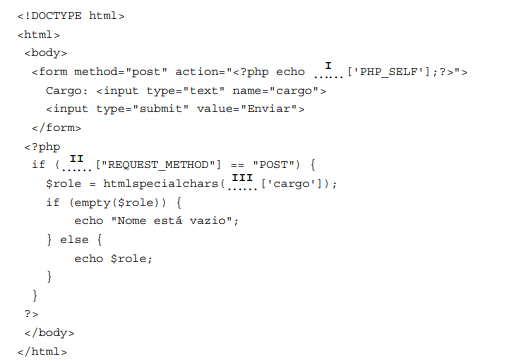

As variáveis predefinidas que podem ser utilizadas corretamente nas lacunas I, II e III são, respectivamente,

A instrução correta que foi executada é

No caso narrado, o usuário foi vítima de um ataque

I. Estes métodos tornaram-se populares como um vetor automático de infecção, podendo até serem comprados ou alugados em mercados ilegais. São usados primariamente para distribuir malware padronizado, explorando sistemas vulneráveis para acionar um download drive-by. Em termos simples, eles tentam detectar uma vulnerabilidade em um aplicativo relacionado a um navegador e depois explorá-la para baixar e executar um payload malicioso.

II. Este software usa um computador, de forma não autorizada, para minerar criptomoedas. Os possíveis vetores de infecção incluem scripts de mineração injetados de websites e entrega como parte de um estágio posterior em ciberataques. Com frequência têm como alvo servidores de alta potência em ambiente corporativo para maximizar suas atividades de mineração. Esta atividade maliciosa tende a aumentar ou diminuir, dependendo do preço das criptomoedas.

III. É um malware entregue por e-mail e usa um formato de campanha. As campanhas variam desde usar alvos abrangentes e indiscriminados até alvos altamente específicos e sofisticados, com foco em pessoas importantes. Usar temas oportunos como a Covid-19 como assunto para uma campanha com alto volume de alvos aumenta a probabilidade de uma infecção bem-sucedida.

(Disponível em: https://www.blackberry.com)

Os ataques I, II e III são, correta e respectivamente, denominados

Considere os comandos:

I. yum install opendlap opendlap-clients opendlap-servers

II. apt-get update apt-get install slapd ldap-utils ldapscripts

É correto afirmar:

I. Digitar cmd na barra de pesquisa do Windows e, na janela que se abre, clicar em Executar como administrador.

II. Pressionar as teclas Windows + E, digitar cmd e pressionar a tecla Enter. Na janela que se abre, digitar run as administrator.

III. Abrir o Gerenciador de Tarefas com mais detalhes. Abrir o menu Arquivo e escolher Executar nova tarefa. Digitar cmd e clicar em OK para abrir o prompt de comando. Marcar a opção Criar esta tarefa com privilégios administrativos.

IV. Abrir o Explorador de Arquivos, digitar na barra de pesquisas C:WindowsSystem32. Clicar duas vezes no arquivo cmd.exe ou clicar com o botão esquerdo neste arquivo e escolher Executar como administrador.

Para realizar o que pretende de forma correta, o Técnico deve escolher as opções

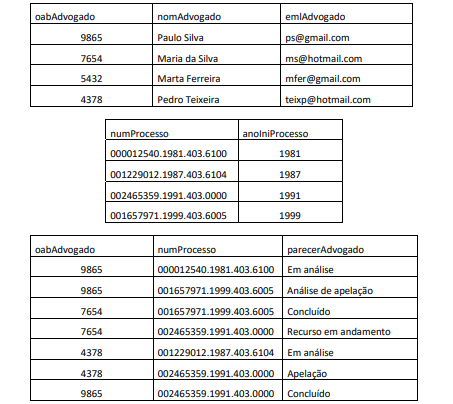

Considere o código em C abaixo, de um programa que não apresenta erros.

Considere que o programa foi executado em condições ideais e apresentou na tela as 5 impressões relativas aos comandos

printf. Considere, ainda, que os números de 1 a 5, à esquerda, não fazem parte do código e indicam a ordem dos comandos

de impressão. A alternativa que traz uma impressão correta, correspondente ao comando de impressão indicado, é:

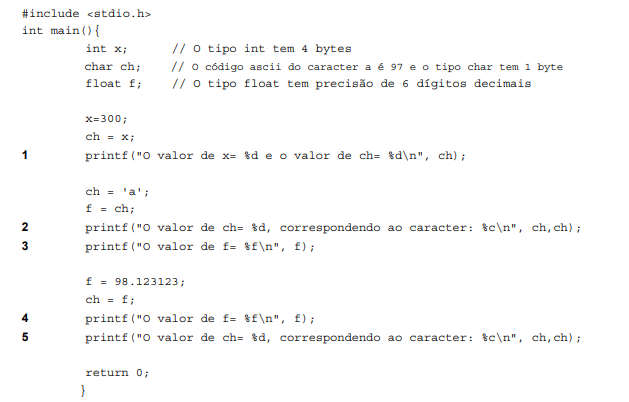

Considere o código em C# abaixo, que não contém erros.

Para que o tratamento de exceções possa ser corretamente aplicado no trecho de código acima, as lacunas I, II e III devem

ser preenchidas com

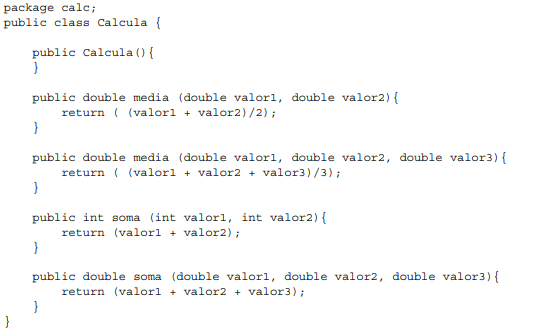

Considere o trecho de código em Java abaixo.

Considerando os conceitos de orientação a objetos e o código Java, é correto afirmar:

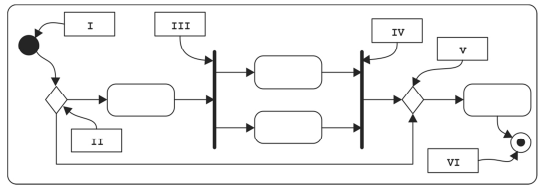

Considere o seguinte diagrama UML 2.5.

Neste diagrama estão indicados alguns de seus elementos. O nome do diagrama e os nomes dos elementos de II a V são,

correta e respectivamente, indicados em: