Questões de Concurso

Para dpe-mt

Foram encontradas 1.201 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Para que uma empresa receba a certificação da norma ISO/IEC 27001, é requisito que todos os controles relacionados na norma como necessários sejam implantados.

II. A norma adota o ciclo PDCA (plan-do-check-act) para todos os processos envolvidos em um SGSI.

III. A norma orienta que o SGSI não deve tratar as informações públicas da organização, por não serem confidenciais.

Assinale:

Assinale a opção que indica uma delas.

I. É uma técnica usada para ocultar a existência de uma mensagem dentro de outro meio, como arquivos ou imagens.

II. Uma das fraquezas da esteganografia é que ela pode ser detectada facilmente se a chave de sessão for menor que 128 bits.

III. A esteganografia simétrica permite a conversão de textos claros em mensagens codificadas, e vice-versa.

Assinale:

( ) Os procedimentos mínimos para o correto funcionamento de um servlet, incluem construir uma classe que estenda a classe HttpServlet, implementar o método doGet e/ou doPost, e criar as entradas

e

e  no arquivo web.xml.

no arquivo web.xml. ( ) O método doGet(), quando implementado, deve receber como parâmetros os objetos HttpServletRequest (requisição HTTP) e HttpServletResponse (resposta HTTP), nessa ordem, e escrever o conteúdo do corpo da resposta na saída padrão do Java (System.out).

( ) Uma JSP é um arquivo com síntaxe semelhante ao HTML, que permite inclusão de elementos (tags) especiais para introdução de código Java. Quando há uma requisição à JSP, o motor JSP cria um servlet baseado no conteúdo deste arquivo, tornando o código apto a ser executado pela máquina virtual Java.

( ) Os métodos envolvidos no ciclo de vida de uma JSP são _jspService e _jspDestroy.

As afirmativas são, respectivamente,

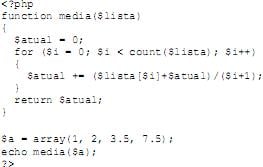

O programa, porém, não produz o resultado esperado.

Assinale a opção que indica, respectivamente, o valor exibido e a correção que deve ser feita.

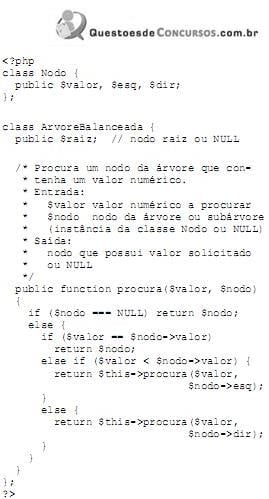

Considere que o método procura() seja aplicado ao nó raiz da árvore binária de busca e que esta seja balanceada.

Assinale a opção que indica a complexidade desse algoritmo.

I. Uma classe derivada (ou subclasse) herda atributos e métodos definidos em sua classe-pai (superclasse), podendo sobrepor métodos da classe-pai e/ou criar novos atributos e métodos conforme suas necessidades específicas.

II. Um método sobrecarregado é aquele com nome e parâmetros iguais ao método original implementado na superclasse.

III. Métodos podem ter três possíveis formas de visibilidade: a pública permite que métodos sejam invocados apenas por métodos externos à sua hierarquia de classe; a privada permite que sejam invocados apenas por métodos da própria classe; a protegida permite que sejam invocados apenas por métodos da própria classe e subclasses.

Assinale:

Assinale a opção que apresenta, respectivamente, estruturas de dados lineares e não lineares.

Caso o conjunto de aplicativos utilizados exceda o total de memória disponível, o sistema operacional Android irá

( ) Todo grupo deve conter pelo menos um usuário.

( ) A criação de um diretório home para um usuário não é obrigatória.

( ) Permissões de acesso de arquivos para grupos podem ser alteradas com a ferramenta chmod.

As afirmativas são, respectivamente,

“No sistema operacional Linux, informações sobre o estado do sistema, tais como processos em execução, sistemas de arquivos em uso e memória disponível podem ser consultadas a partir de arquivos localizados nos diretórios _____ e _____, podendo ser filtradas através do uso das ferramentas _____ e _____.”

Assinale a opção que completa corretamente as lacunas do fragmento acima.

( ) Possui estrutura hierárquica.

( ) Seus dados são armazenados em mais de um arquivo binário.

( ) Chaves podem ter acesso restrito assim como arquivos.

( ) A ferramenta Regedit permite aplicar modificações no registro escritas na forma de arquivos texto.

As afirmativas são, respectivamente,

I. Ações de acesso podem ser registradas no log de eventos do Windows.

II. Aplicações específicas podem ser bloqueadas pelo administrador.

III. Aplicações assinadas digitalmente por uma autoridade de certificação reconhecida podem ser excluídas das solicitações de confirmação.

Assinale:

“O uso de equipamentos ou software obsoletos ou cujo fabricante não existe mais é uma necessidade que pode surgir em negócios envolvendo Tecnologia da Informação. Esta necessidade pode ser remediada por meio do uso de tecnologias de _____ de sistemas. Em especial, os _____ permitem integrar recursos de arquiteturas completamente diferentes, e são utilizados para construção e análise de aplicações de _____ em computadores PC e Mac.”

Assinale a opção que completa corretamente as lacunas do fragmento acima.