Questões de Concurso

Para pc-pb

Foram encontradas 1.012 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I Realiza a análise estática de um código binário.

II Microsoft WinDBG, OllyDBG, IDA Pro, PyDBG e SoftIce são exemplos de debuggers para Windows.

III Permite modificar o conteúdo de registradores e memória e, assim, altera a execução do programa.

Assinale a opção correta.

I A engenharia reversa de modelos relacionais é útil quando não se tem um modelo conceitual para um banco de dados existente.

II O uso da engenharia reversa é útil quando o esquema do banco de dados sofre modificações ao longo do tempo, sem que elas tenham sido registradas no modelo conceitual.

III Um caso específico de engenharia reversa de banco de dados é o da engenharia reversa de modelos relacionais, que tem como ponto de partida um modelo lógico de um banco de dados relacional e que tem como resultado um modelo conceitual.

Assinale a opção correta.

I O conjunto permite o armazenamento de uma tupla, mas não o de uma lista.

II A tupla é idêntica à lista, exceto pela forma mais simples com que sua declaração é realizada.

III A lista é um tipo de dados variável que permite a alteração de seus elementos após a sua criação.

Assinale a opção correta.

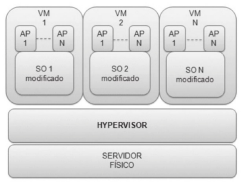

O tipo de virtualização antes ilustrado, em que a máquina virtual

enxerga uma abstração do hardware não idêntica à do hardware

físico, que requer modificação do sistema operacional convidado,

é conhecido como