Questões de Concurso

Para senado federal

Foram encontradas 3.722 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse sentido, analise os métodos a seguir.

I. Ataque de texto cifrado (cyphertext-only): o criptoanalista tem uma grande biblioteca de mensagens cifradas, mas desconhece as originais e as chaves utilizadas. Seu objetivo é recuperar as mensagens normais (deduzir as chaves utilizadas).

II. Ataque de texto conhecido (known-plaintext): o criptoanalista possui uma grande biblioteca de mensagens criptografadas e também as mensagens originais equivalentes. Seu objetivo é deduzir as chaves utilizadas.

III. Ataque adaptativo do texto escolhido (adaptative-choosenplaintext): neste método o criptoanalista utiliza blocos de informações em texto puro para descobrir através da tentativa e erro entre todas as combinações possíveis as chaves de criptografia.

IV. Ataque do texto cifrado escolhido (choosen-cyphertext): o criptoanalista tem uma grande quantidade de mensagens e seus equivalentes criptografados e pode produzir uma mensagem criptografada específica para ser decifrada e obter o resultado produzido. É utilizado quando se tem uma "caixapreta" que faz descriptografia automática. Sua tarefa é deduzir chaves utilizadas.

Os métodos que estão corretamente descritos são:

Nesse sentido, assinale a opção que indica a ação efetiva para:

- Prover visibilidade sobre o uso dos serviços externos.

- Controle sobre os cumprimentos das políticas de segurança da informação.

- Proteção contra vazamento de identidades.

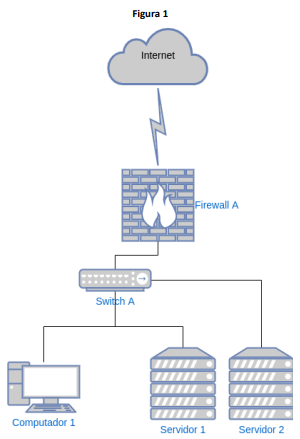

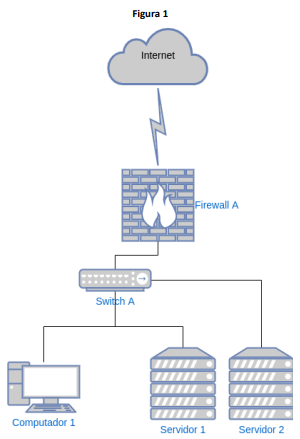

O diagrama (Figura 1) e as informações a seguir refere-se à próxima questão.

Considere que:

Os equipamentos possuem os seguintes endereços IPs e máscaras:

• Servidor 1: 10.20.1.5 /24

• Servidor 2: 10.20.1.6 /24

• Computador 1: 10.20.1.101/24

• Firewall A – LAN: 10.20.1.1/24

• Firewall A – WAN: 200.212.123.2/30

Os computadores e servidores têm como gateway padrão o IP: 10.20.1.1

O Servidor 1 possui um serviço http instalado rodando na porta 80, que está publicado para a internet através de um NAT no firewall na mesma porta.

O Servidor 2 possui um serviço ldap rodando na porta 389.

date=2022-10-11 time=09:18:45 id=7153228199 itime=2022-10-11 09:18:46 euid=3 epid=101 dsteuid=3 dstepid=101 type=utm subtype=ips level=alert action=dropped sessionid=154334 srcip=85.31.46.204 dstip=200.212.123.2 srcport=40344 dstport=80 attackid=43619 severity=critical proto=6 logid=0419 service=HTTP eventtime=1665490726227096323 policyid=24 incidentserialno=17789 crscore=50 craction=4096 crlevel=critical srcintfrole=wan dstintfrole=lan direction=outgoing profile=SRV-WEB srcintf=port1 dstintf=port2 ref=https://fortiguard.fortinet.com/encyclopedia/ips/43619 attack=TrueOnline.ZyXEL.P660HN.V1.Unauthenticated.Command.Inje ction eventtype=signature hostname=127.0.0.1 url=/cgibin/ViewLog.asp srccountry=Netherlands msg=applications3: TrueOnline.ZyXEL.P660HN.V1.Unauthenticated.Command.Injection, tz=-0300 devid=FGT1KD3917800474 vd=root dtime=2022-10-11 09:18:45 itime_t=1665490726 cve=CVE-2017-18368

Assumindo que a rede é a representada na Figura 1, e que ela não possui outros servidores, assumindo também que o firewall não possui serviços http ou https e, além disso, sabendo que o log foi gerado pelo firewall, é correto concluir que

O diagrama (Figura 1) e as informações a seguir refere-se à próxima questão.

Considere que:

Os equipamentos possuem os seguintes endereços IPs e máscaras:

• Servidor 1: 10.20.1.5 /24

• Servidor 2: 10.20.1.6 /24

• Computador 1: 10.20.1.101/24

• Firewall A – LAN: 10.20.1.1/24

• Firewall A – WAN: 200.212.123.2/30

Os computadores e servidores têm como gateway padrão o IP: 10.20.1.1

O Servidor 1 possui um serviço http instalado rodando na porta 80, que está publicado para a internet através de um NAT no firewall na mesma porta.

O Servidor 2 possui um serviço ldap rodando na porta 389.

Um dos riscos indicados foi a possível interrupção do negócio mediante comprometimento do ambiente.

A esse respeito, assinale a opção que não apresenta um controle presente no Guia De Aperfeiçoamento Da Segurança Cibernética Para Infraestrutura Crítica V1.1 que pode ajudar a prevenir este risco.

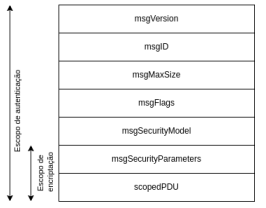

Sobre o pacote SNMP V3, assinale a afirmativa correta.