Questões de Concurso

Para pc-pi

Foram encontradas 1.320 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

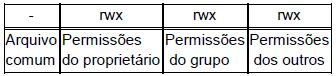

I. O comando adduser ao criar um usuário também cria seu diretório /home, entretanto esses diretórios home possuem nível de permissão 755, permitindo assim que quaisquer outros usuários possam ver o conteúdo de outros diretórios home. II. As permissões de arquivos e diretórios dos usuários possuem atributos descritos conforme estrutura apresentada a seguir:

III. Os usuários são identificados dentro do sistema por um UID (User Identifier), no qual o usuário root possui UID 1. O comando # id mostra qual o UID do usuário logado no sistema.

Está CORRETO apenas o que se afirma em:

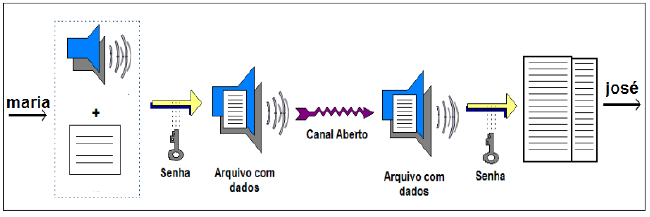

A imagem destaca um procedimento de:

Nesse modelo em particular, o propósito específico é disponibilizar serviços por meio de interfaces como um navegador de Internet. As aplicações em nuvens são multi-inquilinos, ou seja, são utilizadas por diversos clientes simultaneamente. Nesse modelo os usuários podem executar aplicativos através de múltiplos dispositivos na infraestrutura em nuvem. Exemplos, neste contexto, são o Google Docs, Salesforce. Considerando a afirmação apresentada, a mesma se refere ao modelo:

1. enfileira ('amarelo', F) 2. enfileira ('branco', F) 3. enfileira ('verde', F) 4. enfileira ('vermelho', F) 5. desenfileira (F) 6. desenfileira (F) 7. enfileira ('azul', F) 8. enfileira (desenfileira (F), F)

O resultado final das operações resulta em:

Uma __I___ é uma estrutura que abstrai um conjunto de objetos com características similares, ou seja, descreve um grupo de objetos com propriedades semelhantes, com o mesmo comportamento, os mesmos relacionamentos com outros objetos e a mesma semântica. __II__ indicam as possíveis informações armazenadas por um objeto, representando o estado de cada objeto. __III__ são procedimentos que formam os comportamentos e serviços oferecidos por objetos de uma classe. Cada __IV__ é dito ser uma instância.

Marque a alternativa que preenche CORRETAMENTE as lacunas I, II, III e IV.

User = GetUser( ) Password = GetPasswd( ) if User == ”Supreme”: return ALLOW if Valid (User , Password): return ALLOW else: return DENY

Está CORRETO apenas o que se afirma em:

Está CORRETO apenas o que se afirma em:

Está CORRETO apenas o que se afirma em:

Está CORRETO apenas o que se afirma em:

Está CORRETO apenas o que se afirma em: