Questões de Concurso

Para unipampa

Foram encontradas 1.610 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

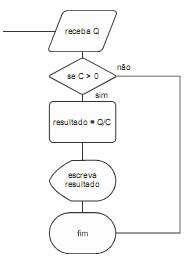

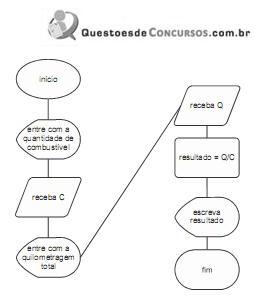

Com base no fluxograma apresentado, julgue o item abaixo.

Para evitar que “resultado” apresente um erro de divisão por zero e que o valor de C seja maior que 0, basta alterar o fluxograma conforme apresentado abaixo.