Questões de Concurso

Para pc-sc

Foram encontradas 1.123 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Uma pessoa compra um terreno por R$ 150.000,00. Porém, nos 3 anos subsequentes à compra, o terreno desvaloriza-se a taxa de 5% ao ano.

Qual o valor do terreno 3 anos após a compra?

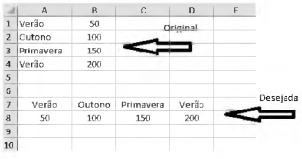

Às vezes, será necessário alternar ou girar células no Microsoft Excel. Observe a figura abaixo que apresenta conjunto de valores na situação original e na situação desejada.

Assinale a alternativa que apresenta uma forma correta

de executar esta operação:

Com relação aos protocolos utilizados no âmbito do correio eletrônico são realizadas as seguintes afirmativas:

1. Através de um programa cliente que envia comandos ao servidor de correio eletrônico que suporta o protocolo IMAP, o usuário pode manipular suas mensagens e pastas (também chamadas de "folders") a partir de computadores diferentes em diversas localidades sem que seja necessária a transferência das mesmas do servidor para o computador de onde se está fazendo o acesso.

2. O protocolo IMAP não se destina a fornecer extensas operações de manipulação de correio no servidor; normalmente, o correio é baixado e depois excluído.

3. Quando um cliente SMTP possui uma mensagem para transmitir, ele estabelece um canal de transmissão (two-way) com um servidor SMTP. A responsabilidade do cliente SMTP é transmitir a mensagem de correio eletrônico para um ou mais servidores SMTP, ou reportar sua falha na tentativa de transmissão.

Assinale a alternativa que indica todas as afirmativas corretas.

Identifique abaixo as afirmativas verdadeiras ( V ) e as falsas ( F ) sobre Virtual Private Network (VPN).

( ) Devido ao protocolo TCP/IP ser a base da Internet, ele é amplamente utilizado para a comunicação entre redes. Entretanto, este protocolo é muito inseguro. Por isso uma VPN utiliza a infraestrutura da rede já existente do TCP/IP, para transmitir os seus pacotes pela Internet adicionando alguns cabeçalhos, o que possibilita a instalação destes em qualquer parte da rede.

( ) A utilização de redes públicas tende a apresentar custos muito menores que os obtidos com a implantação de redes privadas, sendo este, justamente o grande estímulo para o uso de VPNs. No entanto, para que esta abordagem se torne efetiva, a VPN deve prover um conjunto de funções que garanta confidencialidade, integridade e autenticidade.

( ) O L2TP foi criado para suportar dois modos de tunelamento: compulsório (o túnel é criado pelo computador/usuário remoto, bom para usuários em locomoção) e voluntário (o túnel é criado pelo servidor de acesso à rede, devendo ser configurado para realizar a criação dos túneis, após a autenticação do usuário).

( ) Os elementos que compõem uma conexão por tunelamento PPTP são: o cliente PPTP, o servidor de acesso à rede e o servidor PPTP.

Assinale a alternativa que indica a sequência correta, de cima para baixo.

Ataques costumam ocorrer na Internet com diversos objetivos, visando diferentes alvos e usando variadas técnicas. Qualquer serviço, computador ou rede que seja acessível via Internet pode ser alvo de um ataque, assim como qualquer computador com acesso à Internet pode participar de um ataque.

Com relação a este assunto, são realizadas as seguintes afirmativas:

1. A varredura em redes e a exploração de vulnerabilidades associadas podem ser usadas de forma legítima por pessoas devidamente autorizadas, para verificar a segurança de computadores e redes e, assim, tomar medidas corretivas e preventivas.

2. Falsificação de e-mail, ou e-mail spoofing, é uma técnica que consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra.

3. Um ataque de força bruta consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim, executar processos e acessar sites, computadores e serviços em nome e com os mesmos privilégios deste usuário.

Assinale a alternativa que indica todas as afirmativas corretas.

Funções de Resumo Criptográficas (Hash) são largamente utilizadas em segurança de sistemas de informação.

Com relação a este assunto, assinale a alternativa correta.

Antes de compartilhar uma cópia eletrônica de um documento do Microsoft Office com outras pessoas, é possível usar o comando Marcar como Final para tornar o documento somente leitura e impedir alterações no documento.

Com relação a esta funcionalidade, são realizadas as seguintes afirmativas:

1. Quando um documento é marcado como final, a digitação, comandos de edição e marcas de revisão são desabilitadas ou desativadas e o documento se torna somente leitura.

2. Quando um documento é marcado como final, a propriedade Status do documento é definida como Final.

3. O comando Marcar como Final ajuda você a comunicar que está compartilhando uma versão completa de um documento. Também ajuda a impedir que revisores ou leitores façam alterações inadvertidamente no documento.

4. O comando Marcar como Final é um recurso seguro, não sendo possível editar esse documento removendo o status Marcar como Final do documento.

Assinale a alternativa que indica todas as afirmativas corretas.

Identifique abaixo as afirmativas verdadeiras ( V ) e as falsas ( F ) sobre Negação de Serviço (DoS e DDoS):

( ) Negação de serviço, ou DoS (Denial of Service) é uma técnica pela qual um atacante utiliza um computador para tirar de operação um serviço, um computador ou uma rede conectada à Internet.

( ) Quando utilizada de forma coordenada e distribuída, ou seja, quando um conjunto de computadores é utilizado no ataque, recebe o nome de negação de serviço distribuído, ou DDoS (Distributed Denial of Service).

( ) O principal objetivo dos ataques de Negação de Serivço (DoS e DDoS) é invadir e coletar informações do alvo.

( ) Uma pessoa pode voluntariamente usar ferramentas e fazer com que seu computador seja utilizado em ataques. A grande maioria dos computadores, porém, participa dos ataques sem o conhecimento de seu dono, por estar infectado e fazendo parte de botnets.

Assinale a alternativa que indica a sequência correta, de cima para baixo.

Com relação ao Microsoft Windows 10 Pro, são realizadas as seguintes afirmativas:

1. O Windows 10 Pro permite que o usuário altere os locais das pastas de sistema como Desktop (Área de Trabalho), Downloads, Documentos, Imagens e Música. Uma vez que os locais das pastas sejam alterados pelo usuário os novos arquivos salvos nesta pasta serão salvos no novo local.

2. Para personalizar a aparência de uma pasta, o usuário deve iniciar o Explorador de Arquivos e localizar a pasta que deseja personalizar. Depois deve clicar com o botão direito do mouse na pasta e clicar em Propriedades. Na guia Personalizar o usuário pode selecionar as opções desejadas de personalização para a pasta.

3. Através do Prompt de Comando é possível listar as permissões de uma determinada pasta ou arquivo utilizando o comando icacls.

Assinale a alternativa que indica todas as afirmativas corretas.

No Microsoft Excel o conteúdo da célula A1=2 e da célula B1=3.

Na célula C1 é inserida a fórmula =A$1+B$1. No próximo passo o usuário copiou a fórmula =A$1+B$1 da célula C1 em C2. Finalmente o usuário copiou a fórmula existente em C2 para a célula D2.

Assinale a alternativa que apresenta a fórmula que você deve encontrar na célula D2, o valor desta operação e o tipo de referência utilizado neste caso.

Dentre as várias definições propostas para computação em nuvem, uma que é aceita pelo mercado é aquela proposta pelo NIST (Instituto Nacional de Padrões e Tecnologia do Departamento de Comércio norte-americano).

De acordo com a definição do NIST indique em qual modelo de serviço a capacidade entregue ao consumidor é o fornecimento de capacidade de processamento, armazenamento, redes e outros recursos de computação fundamentais, nos quais o consumidor é capaz de implantar e executar software arbitrário, que pode incluir sistemas operacionais e aplicações. O consumidor não gerencia ou controla a infraestrutura da nuvem subjacente, mas tem controle sobre sistemas operacionais, armazenamento e aplicativos implantados; e, possivelmente, controle limitado de componentes de rede selecionados.

Fórmulas em planilhas no Microsoft Excel podem conter erros que precisam ser corrigidos.

Com relação aos tipos de erros no Microsoft Excel, assinale a alternativa correta.

Atalhos de teclado são teclas ou combinações de teclas que fornecem uma maneira alternativa de fazer algo que você normalmente faria com um mouse.

No Microsoft Windows 10 assinale a alternativa que apresenta o efeito da utilização das teclas de atalho Ctrl + Alt + Tab:

Leia o texto abaixo:

Como viajar de trem pela Europa

Quando vale a pena? Segundo pesquisas, 75% dos viajantes................................................o trem. Entretanto, ................................................procurar outras opções. A vantagem do trem é que as estações são sempre bem localizadas, no centro das cidades (mesmo as pequenas). Mas a ideia de que esse tipo de transporte poupa dinheiro nem sempre é válida, principalmente para longas distâncias, quando compensa voar com aéreas low cost. Um trecho que leva acima de cinco horas nos trilhos pode ser vantajoso de avião, não só para o seu bolso como também para o seu tempo.

Os tipos de trem? Cada país da Europa, assim como de outros continentes,........................sua própria companhia ferroviária e algumas operam trechos internacionais. Existem os trens regionais (de distâncias relativamente curtas), os de alta velocidade e os panorâmicos. Em qualquer um, você pode escolher entre primeira ou segunda classe, que diferem em relação ao espaço das poltronas e aos serviços oferecidos, como alimentação e Wi-Fi. Tudo, na verdade,........................dicas!

Cabe a você escolher!

Fonte: http://revistaviajar.com.br/site/2017/11/14/ como-viajar-de-trem-pela-europa/

Acesso: 15/11/2017. Texto adaptado.

Assinale a alternativa que completa corretamente as lacunas do texto, considerando a norma culta da língua escrita quanto ao uso da concordância verbal.