Questões de Concurso

Para codesp-sp

Foram encontradas 486 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

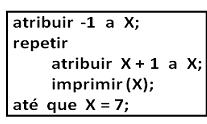

Utilizando a estrutura de controle repetir ... até que ... e que produz o mesmo resultado, um pseudocódigo equivalente está indicado na opção:

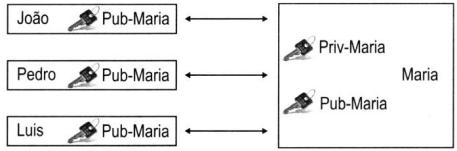

Nesse esquema, Maria mantém somente o seu par de chaves (privada e pública), enquanto que João, Pedro e Luís obtêm a chave pública de Maria para enviar a mensagem cifrada para ela. Como somente a chave privada equivalente é capaz de decifrar a mensagem, e somente Maria a possui, o sigilo da mensagem para Maria é garantida. Esse esquema refere-se à criptografia

, conhecido pela sigla RJ-45. Nesse conector, as guias utilizadas para transmissão são 1 e 2, enquanto que na recepção, são

, conhecido pela sigla RJ-45. Nesse conector, as guias utilizadas para transmissão são 1 e 2, enquanto que na recepção, são •velocidades principais de 3,06 GHz, 2,93 GHz e 2,66 GHz;

•8 threads de processamento com a tecnologia Intel® HT;

•8 MB de Cache inteligente Intel®;

•3 canais de memória DDR3 1066 MHz.

Esse processador é conhecido por

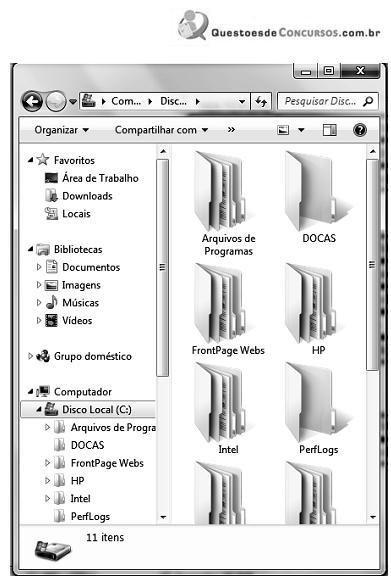

Esse usuário selecionou a pasta DOCAS e, por meio do mouse, pressionou a tecla delete, gerando como resultado a transferência para a Lixeira, o que dá a possibilidade de recuperar o arquivo deletado por meio da opção restaurar. Essa recuperação do arquivo pode ser feita também por meio da execução do atalho de teclado

I. Trata-se de um tipo especial de marca d'água que deve estar presente em todos os discos Blu-ray originais e que deve ser lido por qualquer aparelho reprodutor. É necessário um mecanismo especial para que essa marca seja inserida em mídias de cópia.

II. Trata-se de uma tecnologia que "protege" o conteúdo da mídias de filmes por meio de criptografia para evitar cópias indevidas de discos. Para isso, os fabricantes de unidades Blu-ray recebem chaves de decodificação que servem de comunicação com uma chave existente na mídia. Dessa forma, o aparelho consegue executar o conteúdo do disco. Obtendo-se esta última chave, é possível fazer cópia do conteúdo, mas sua obtenção geralmente depende da chave do fabricante. Se esta for "capturada" e isso se tornar conhecido, mídias Blu-ray fabricadas posteriormente poderão não ser executadas nos aparelhos que utilizam essa chave. Esses meios de proteção para Blu-ray, identificados como I e II, são conhecidos, respectivamente, por

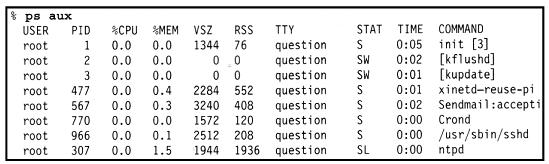

Na listagem acima, os campos PID, %MEM e RSS indicam, respectivamente,

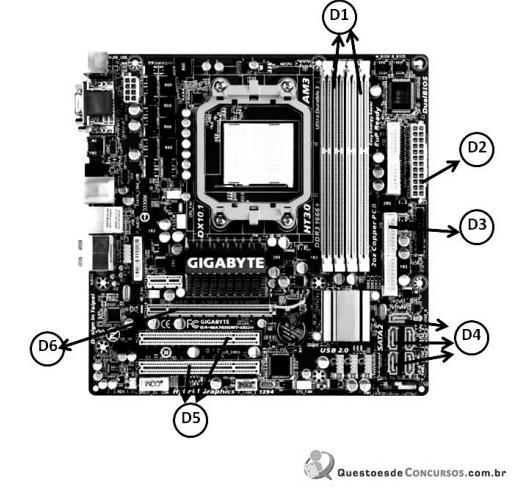

Barramento PCI e Interface SATA estão identificados, respectivamente, por

I. O botão

abre uma coluna, na parte direita da tela, que mostra uma lista de endereços WWW, incluídos na lista de favoritos ou no diretório criado pelo usuário.

abre uma coluna, na parte direita da tela, que mostra uma lista de endereços WWW, incluídos na lista de favoritos ou no diretório criado pelo usuário. II. A barra “Histórico” é exibida, contendo links para sites da Web. Armazena as páginas visitadas em dias e semanas anteriores, formando uma lista que pode ser exibida por data, por site, por mais visitados, por menos visitados e pela ordem de visita de hoje.

III. Ao clicar em

, será iniciado o procedimento de carregamento da página exibida anteriormente.

, será iniciado o procedimento de carregamento da página exibida anteriormente. IV. O botão

interrompe a transmissão de dados, ou seja, o carregamento de uma página Web, exceto daquela que foi predefinida como inicial no Internet Explorer, também chamada de “início da sessão”.

interrompe a transmissão de dados, ou seja, o carregamento de uma página Web, exceto daquela que foi predefinida como inicial no Internet Explorer, também chamada de “início da sessão”. Assinale