Questões de Concurso

Para codesp-sp

Foram encontradas 486 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com base nesse preceito, é correto dizer que a Escola Clássica da Administração cobre duas áreas distintas da seguinte forma:

Qual é o total de empregados que devem ser contratados nos diversos níveis de maneira que os custos salariais com cada nível sejam iguais?

I. O Sistema “Q” determina as compras de reposição de estoque com base na demanda do item.

II. O Sistema “Q” determina espaços regulares entre as diversas compras de materiais para estoque.

III. O Sistema “P” permite programar adequadamente as entregas dos itens aos usuários.

IV. O Sistema “P” permite a consolidação de pedidos a um fornecedor, quando diversos itens são comprados deste, com consequentes reduções de custos.

São corretas apenas as afirmativas

I. É composto de quatro partes que representam o País de Origem, a Empresa Produtora, o Produto e o Dígito verificador.

II. Os trezes dígitos são divididos em campos fixos: País (3) , Empresa (5), Produto (4) e Dígito Verificador(1).

III. Os trezes dígitos são divididos em campos fixos: País (3) , Empresa (4), Produto (5) e Dígito Verificador(1).

IV. Os trezes dígitos são divididos em campos fixos: País (3), Empresa e Produto (9) e Dígito Verificador(1).

São corretas apenas as afirmativas

No trecho acima, há quantos artigos?

- Mensagens são enviadas por e-mail, que parecem ser originadas de instituições financeiras ou empresas idôneas, contêm um link falso que leva o cliente para um site também falso, mas muito parecido com o original da instituição financeira/empresa anunciada.

- O conteúdo do e-mail induz o cliente/usuário a fornecer dados pessoais e financeiros, por exemplo, por meio de falsa atualização de informações cadastrais. Nesse caso, os dados digitados pelo cliente, como, por exemplo, o número da sua agência, conta-corrente ou poupança, e senha, são capturados pelo cracker/hacker, e utilizado posteriormente.

Essa técnica é conhecida por

- Inclui recursos tais como um sumário executivo, um framework, controle de objetivos, mapas de auditoria, um conjunto de ferramentas de implementação e um guia com técnicas de gerenciamento.

- As práticas de gestão do CobiT são recomendadas pelos peritos em gestão de TI que ajudam a otimizar os investimentos de TI e fornecem métricas para avaliação dos resultados.

- Independe das plataformas de TI adotadas nas empresas.

- É orientado ao negócio.

- Fornece informações detalhadas para gerenciar processos baseados em objetivos de negócios.

O CobiT está dividido em quatro domínios, sendo o primeiro Planejamento e Organização, o segundo Aquisição e Implementação e os dois restantes:

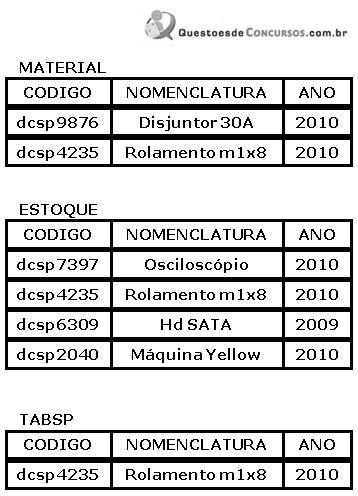

Para determinar quais artigos inclusos em estoque em 2010 e que tenham a mesma nomenclatura, deve ser executada uma operação da álgebra relacional sobre as tabelas MATERIAL e ESTOQUE, resultando na tabela denominada TABSP. Essa operação relacional é

- emprega a modalidade assíncrona, em que a largura dos bits de controle é a mesma dos bits de dados e para cada caracter é inserido um bit de start e dois de stop;

- emprega o código ASCII de 8 bits para representação das informações;

- numa determinada situação em que a taxa de transferência é de 57600 bps, é utilizado para transmitir 5 relatórios, cada um com 2000 caracteres.

Nessas condições, a eficiência desse sistema e o tempo para transmitir os relatórios são, respectivamente, aproximadamente iguais a

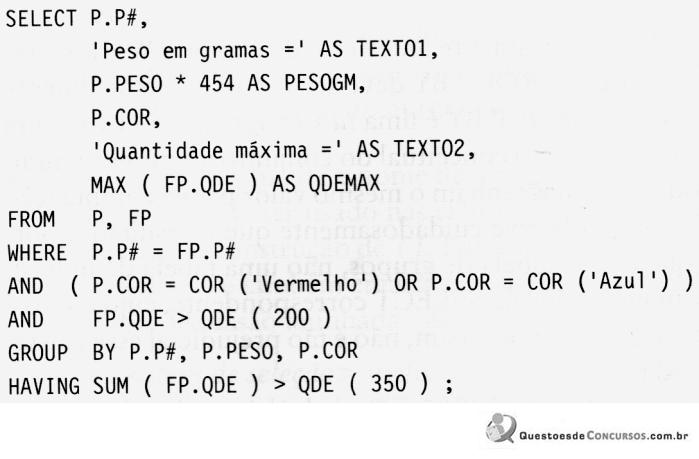

Da análise feita, verifica-se que é correto afirmar que

- Parte de uma premissa associado a um conceito denominado fatoração, em que é fácil multiplicar dois números primos para obter um terceiro número, mas é muito difícil recuperar os dois primos a partir daquele terceiro número. Por exemplo, os fatores primos de 3.337 são 47 e 71.

- Gerar a chave pública envolve multiplicar dois primos grandes. Derivar a chave privada a partir da chave pública envolve fatorar um grande número. Se o número for grande o suficiente e bem escolhido, então ninguém pode fazer isso em uma quantidade de tempo razoável.

Esse algoritmo é conhecido por

I. Com uma operação específica, que indica o término bem-sucedido da transação. Ela informa ao gerenciador de transações que uma unidade lógica de trabalho foi concluída com sucesso, que o BD está novamente em estado correto e que todas as atualizações foram feitas por essa unidade de trabalho e podem ser gravadas no banco de dados.

II. Com uma operação específica, que indica o término malsucedido da transação. Ela informa ao gerenciador de transações que algo saiu errado, que o BD pode estar em um estado incorreto, e que todas as transações feitas pela unidade lógica de trabalho até o momento devem ser desfeitas.

Essas operações são denominadas, respectivamente,