Questões de Concurso

Para unirio

Foram encontradas 2.680 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O resumo de mensagem é um mecanismo de segurança utilizado no controle de integridade de dados. Os algoritmos que produzem digests são as opções mais comuns para esse controle, embora estejam sujeitos ao efeito da colisão.

Dentre os algoritmos listados abaixo, aquele que tem menos chance de gerar uma colisão é o

Os serviços de segurança oferecem um tipo específico de proteção aos recursos do sistema e visam a satisfazer os requisitos da política de segurança ou do usuário.

O serviço de segurança que visa a confirmar que a origem dos dados recebidos ou a entidade associada em uma comunicação são exatamente quem reivindicam ser é o de

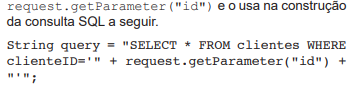

O desenvolvimento de sistemas Web deve incorporar as

práticas de segurança da informação para evitar o comprometimento de informações sensíveis. Considere-se

que uma aplicação recebe um dado não confiável do parâmetro id de uma URL através da execução do método

Essa aplicação está vulnerável e sujeita ao ataque de

Um montador de computadores quer testar uma fonte ATX12V v2.x que possui o conector da placa-mãe de 24 pinos. Para colocar essa fonte em operação sobre a bancada, o montador deve interligar dois pinos do conector de 24 pinos antes de ela ser energizada.

Os pinos que devem ser interligados são os seguintes:

Uma empresa utiliza a técnica de defesa em profundidade e tem um perímetro de segurança composto por elementos independentes que visam a proteger a rede interna.

Diante de um ataque provocado por um verme (worm) que produz uma inundação, o componente do perímetro capaz de alertar os administradores da rede sobre esse ataque é a(o)

O processador é responsável por obter e armazenar os dados na memória principal quando usa os modos de E/S (Entrada/Saída) programada e por interrupção.

A alternativa a esses modos, na qual o módulo de E/S e a memória principal trocam dados diretamente, sem envolvimento do processador, é conhecida como

A memória flash é uma memória semicondutora usada nas aplicações, tanto como memória interna como externa.

O tipo de memória flash que proporciona acesso aleatório de alta velocidade e pode ler e escrever dados para locais específicos e recuperar um único byte é a

Para poder executar uma instrução, o processador usa uma pequena memória interna, conhecida como registradores, para armazenar as instruções e dados temporariamente.

Dentre os principais registradores de controle e estado, aquele que é dedicado para conter o endereço da próxima instrução a ser lida é o

Tanto no Modelo OSI quanto na arquitetura do IETF (referência para a Internet), há uma camada responsável pela comunicação fim a fim, que pode, entre outros serviços, garantir a entrega de unidades de informação de uma ponta à outra da rede, oferecendo um serviço confiável.

A camada responsável por essa funcionalidade, com o protocolo que oferece um serviço confiável operando nessa camada no modelo do IETF, é a

Uma rede local foi configurada com um hub simples (que opera como um repetidor) com as interfaces 100BaseT operando em modo half-duplex.

As informações apresentadas acima permitem afirmar que a topologia física, a topologia lógica, a taxa de transmissão utilizada e o meio de transmissão usado para ligar as estações ao hub são, respectivamente,

Um sistema operacional permite que o usuário manipule vários tipos de arquivos e efetue operações que são realizadas sobre eles ou sobre seu conteúdo.

Assim sendo, um arquivo do tipo

Um sistema operacional deve ter o completo domí nio sobre os recursos da má quina. O escalonamento de recursos, o controle de entrada e saí da (E/S), a gerê ncia da memó ria, a gerê ncia do processador, o escalonamento de processos e a seguranç a sã o funç õ es que o sistema operacional deve exercer.

Um conceito fundamental em todos os sistemas operacionais é o processo, que significa

O Linux foi criado tendo por base o padrão POSIX (Portable Operating System Interface Unix), desenvolvido pelo IEEE (Instituto de Engenheiros Elétrico Eletrônicos) para uniformizar as características dos sistemas baseados em Unix.

Quanto a esse Sistema Operacional Linux, tem-se que

Alguns comandos importantes do Sistema Operacional Windows podem ser acionados por meio de um atalho (tecla(s) pressionada(s) em conjunto).

Um desses atalhos é o Ctrl + Z, que tem a seguinte função:

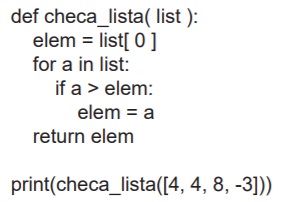

Considere-se o código Python abaixo.

O que será impresso?

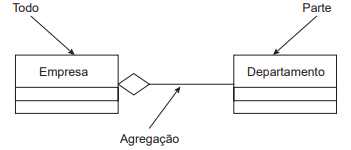

A UML (Unified Modeling Language) é uma linguagem de especificação de software orientado a objetos. Em uma modelagem orientada a objetos, os três relacionamentos mais importantes são as dependências, as generalizações e as associações. O analista Antônio começou a fazer um projeto usando a UML, e a primeira ação foi modelar a empresa e seus departamentos, numa forma simples de agregação “Todo/Parte”, conforme está ilustrado na Figura abaixo:

A agregação que a Figura ilustra é um tipo especial de

A Libras, como qualquer outra língua natural, apresenta em seu léxico empréstimos linguísticos, sejam motivados pelo contato entre Libras e português, sejam decorrentes do contato da Libras com outras línguas de sinais.

Configuram sinais da Libras, criados a partir de empréstimos linguísticos, os dois exemplos apresentados em:

A inclusão de crianças e jovens surdos nos contextos educacionais demanda experiências linguísticas e culturais plenamente acessíveis.

Para que essa demanda seja efetiva e amplamente contemplada, é necessário que o poder público se comprometa com a