Questões de Concurso

Para sesau-ro

Foram encontradas 1.283 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

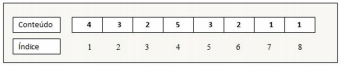

Considere o vetor VETDADOS na figura a seguir:

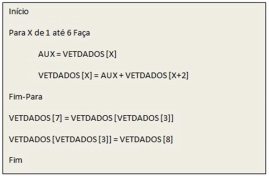

Considere o algoritmo a seguir, escrito em pseudolinguagem:

Após a execução deste algoritmo, o conteúdo do vetor VETDADOS, do índice 1 até 8, será:

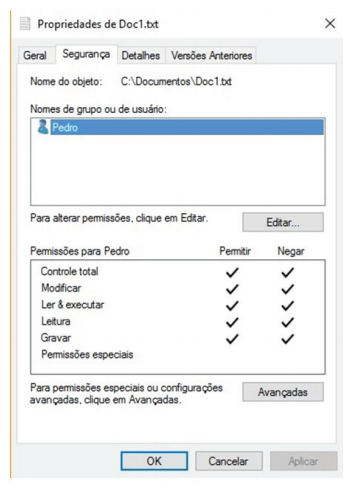

Ao fazer acesso ao arquivo Doc1.txt, esse usuário terá a

seguinte permissão de acesso:

Ao fazer acesso ao arquivo Doc1.txt, esse usuário terá a

seguinte permissão de acesso:

O PDU (Protocol Data Unit) da camada de Internet recebe o nome de:

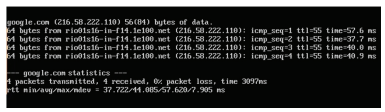

O utilitário usado pelo técnico foi o: