Questões de Concurso

Para if-pe

Foram encontradas 1.995 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sobre conceitos básicos de segurança, analise as proposições a seguir.

I. Chaves privadas são utilizadas para criptografar dados, enquanto chaves públicas são utilizadas para descriptografá-los.

II. RSA (Rivest–Shamir–Adleman) e AES (Advanced Encryption Standard) são dois exemplos de algoritmos/padrões de criptografia.

III. Um documento assinado digitalmente possui um conjunto de informações criptografadas adicionadas a ele para conferir segurança e integridade.

IV. Para evitar o monitoramento e rastreamento de informações que trafegam pela internet, como senhas, muitos servidores utilizam o protocolo HTTP para criptografar os dados trocados entre eles e seus clientes.

Estão CORRETAS, apenas, as proposições

Observe o programa escrito na linguagem de programação java a seguir.

public class A {

void m() { System.out.print("A"); }

public static void main(String args[]) {

A obj = new B();

((B) obj).m();

}

}

class B extends A {

void m() { super.m(); System.out.print("B"); }

}

Qual o valor impresso na saída padrão, após a execução do programa?

Sobre a linguagem de Programação Python, analise as afirmações a seguir.

I. Em Python, é possível utilizar o conceito de linguagens funcionais conhecido como compreensão de listas.

II. Como qualquer outra linguagem orientada a objetos, Python segue o princípio do acesso uniforme (uniform access principle) sugerindo que atributos das classes sejam privados e que sejam acessados apenas através de métodos gets e sets.

III. Em Python, é possível utilizar o conceito de linguagens funcionais conhecido como avaliação preguiçosa de tipos.

IV. Funções em Python são tratadas como elementos de segunda ordem, podendo ser guardadas em variáveis, passadas como parâmetro para outras funções.

V. Diferente da maioria das linguagens orientadas a objetos, métodos em Python possuem explicitamente, em suas assinaturas, o parâmetro que representa o objeto sobre o qual o método foi chamado (self).

Estão CORRETAS, apenas, as proposições

Sobre a linguagem de Programação PHP, analise as afirmações a seguir.

I. O tamanho de um array em PHP é fixo, uma vez que o interpretador do código não aumenta o tamanho do array à medida que o código vai adicionando novos elementos à estrutura.

II. PHP é uma linguagem de propósito geral, multiparadigma e popular no desenvolvimento de projetos para internet.

III. Funções em PHP são tratadas como elementos de primeira ordem, podendo ser guardadas em variáveis e passadas como parâmetro para outras funções.

IV. PHP possui uma vasta biblioteca (API), contendo funções e facilitando a interação com bancos de dados, manipulação de strings, além de gerenciamento de sessões e cookies.

V. PHP possui o conceito de array associativo, permitindo indexar os elementos do array por strings ou até classes.

Estão CORRETAS, apenas, as proposições

Sobre algoritmos de busca, analise as informações a seguir.

I. Uma busca linear sobre um array de uma dimensão pode ser implementada com um laço e possui complexidade, no pior caso, linearmente relacionada ao tamanho do array.

II. Uma busca binária sobre um array de uma dimensão pode ser implementada com um laço e possui complexidade, no pior caso, linearmente relacionada ao logaritmo do tamanho do array.

III. Uma busca binária recursiva sobre um array de uma dimensão pode ser implementada sem laços e possui complexidade, no pior caso, linearmente relacionada ao logaritmo do tamanho do array.

IV. Uma busca linear sobre um array de duas dimensões pode ser implementada com dois laços e possui complexidade, no pior caso, linearmente proporcional à soma da quantidade de linhas e colunas do array.

V. Uma busca em uma estrutura de dados chamada Tabela de Dispersão (Hash Table) pode ser implementada sem laços e possui complexidade, no pior caso, constante, independentemente do tamanho do array.

Estão CORRETAS, apenas, as proposições

Sobre processos de desenvolvimento de software, considere as informações a seguir.

I. Metodologias de desenvolvimento em cascata (waterfall) são muito úteis em projetos de desenvolvimento de software, independentemente do tamanho do projeto.

II. A documentação detalhada das funcionalidades de um projeto pode ser muito importante em contexto no qual a equipe de desenvolvimento encontra-se distribuída.

III. Metodologias ágeis são adequadas para projetos de pequeno e médio porte com entregas frequentes.

IV. São exemplos de metodologias ágeis: eXtreme Programming (XP), Rational Unified Process (RUP) e SCRUM.

Estão CORRETAS, apenas, as proposições

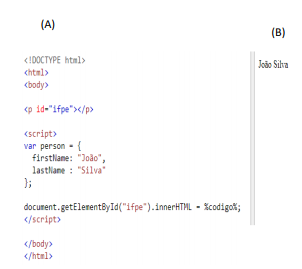

Dado o código JavaScript apresentado em (A), qual código deve ser colocado no lugar do trecho %codigo% para produzir a saída esperada em (B)?

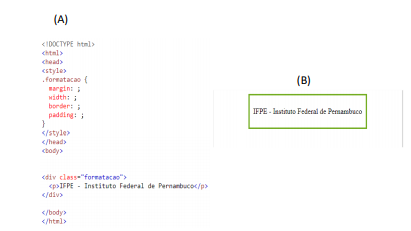

O CSS (Folha de Estilo em Cascata) é uma linguagem que coloca estilo em páginas web. Na figura abaixo, apresentamos em (A) um código incompleto para a criação da página apresentada em (B).

Para alcançarmos um resultado bem próximo ao apresentado em (B), os valores das propriedades do

seletor “formatacao” poderão ser:

O desenvolvedor faz um fork de um projeto para o qual não possui permissão de escrita e realiza um clone a fim de baixar o código para sua estação de trabalho. Após codificar as suas contribuições, o desenvolvedor deverá tomar uma ação para que suas alterações sejam enviadas para o repositório original que fez o fork.

Essa ação é denominada

São características inerentes ao SCRUM:

I. implementação do conceito interativo e incremental no desenvolvimento de software e/ou produtos.

II. a programação em pares.

III. valorização dos indivíduos envolvidos na construção do software.

Está(ão) CORRETO(S), apenas, o(s) item(ns)

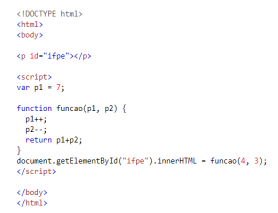

Observe o seguinte código JavaScript:

O resultado apresentado no browser, após a sua execução, é