Questões de Concurso

Para petroquímica suape

Foram encontradas 618 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse contexto, o que é Spanned Volume?

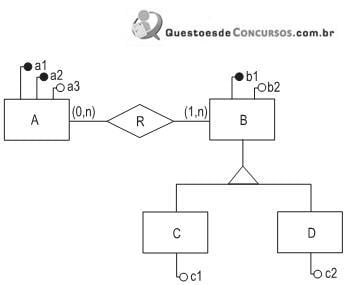

Analisando esse diagrama, é possível afirmar que

Essa forma de endereçamento é denominada endereçamento

Essa utilização tem por objetivo

A política acima poderá impedir, por tempo indefinido, que um processo X ganhe o controle do processador, pois é possível que sempre haja outro processo pronto para executar cuja prioridade seja maior que a do processo X.

O problema descrito acima é denominado

Qual deles é considerado praticamente impossível de ser implementado?

struct arv

{

int info ;

struct arv* esq ;

struct arv* dir ;

} ;

typedef struct arv Arv ;

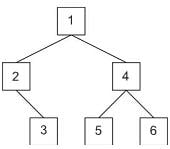

Seja a árvore binária abaixo, organizada de acordo com essa estrutura.

Considere, então, a função a seguir.

void percorre (Arv* a)

{

int qtd ;

if ( a==0 )

return 0;

percorre ( a->esq ) ;

percorre( a->dir ) ;

printf ("%d",a->info) ;

}

Admitindo-se que na chamada inicial da função percorre() seja passado como argumento um ponteiro para o nó raiz dessa árvore, como serão exibidos no console os valores dos nós dessa árvore após a execução da função considerada?

Supondo que esse byte esteja armazenado em uma variável chamada x1 (unsigned char x1), qual comando C é capaz de habilitar a opção de criptografia sem, contudo, alterar os demais bits do byte de controle?

void codifica (char str [ ] )

{

char tab[26] = { '1','!','2','@','3','#','4','$','5','%','6','?',

'7','&','8','*','9','(','0',')','{','}','[',']','<','>'};

int i;

for ( i = 0;i < strlen(str) ; i + +)

if (str[ i ] > ='a' && str[ i ] <='z')

str [ i ] = tab[str[i]-'a'] ;

}

Caso a cadeia de caracteres Copa do Mundo seja passada como parâmetro, qual será a cadeia resultante do processo de criptografia?

# include< stdio.h >

int main (void)

{

char val = 40 ;

val = val<<2 ;

printf ("%d \n",val) ;

return 0 ;

}

Sabendo-se que esse programa será executado por um processador cuja Unidade Lógica e Aritmética representa números inteiros através da técnica de complemento de dois, o que será exibido no console quando da sua execução?

typedef struct aluno

{

int matric;

char nome [31];

float media;

} Aluno;

Considere que um determinado sistema de informação necessite de uma função que realize uma busca em um vetor de alunos que esteja ordenado descendentemente pelo campo nome da estrutura anterior (variável nome). Dado que o vetor se encontra ordenado, a função em questão deverá implementar o algoritmo de busca binária. O cabeçalho dessa função deverá ser o seguinte:

int busca(Aluno la[],char nm,int ini, int fin);

A função irá receber o vetor ordenado de alunos (variável la) e o nome de um aluno qualquer (variável nm). Caso exista no vetor um aluno com o nome passado como parâmetro (variável nm), a função deverá retornar a sua posição no vetor de alunos, caso contrário a função deverá retornar o inteiro -1.

Qual implementação atinge os objetivos descritos acima?

Dessa forma, o objetivo do gerenciamento de riscos está voltado a

Dentre essas ferramentas diagramáticas, além do BPMN, incluem-se:

• De cada 1.000 horas planejadas de utilização das impressoras, 100 eram desperdiçadas com paradas imprevistas.

• De cada 25 relatórios a serem impressos, 1 era jogado fora por problema de impressão.

A partir dessa informação, o consultor concluiu que a eficiência e a eficácia do processo são, respectivamente,

I - No gerenciamento de recursos humanos de TI, é estabelecido um comitê estratégico de TI em nível de diretoria, assegurando que a governança de TI seja apoio técnico da governança corporativa.

II - Na de?nição da arquitetura da informação, mantém-se um dicionário de dados corporativos para entendimento comum entre TI e usuários do negócio, evitando dados incompatíveis nos diversos sistemas.

III - Na de?nição do plano estratégico de TI, é planejado com as partes interessadas como a TI contribuirá com os objetivos estratégicos e, a partir daí, é criado um portfólio de planos táticos de TI.

IV - Na determinação das diretrizes da tecnologia, é estabelecido o monitoramento das tendências de negócio, tecnologia, infraestrutura, legais e regulatórias, para considerá-las no plano de infraestrutura de TI.

Estão corretas as afirmações

Com apenas essa informação, quantos pontos de função não ajustados ele encontrou?