Questões de Concurso

Para ufmt

Foram encontradas 2.585 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I- Sempre que um acesso envolver a transmissão de informações sigilosas, é importante certificar-se do uso de conexões seguras que utilizem o protocolo HTTP, que, além de oferecer criptografia, também garante que os dados não possam ser interceptados, coletados, modificados ou retransmitidos. II- Ao utilizar uma lan house, recomenda-se ativar a navegação anônima, disponibilizada pelos navegadores Web (chamada de privativa), para que informações como cookies, sites acessados e dados de formulários não sejam gravadas pelo navegador Web. III- Em redes Wi Fi públicas, é recomendado evitar aquelas que utilizam mecanismos de segurança WEP, por ter sido o primeiro a ser lançado e apresentar vulnerabilidades. É preferível optar por aquelas que utilizam o WPA2 sempre que disponível ou, no mínimo, o WPA. IV- É recomendado sempre utilizar sites de busca para intermediar o acesso ao site do banco, realizando uma pesquisa e logo em seguida clicando em um link existente disponibilizado pela busca, mas nunca digitar o endereço do site diretamente no navegador Web.

Estão corretas as afirmativas

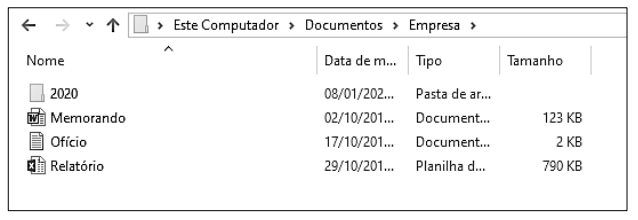

A figura abaixo apresenta um fragmento de tela do explorador de arquivos do Windows 10.

Sobre a figura, analise as afirmativas.

I- O layout de exibição utilizado para a pasta Empresa é Lista.

II- A pasta 2020 é um conteúdo (subpasta) da pasta Empresa, que, por sua vez, é conteúdo da pasta Documentos.

III- Os arquivos Memorando, Ofício e Relatório são conteúdos da pasta 2020.

IV- A soma do espaço de armazenamento ocupado pelos três arquivos (Memorando, Ofício e Relatório) é inferior a 1 MB.

Estão corretas as afirmativas

1- Rootkit

( ) Programa que, além de executar as funções para as quais foi aparentemente projetado, também executa outras funções, normalmente maliciosas, e sem o conhecimento do usuário. 2- Worm

( ) Programa que permite o retorno de um invasor a um computador comprometido, por meio da inclusão de serviços criados ou modificados para esse fim.

3- Trojan

( ) Conjunto de programas e técnicas que permite esconder e assegurar a presença de um invasor ou de outro código malicioso em um computador comprometido.

4- Backdoor

( ) Programa ou parte de um programa de computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos. 5- Vírus

( ) Programa capaz de se propagar automaticamente pelas redes, enviando cópias de si mesmo de computador para computador. Não se propaga por meio da inclusão de cópias de si mesmo em outros programas ou arquivos, mas pela execução direta de suas cópias ou por meio da exploração automática de vulnerabilidades existentes em programas instalados em computadores.

Assinale a sequência correta.

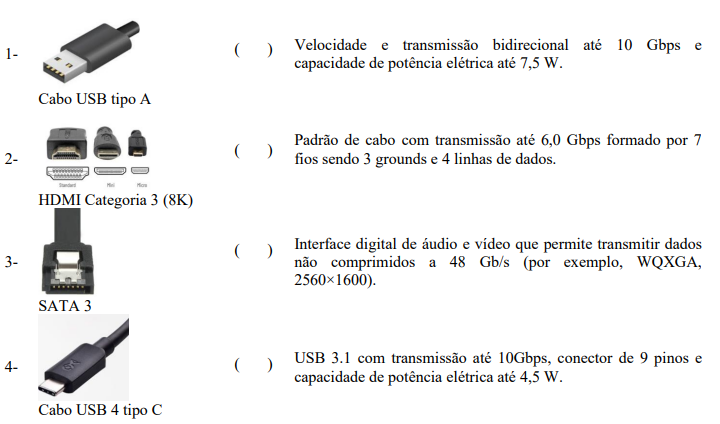

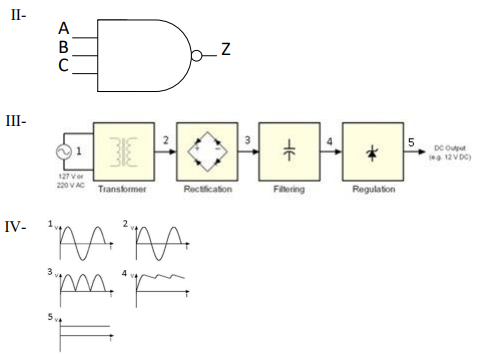

Assinale a sequência correta.

Sobre hardware, analise as afirmativas.

I- Registradores são memórias de armazenamento temporário de dados localizadas na CPU (Unidade Central de Processamento).

II- As portas DisplayPort e HDMI podem ser utilizadas para conectar um monitor de vídeo ao computador.

III- O processador possui um clock interno que define a velocidade de processamento, medida em Gbs (gigabits por segundo).

IV- SSD (Solid-State Drive) é uma pequena unidade de armazenamento não volátil de dados que utiliza sistema magnético, semelhante ao do HD (Hard Disk).

Estão corretas as afirmativas

Leia o texto abaixo de Walcyr Carrasco, Revista Veja Ed. 2668, e responda à questão.

Início de ano é sempre assim: a gente faz promessas, ambiciona novidades. Como o ano só começa realmente depois do Carnaval, costumo aguardar até lá. Mas aí já é tarde: o ano ganhou seu ritmo e eu deixo as mudanças para o futuro. Em 2019 pensei no que realmente desejaria para este 2020. Há uma palavra que não me sai da cabeça: segurança. É claro que o país tem problemas de todo tipo. Mas a segurança toca no meu cotidiano diretamente. [...] Eu me admiro ver as pessoas convivendo com a violência como se fosse absolutamente normal. Uma amiga sai sempre com dois celulares. Um velho e um bom, escondido. O mais antigo é para, no caso de assalto, entregar ao ladrão. Já ouvi um conhecido dizer que o “meliante” foi legal, pois o deixou ficar com os documentos. Ou seja: o sujeito assalta, ameaça, mas é “legal”? Recentemente, um amigo fez aniversário. Tínhamos um evento, mas queríamos nos reunir depois das dez da noite. Foi difícil achar um restaurante: a maioria está fechando mais cedo. Em São Paulo, no centro, as mulheres andam agarradas às bolsas. O pior, porém, repito, é nossa atitude passiva. Nós nos acostumamos ao absurdo. [...].

Há alguns anos, eu saía do Leblon e andava até o Arpoador pela praia. É uma boa e saudável distância. Não tenho mais coragem. Quero voltar a andar pelo calçadão sem medo. Se caminhar, realizarei meu segundo desejo de Ano Novo: perder a barriga. Mas quando? A falta de segurança mudou a minha vida. Sem dúvida, continuarei barrigudo.

( ) Dois desejos foram feitos pelo autor para 2020: segurança no país e perder a barriga. ( ) O autor não acredita que vá realizar seus desejos em 2020, conforme está expresso no segundo parágrafo. ( ) Os exemplos dados, da amiga, do conhecido e do amigo aniversariante, funcionam como argumentos a fundamentar o ponto de vista de Carrasco sobre a falta de segurança no país. ( ) No segundo parágrafo, aparece o segundo desejo e é retomado o primeiro como causa da não realização do segundo.

Assinale a sequência correta.

1- A esquizofrenia, ou distúrbio da mente dividida, é marcada por surtos em que o mundo real acaba substituído por delírios e alucinações. 2- Apesar de serem esses os sintomas mais famosos da condição, geralmente ela se inicia com uma simples apatia no final da adolescência e no começo da vida adulta. 3- Os cientistas do final do século XIX foram buscar inspiração na língua grega para caracterizar um transtorno que, até então, ficava jogado no limbo da loucura. 4- Por meio da junção dos termos esquizo, dividir no idioma dos filósofos clássicos, e frenia, algo próximo de mente, eles deram um nome perfeito para a doença que atinge 1% da população do planeta. 5- A esquizofrenia é investigada há décadas, mas segue cheia de mistérios. Unindo as frases em um único parágrafo, com coesão e coerência, a ordem correta é:

Unindo as frases em um único parágrafo, com coesão e coerência, a ordem correta é:

Marque a sequência correta.

1- LGA - Land Grid Array LGA 1366 (Socket B) ( ) CPU AMD Ryzen 9 3950X

2- AM4 1331 pinos ( ) Soquete na placa-mãe para CPU

3- ZIF - Zero Insertion Force ( ) CPU Intel i7

4- PGA - Pin Grid Array 940 pinos ( ) AMD Athlon 64 FX

Marque a sequência correta.

I- Converta o número 119 para binário e hexadecimal.

Assinale a alternativa que apresenta respectivamente a correta correspondência dos itens dados.

1- while-do

( ) Depende de uma decisão booleana para o fluxo executar um (ou mais) comando(s) ou outro comando.

2- repeat-until

( ) Permite o teste de uma variável, comparando-a com uma lista de valores.

3- for-do

( ) Repete um (ou mais) comando(s) até que a condição dada se torne verdadeira.

4- if-then-else

( ) Repete um (ou mais) comando(s) até que a condição dada se torne verdadeira.

5- case-else

( ) Repete um (ou mais) comando(s) testando no final se a condição se tornou verdadeira.

( ) Executa um (ou mais) comando(s) durante determinado número de vezes prédefinido.

Marque a sequência correta.

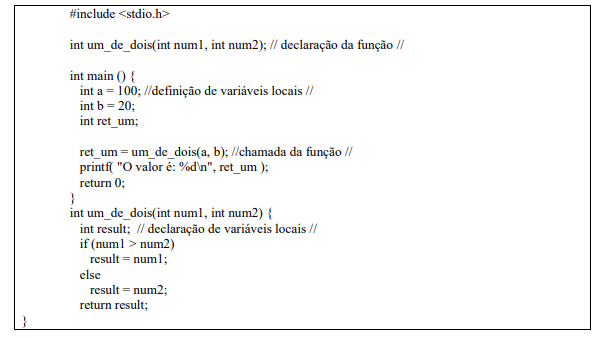

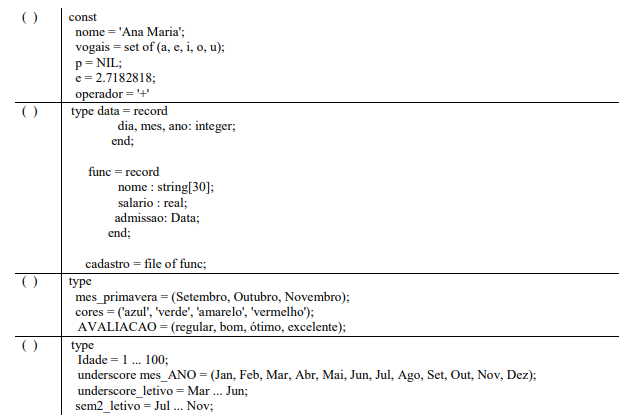

Sobre esse código, marque V para as afirmativas verdadeiras e F para as falsas.

( ) A execução do programa produz como saída: O valor é: 20. ( ) A formatação da saída poderia ser feita sem erro com o comando: printf( "O valor é: %f\n", ret_um ); ( ) A passagem de parâmetros para a função é por valor, pois a função um_de_dois(int num1, int num2) não altera o valor da variáveis int a ou int b. ( ) Os parâmetros formais são os argumentos da função um_de_dois(int num1, int num2), declarados como variáveis que aceitam os argumentos da chamada da função um_de_dois(a, b).

Assinale a sequência correta.

Assinale a sequência correta.