Questões de Concurso

Para ufal

Foram encontradas 3.463 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sim, eles conseguiram de novo. Mais uma vez a divulgação de um estudo científico nos faz pensar que, se a medicina é uma ciência de verdades transitórias, parece que ultimamente elas andam mais transitórias do que nunca. A ponto de ninguém mais saber no que e em quem acreditar.

Quem melhor traduziu a perplexidade do público diante da constante divulgação de contraditórias pesquisas médicas foi o escritor Luis Fernando Veríssimo na crônica Ovo, publicada há alguns anos. Por muito tempo, o ovo foi considerado um dos maiores vilões das artérias. Até que os cientistas mudaram de ideia. Quem, como Veríssimo, reprimiu o prazer supremo de furar a gema de um ovo frito sobre um punhado de arroz, não foi indenizado.

Quase sempre as mensagens parecem contraditórias, mas são fruto do avanço do conhecimento. O melhor a fazer é respirar fundo, tentar entender e aceitar que a vida é feita de mudanças.[...]

Japão tenta resgatar indústria de televisores, ícone de seu poder tecnológico

Os televisores se transformaram em um empecilho para gigantes como a Sony, Panasonic e Toshiba, asfixiados pela queda da demanda, pela alta dos custos e pela concorrência feroz da Coreia do Sul.

Para trás ficam sucessos como as famosas telas Trinitron da Sony, que venderam mais de 280 milhões de unidades em quatro décadas até 2008, quando deixaram de ser fabricadas.

Hoje, são empresas sul-coreanas como Samsung e LG as que lideram em grande medida o desenvolvimento tecnológico do setor.

A queda global dos preços, a pouca rentabilidade de uma divisão que sofre também em função da força do iene e a dura concorrência obrigaram os líderes da eletrônica japonesa a buscar novas estratégias para evitar o 'blecaute' de seus televisores.

(Revista VEJA. 30/5/2012).

Japão tenta resgatar indústria de televisores, ícone de seu poder tecnológico

Os televisores se transformaram em um empecilho para gigantes como a Sony, Panasonic e Toshiba, asfixiados pela queda da demanda, pela alta dos custos e pela concorrência feroz da Coreia do Sul.

Para trás ficam sucessos como as famosas telas Trinitron da Sony, que venderam mais de 280 milhões de unidades em quatro décadas até 2008, quando deixaram de ser fabricadas.

Hoje, são empresas sul-coreanas como Samsung e LG as que lideram em grande medida o desenvolvimento tecnológico do setor.

A queda global dos preços, a pouca rentabilidade de uma divisão que sofre também em função da força do iene e a dura concorrência obrigaram os líderes da eletrônica japonesa a buscar novas estratégias para evitar o 'blecaute' de seus televisores.

(Revista VEJA. 30/5/2012).

I. É impossível aumentar o tamanho da Memória Virtual no sistema operacional Windows.

II. O uso da Memória Virtual é uma técnica cujos programas em execução são gravados em disco para permitir o uso de mais memória que a disponível na RAM. Quando o sistema operacional está usando essa modalidade de memória, o computador melhora a sua performance.

III. No Sistema Operacional Linux, é possível usar uma partição específica com formato específico para armazenar a Memória Virtual.

IV. No Sistema Operacional Windows, a memória virtual somente pode ser usada em uma partição específica do disco.

verifica-se que está(ão) correta(s) apenas:

I. a partir do Servidor;

II. a partir do Cliente;

III. a partir do DCE;

IV. a partir do Kerberos.

Das autenticações acima, qual(is) está(ão) correta(s)?

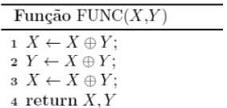

onde o operador ⊕ corresponde à operação XOR (ou exclusivo) e X e Y são variáveis inteiras. Assinale a alternativa que corresponde à funcionalidade da função apresentada.

I. O tempo de acesso a elas é maior que a memória principal.

II. Possui grande capacidade de armazenamento.

III. São voláteis.

IV. Há uma variedade de tecnologias para cada dispositivo.

V. São dispositivos com caráter de armazenamento permanente ou de longa duração.

verifica-se estão corretas apenas :

1ª Coluna 2ª Coluna

( ) TeraByte 1. Conjunto de 1024 kilobytes

( ) MegaByte 2. Conjunto de 8 bits

( ) KiloByte 3. Conjunto de 1024 megabytes

( ) Byte 4. Conjunto de 1024 gigabytes

( ) Gigabyte 5. Conjunto de 1024 bytes

obtém-se, de cima para baixo, a sequência

I. A representação do mundo real por meio de um conjunto de objetos denominados relacionamentos e seus atributos constitui o modelo de tuplas e registros.

II. Denomina-se chave estrangeira o conjunto de um ou mais atributos que nunca se repetem. As chaves estrangeiras poderão ser utilizadas como um índice para a tabela de banco de dados.

III. Na linguagem de consulta estruturada (SQL) é correto utilizar o comando TRUNCATE TABLE com a finalidade de excluir todos os dados de uma tabela.

verifica-se que está(ão) correta(s) :

A figura mostra uma janela do navegador Internet Explorer (IE), versão 9, com as configurações de rede do usuário. Dadas as afirmativas baseadas na figura,

I. O usuário faz parte de uma Intranet e somente poderá acessar a Internet via um servidor proxy.

II. A opção Usar um servidor proxy para a rede local faz com que o IE solicite autenticação em toda conexão de Internet que for realizada.

III. Se o servidor proxy responder na porta 80 e a conexão passar por um firewall de rede, então o firewall deverá permitir conexões de saída da estação do usuário com a porta 80 de destino no endereço do proxy.

verifica-se que está(ão) correta(s) :

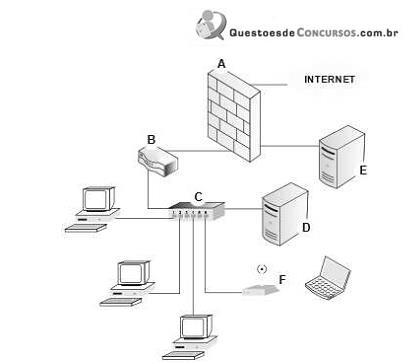

A figura representa uma montagem típica de redes de computadores em uma organização pequena. Nela encontramos diversos equipamentos necessários ao bom funcionamento dessa rede. O dispositivo representado pela letra A que tem a função de bloquear os ataques à rede local (LAN) provenientes da Internet através da verificação do endereço IP é conhecido como :

I. São exemplos de navegadores web: Opera, Internet Explorer, Firefox, Google Chrome e Safari.

II. Em algumas situações, é necessário configurar um servidor proxy, servidor que age como intermediário para fazer a requisição no lugar do navegador e transferir o conteúdo solicitado pelo usuário. Nesses casos, podemos fornecer o endereço IP ou o nome do servidor proxy, além da porta TCP utilizada, ou utilizar uma configuração automática.

III. Navegadores web podem realizar conexões em servidores seguros através do protocolo HTTPS (Hypertext Transfer Protocol Secure), que estende as funcionalidades do HTTP adicionando serviços como criptografia, autenticação de servidor e autenticação de cliente (opcional) através dos protocolos SSL (Secure Socket Layer) ou TLS (Transporte Layer Security).

IV. Navegadores web modernos permitem serem estendidos através de plug-ins ou add-ons. Por exemplo, conteúdos java e flash podem ser executados diretamente nos navegadores.

verifica-se que estão corretas :