Questões de Concurso

Para ufal

Foram encontradas 3.463 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

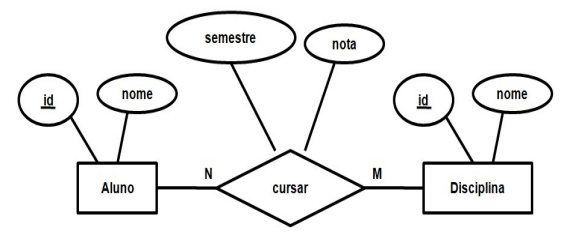

Ao apresentar o modelo ao cliente, foi solicitado um requisito adicional: “o mesmo aluno pode cursar a mesma disciplina mais de uma vez, em semestres distintos; e deseja dados de todas as vezes em que um aluno cursar uma disciplina”. Assinale a alternativa que apresenta uma afirmação correta que ajusta o modelo para atender ao novo requisito.

Assinale a alternativa que apresenta o atalho que pode ser utilizado na IDE Eclipse para executar o recurso “Formatar Código” no arquivo que está aberto e em exibição.

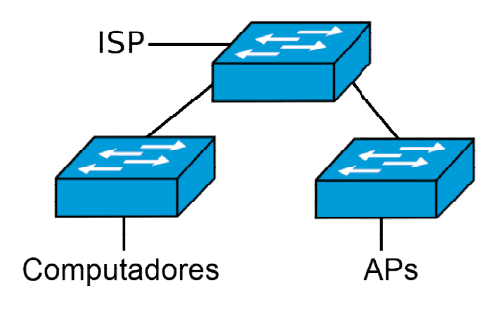

Com base nessas informações, assinale a alternativa correta.

Assinale a alternativa que apresenta corretamente características do sistema operacional Unix.

Assinale a alternativa que descreve corretamente características de machine learning.

Assinale a alternativa que descreve corretamente semelhanças e diferenças entre os sistemas operacionais Windows Linux e Unix.

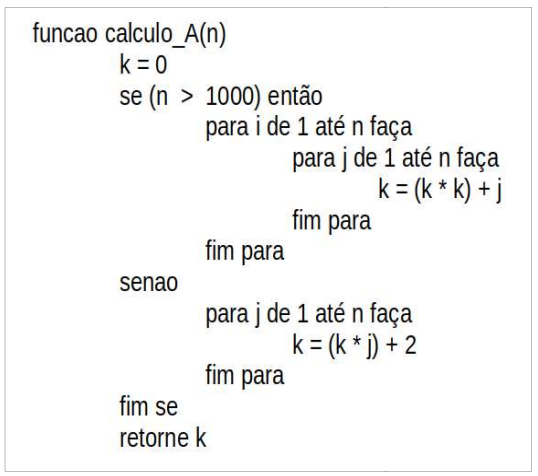

Qual a complexidade de tempo dessa função na notação Big-O?

Assinale a alternativa que apresenta o comando utilizado no terminal do Linux para encontrar e substituir um determinado padrão em arquivos.

Assinale a alternativa que apresenta corretamente o nome do recurso do Microsoft Excel (versão 2019) que permite filtrar os dados de uma tabela de forma interativa e visual, a um subconjunto dos seus dados a partir da aplicação de múltiplos critérios de filtragem simultaneamente.

I. O IPsec encapsula todo o datagrama IPv6 ou IPv4 a ser transmitido, de forma que cada roteador no percurso precisa descriptografar, ler, encriptografar e enviar a para o próximo “salto” de roteamento.

II. O IPsec garante segurança de toda transmissão, inclusive quando a VPN é usada na Internet.

III. O IPsec é composto por outros protocolos, dentre os quais o ESP, que provê autenticação da origem, integridade de dados e sigilo.

verifica-se que está/ão correta/s

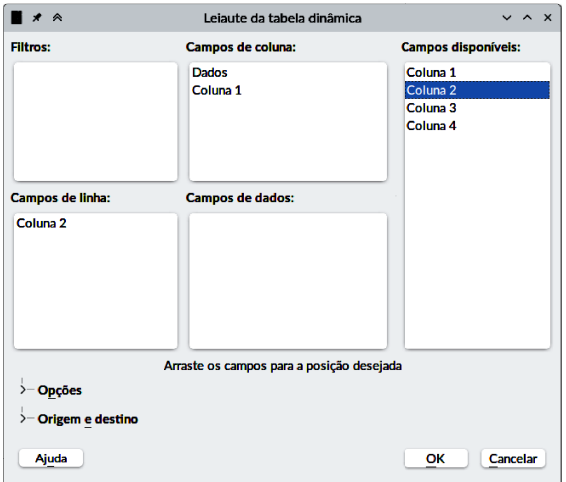

Na tela apresentada, os campos arrastados para a área “Campos de Dados”

I. Pode-se dizer que a norma traz consigo princípios para promover a confidencialidade, a integridade e a disponibilidade da informação, também levando em consideração os ambientes de risco da segurança da informação na organização.

II. Com relação à política de controle de acesso, a norma diz que devem ser considerados tanto o gerenciamento do acesso lógico como também o do acesso físico, de forma conjunta, e que os requisitos a serem atendidos sejam compartilhados entre todos os envolvidos, sejam estes usuários ou provedores de serviços.

III. Estabelece que documento de política de segurança da informação deve ser elaborado pela alta direção da organização e que deve ser parte integrante do documento de planejamento estratégico organizacional.

verifica-se que está/ão correta/s apenas

I. Todos os pacotes de dados recebidos e destinados a 10.0.20.2 serão redirecionados.

II. O roteador vai redirecionar todos os pacotes da rede 10.0.10.0 para o host 10.0.20.2.

III. O próximo salto da rota é 10.0.20.2.

verifica-se que está/ão correta/s

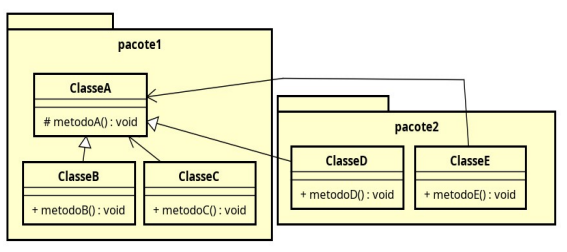

Assinale a alternativa que indica o/s método/s que apresenta/m erro de encapsulamento após sua implementação. Assuma as restrições de encapsulamento propostas pelo paradigma orientado a objetos, independentemente das particularidades de cada linguagem de programação.

. 1011 0001 1111 1000 0101 – “atualmente jogo na segunda base, mas preciso jogar na base 16.”

. 1CAFE – “não sou um pedido ou bebida, mas indico uma quantidade”.

Quando de posse das duas chaves, um novo portal do jogo é revelado, cuja senha de entrada é a junção (soma) das duas chaves. Qual é a chave que deve ser digitada para acessar esse último portal?