Questões de Concurso

Para liquigás

Foram encontradas 3.209 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Os controles a seguir são considerados práticas para a segurança da informação, EXCETO a

Para tal, foram definidos os seguintes requisitos:

• Informações que serão registradas no sistema sobre um funcionário: matrícula, nome, número do CPF.

• Informações que serão registradas no sistema sobre um não funcionário: nome, número do CPF e telefone de contato.

• Informações que serão registradas no sistema sobre as salas do edifício: andar, número e descrição.

• Todas as pessoas terão que portar um crachá com código de barras. Além do número, o sistema terá que registrar a validade do crachá. Um crachá é de uso exclusivo de uma única pessoa.

• Uma pessoa terá um, e somente um crachá, enquanto estiver nas dependências do edifício.

• O sistema deve registrar todas as salas às quais o portador do crachá tem autorização de acesso. Consequentemente, será possível conhecer todas as pessoas que têm autorização de acesso a uma determinada sala.

• Quando uma pessoa passar o crachá pela leitora de cartões de uma sala, o sistema deverá registrar a data e a hora da tentativa de abertura da porta e o crachá usado.

• A porta de uma sala será aberta apenas se houver autorização para tal.

Qual dos modelos conceituais de dados a seguir atende a todos os requisitos definidos acima, sem que haja perda de informações ou redundância de dados, além de observar as boas práticas de modelagem conceitual?

I - Para que o vírus possa ser executado, o arquivo que o contém precisa ser necessariamente aberto.

II - Arquivos nos formatos gerados por programas da Microsoft, como o Word, Excel, Powerpoint e Access, são os mais suscetíveis a esse tipo de vírus.

III - Arquivos nos formatos RTF, PDF e PostScript são menos suscetíveis, mas isso não significa que não possam conter vírus.

Estão corretas as afirmações

I - É organizado em torno de uma grande tabela central (tabela de fatos), que contém a maior parte dos dados, sem redundância.

II - Possui também um conjunto de tabelas assistentes, uma para cada dimensão.

III - As tabelas relativas às dimensões podem ser mantidas normalizadas para reduzir as redundâncias.

Estão corretas as afirmações

I - Está relacionada com a existência de dependência funcional entre atributos primários e atributos que compõem uma chave estrangeira.

II - Toda relação que está na 3FN também está na BCNF.

III - Toda relação que está na BCFN também está na 3FN.

Está correto APENAS o que se afirma em

A={a1,a2,a3,a4}

B={b1,b2,b3,b4,b5}

R={{a1,b1},{a2,b1},{a3,b1}}

Em relação a qual modelo E-R, o estado acima é válido?

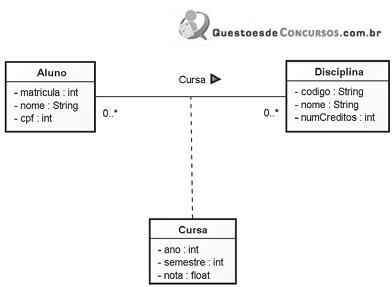

Além do diagrama, as seguintes anotações sobre as semânticas dos atributos foram enviadas:

• O atributo matrícula é o identificador de Aluno.

• Todo aluno tem que possuir um número de CPF, que é de sua exclusividade.

• O atributo codigo é o identificador de Disciplina.

• A relação Cursa representa as disciplinas já cursadas pelo aluno e as que estão em curso no semestre corrente.

• Um aluno pode cursar uma mesma disciplina várias vezes, exceto se for no mesmo ano e semestre.

• O lançamento da nota de uma disciplina cursada é feito apenas no final do semestre corrente. Até o término do semestre nenhuma nota pode ser informada.

Qual dos esquemas de tabelas é o que atende mais adequadamente às especificações acima?

• Uma relação possui um nome e um conjunto de atributos separados por vírgulas.

• A chave primária de uma relação encontra-se sublinhada.

• As dependências funcionais encontradas em uma relação são mostradas logo abaixo dela.

Em qual dos esquemas as relações encontram-se na 3FN, considerando-se que todas elas atendem à 1FN?

Existem vários fatores envolvidos no conceito de usabilidade, EXCETO a

Dentre as técnicas automatizadas usadas nesse processo, citam-se os(as)

Qual tecnologia pode ser usada, em conjunto com um ESB, para definir políticas para o redirecionamento de mensagens?

Essa tecnologia é a

I - Uma aplicação típica é composta por tipos de scripts PHP: os que executam em um web server e os que executam no browser do cliente.

II - Pode ser instalado no servidor HTTP Apache.

III - Embora a sintaxe da linguagem seja semelhante à de C, não existe ainda suporte à orientação a objetos.

É correto APENAS o que se afirma em

Já o conteúdo deve ser estruturado usando-se outra linguagem, denominada