Questões de Concurso

Para câmara dos deputados

Foram encontradas 8.134 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No ano de 2022, o peso da economia subterrânea no PIB brasileiro foi, aproximadamente, de

De acordo com a OWASP, a melhor maneira de prevenir essa vulnerabilidade é

Nesse contexto, relacione os frameworks a seguir aos seus respectivos propósitos:

1. MITRE ATT&CK

2. CyBOK

3. NIST Cybersecurity

( ) É uma base de conhecimento que lista táticas, técnicas e procedimentos (TTPs) usados por atacantes cibernéticos.

( ) É composto por cinco funções principais: Identificar, Proteger, Detectar, Responder e Recuperar.

( ) Fornece práticas recomendadas e diretrizes específicas para implementar controles de segurança em uma organização.

Assinale a opção que indica a relação correta, na ordem apresentada.

Em relação ao tema, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) A ISO/IEC 27005 é uma norma que fornece diretrizes para o processo de gestão de riscos em segurança da informação, incluindo a identificação, análise e tratamento de riscos.

( ) A ISO/IEC 15408, também conhecida como Critérios Comuns (Common Criteria), é uma norma que estabelece um framework para a avaliação da segurança de produtos de software, mas não inclui hardware em seu escopo.

( ) Ambas as normas, ISO/IEC 27005 e ISO/IEC 15408, fornecem critérios específicos para a certificação de produtos e serviços em segurança da informação.

As afirmativas são, respectivamente,

I. O Firewall é uma solução de segurança projetada para monitorar e filtrar o tráfego de rede, permitindo ou bloqueando a comunicação com base em um conjunto de regras de segurança.

II. Sistemas de Prevenção de Intrusão (Intrusion Prevention System ou IPS) são capazes de detectar atividades suspeitas ou maliciosas na rede, mas necessitam de intervenção humana para bloquear o tráfego suspeito.

III. Sistemas de Detecção de Intrusão (IDS) têm como principal função prevenir atividades maliciosas na rede, bloqueando automaticamente o tráfego suspeito.

IV. Um Security Information and Event Management (SIEM) consolida logs e eventos de diversas fontes, proporcionando análise e correlação para identificar comportamentos anormais.

Está correto apenas o que se afirma em

( ) A criptografia assimétrica utiliza um par de chaves: uma chave pública e uma chave privada.

( ) O protocolo TLS usa uma combinação de criptografia simétrica e assimétrica para fornecer confidencialidade, integridade e autenticidade nas comunicações pela Internet.

( ) A criptografia assimétrica é geralmente mais rápida que a criptografia simétrica, sendo frequentemente utilizada para cifrar grandes volumes de dados.

As afirmativas são, respectivamente,

Considere uma sub-rede IPv4 - 192.168.10.24/29.

Nesse caso, é correto afirmar que

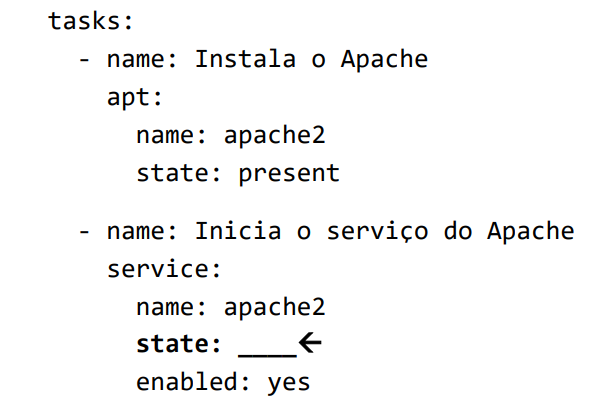

O administrador deseja garantir que o serviço do Apache esteja em execução e configurado para iniciar automaticamente no boot.

O parâmetro a ser adicionado na lacuna apontada pela seta no campo state é:

1. Puppet

2. Jenkins

3. Ansible

( ) Ferramenta de automação que permite a integração contínua e a entrega contínua de projetos, ajudando as equipes de desenvolvimento a automatizar partes do processo de desenvolvimento de software.

( ) Ferramenta que utiliza um modelo declarativo para ajudar na automação de configurações de infraestrutura, garantindo que os sistemas estejam no estado desejado.

( ) Ferramenta de gerenciamento de configuração e automação de TI que utiliza YAML para definir as configurações e procedimentos, não necessitando de um agente instalado nas máquinas-alvo.

Assinale a opção que indica a relação correta, na ordem apresentada.

De acordo com essa linguagem, para encontrar os documentos que possuem um campo http.request.method com valor diferente de GET, deve ser utilizada a seguinte sintaxe:

Sobre esta plataforma, assinale a afirmativa correta.

Um membro da equipe, no entanto, fez um commit que introduziu, de maneira não intencional, um código com comportamento errático.

Assinale a opção que indica o comando do Git que Marcos utilizou para fazer uma pesquisa binária para descobrir qual commit, no histórico do seu projeto, introduziu esse problema.

Assinale a opção que indica um princípio central do movimento DevOps.

Para isso, ela escolheu uma estratégia de rotação de modo que o primeiro conjunto de mídia é usado em dias alternados iniciando no primeiro dia, o segundo conjunto é usado no 2º e 6º dias e, o terceiro conjunto é usado no 4º e 8º dias. A partir do 9º dia este ciclo se repete.

A estratégia de backup utilizada por Aline chama-se