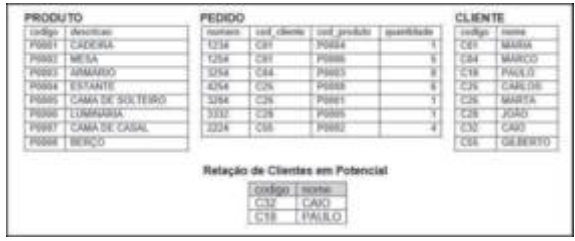

No quadro a seguir são apresentadas três tabelas, a saber: 1) CLIENTE

– armazena informações

sobre todos os clientes e também todos os clientes em potencial (clientes que ainda não realizaram

pedidos); 2) PRODUTO

– armazena informações sobre todos os produtos disponíveis para venda; 3)

PEDIDO

– armazena informações de todos os pedidos de produtos realizados pelos clientes. As tabelas

CLIENTE e PRODUTO possuem um campo código cada, que é a sua chave primária; na tabela PEDIDO,

a chave primária é

numero; cod_cliente e cod_produto são chaves estrangeiras em PEDIDO, derivadas

de codigo (tabela CLIENTE) e

codigo (tabela PRODUTO) respectivamente.

Para gerar a lista Relação de Clientes em Potencial, deve-se realizar a seguinte consulta em SQL: