Questões de Concurso

Para mpe-ma

Foram encontradas 682 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O primeiro estágio do processo de gerenciamento de riscos é a Identificação de Riscos. Ela diz respeito a riscos que poderiam representar uma grande ameaça para o sistema. Um checklist de tipos diferentes de risco pode ser usado como ponto de partida para a identificação de riscos. Existem pelo menos 6 tipos de riscos que podem ser incluídos em uma lista de verificação, dentre eles estão:

Riscos de Pessoas: Associados a pessoas da equipe de desenvolvimento.

Riscos de

As lacunas I, II são, respectivamente, preenchidas com

O primeiro passo do processo de contagem por análise de pontos de função é determinar o tipo de contagem.

Contagem de pontos de função podem ser associadas a projetos ou aplicações e existem 3 tipos de contagem: Desenvolvimento, melhoria ou

Uma metodologia de governança e controles precisa servir a uma variedade de partes interessadas tanto internas como externas, cada uma com necessidades especificas:

As partes interessadas dentro da empresa (stakeholders) que procuram gerar valor a partir dos investimentos em TI são aqueles que

tomam decisões sobre investimentos

decidem sobre requisitos

As partes interessadas dentro e fora da empresa que fornecem serviços de TI são aqueles que

gerenciam a organização e os processos de TI

desenvolvem as capacidades

As partes interessadas dentro e fora da empresa que têm responsabilidades sobre controles/riscos são aqueles

com responsabilidades sobre segurança, confidencialidade e/ou riscos

que executam funções de conformidade

que

As lacunas I, II e III, são preenchidas correta e, respectivamente, por

Uma aplicação possui quatro classes: A, B, C e D. As classes A e B são subclasses de A. Nas classes A, B e C existem atributos diferentes e um método chamado verificarSaldo() com a mesma assinatura mas que executa operações que retornam valores do tipo double, porém, diferentes. A classe D é a classe principal. No interior do método main da classe D foram digitadas as seguintes instruções:

A obj = new B();

double v = obj.verificarSaldo();

A obj1 = new C();

double v1 = obj1.verificarSaldo();

Quando essas linhas foram executadas, a variável v recebeu o valor 100.00 e a variável v1 recebeu o valor 125.00.

Note que tanto obj como obj1 são objetos do tipo A, porém,

além de possuírem atributos diferentes, ao chamar o

método verificarSaldo() por meio desses objetos, o retorno

contido nas variáveis v e v1 foi diferente. Isso mostra

um exemplo de

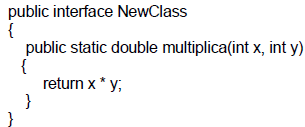

Considere o código-fonte a seguir criado na linguagem Java:

Pode-se afirmar que o código

Em uma aplicação do Ministério Público que utiliza o modelo de arquitetura de três camadas (3-tier) há 3 classes:

− Classe 1 – Verifica se o menor tem pais vivos, sua situação social e se a ação de guarda já foi finalizada.

− Classe 2 – Representa uma tabela do banco de dados, possuindo os mesmos atributos que são campos na tabela. Por meio dessa classe é possível fazer o mapeamento de objetos da aplicação para a tabela do banco de dados.

− Classe 3 – Centraliza métodos para executar operações no Banco de Dados por meio da execução de instruções SQL.

Pode-se afirmar que

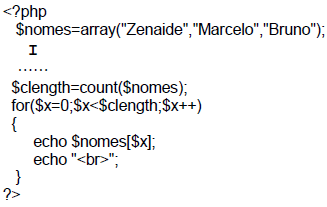

Considere o código PHP a seguir:

O comando que deve ser utilizado na lacuna I para colocar

os nomes em ordem alfabética crescente é