Questões de Concurso

Para banestes

Foram encontradas 1.532 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sobre redes VPN, é correto afirmar que:

I. Manter cache de conteúdo estático das requisições originadas na Internet com destino à rede local.

II. Distribuir a carga de requisições para uma lista rotativa de servidores.

III. Autenticar clientes web como uma precondição para encaminhar o tráfego para servidores backend.

Está correto o que se afirma em:

O mecanismo de reforço implementado nessa intranet para confirmar a identidade do usuário contra acessos indevidos é a autenticação:

A expressão que inclui uma regra na iptables, definindo o descarte dos pacotes de dados HTTP que chegam na porta 80 em qualquer interface de rede de um dado servidor, é:

Para evitar essa ameaça de segurança, é necessário:

Esse tipo de técnica de engenharia social que se aproveita da confiança depositada por um usuário para roubar dados é denominado:

Considere o código Python a seguir.

def F(a, b, c):

for k in range(a,b):

print k ** c

Dado que uma execução da função F exibiu os números

16, 9, 4, 1, 0, 1,

é correto afirmar que os valores dos parâmetros a, b, c

empregados foram, respectivamente:

% rman

RMAN> CONNECT TARGET SYS@prod

É correto afirmar que o comando disparado refere-se ao(s):

Empregando uma estrutura de Tabela Hash, João conseguiria obter, praticamente, acesso com complexidade:

Um mecanismo usualmente empregado para garantir a integridade dos dados em operações concorrentes atua por meio de operações de:

[16,8,6,14,12,4]

em ordem crescente. Supõe-se um algoritmo que percorra o array repetidamente até que esteja ordenado, sem utilização de memória auxiliar para os elementos do array (in place).

A lista a seguir mostra a disposição dos elementos no array após cada ciclo de iteração.

[8, 6, 14, 12, 4, 16]

[6, 8, 12, 4, 14, 16]

[6, 8, 4, 12, 14, 16]

[6, 4, 8, 12, 14, 16]

[4, 6, 8, 12, 14, 16]

Nesse caso, é correto concluir que foi utilizado o algoritmo:

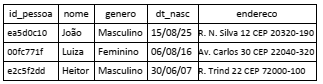

O banco de dados gerenciado por Paulo possui os dados a seguir.

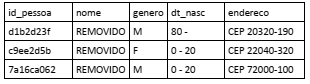

Para atender a Lei Geral de Proteção de Dados Pessoais (LGPD), Paulo realizou um tratamento nos dados para perder a possibilidade de associação, direta ou indireta, a um indivíduo, e gerou a tabela abaixo.

À luz da LGPD, o tratamento realizado por Paulo foi:

Gabriela está trabalhando na especificação de Casos de Uso para um novo sistema e constatou que o comportamento de um dos Casos de Uso requer a execução sistemática de procedimentos para controle e fluxo de dados, definidos por normas organizacionais da empresa que utilizará o sistema.

Com base na especificação da UML 2.5.1, para modelar o comportamento do Caso de Uso em questão, Gabriela deverá utilizar o diagrama de:

Os clientes do banco EraDigital podem atualizar seus endereços eletrônicos (e-mail) por meio do aplicativo para dispositivos móveis EraDigApp. No EraDigApp, o cliente se autentica e preenche o campo "Novo e-mail" destinado ao cadastro de um novo endereço eletrônico que permite a entrada de quaisquer caracteres alfanuméricos e em qualquer ordem, ou seja, sem seguir uma regra de formação.

No contexto de engenharia de requisitos, a falta de controle do EraDigApp em relação à entrada de endereços eletrônicos caracteriza falhas na especificação de requisitos de:

Uma mudança no processo de abertura de contas de um banco gerou a necessidade de desenvolvimento de novas funcionalidades na aplicação web destinada aos novos clientes. Assim, foi definido que, para pedido de abertura de conta por meio da aplicação web, o novo cliente deve fazer o upload de um conjunto de documentos em formato digital. Marta é a responsável pela triagem de pedidos de novas contas e utiliza um sistema informatizado de uso interno do banco para conferir todos os documentos enviados digitalmente.

No contexto de engenharia de requisitos, a conferência de documentos realizada por Marta, por meio do sistema informatizado de uso interno do banco, representa um requisito: