Questões de Concurso

Para al-ma

Foram encontradas 2.500 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação ao tema, analise as afirmativas a seguir: I. Custo de acesso ao armazenamento secundário é aquele que considera os custos de transferência (leitura e escritas) de blocos de dados entre o armazenamento de disco secundário e os buffers da memória principal. II. Custo de operação é o custo de realização de operações na memória em registros dentro do buffer de dados durante a execução da consulta. III. Custo de uso da memória é o custo de envio de consulta e seus resultados do local do banco de dados até o local ou equipamento onde foi originada a consulta.

Está correto o que se afirma em

( ) Seguir os padrões Web: Para criar um ambiente online efetivamente acessível é necessário, primeiramente, que o código esteja dentro dos padrões Web internacionais definidos pelo W3C, devendo estar em conformidade com as normas HTML, XML, XHTML e CSS, seguindo as regras de formatação sintática. Além disso, é importante que o código seja semanticamente correto, cada elemento seja utilizado de acordo com um significado apropriado, valor e propósito.

( ) Seguir as diretrizes ou recomendações de acessibilidade: As diretrizes explicam como tornar o conteúdo Web acessível a todas as pessoas, destinando-se aos criadores de conteúdo Web ou mídias sociais e aos programadores de ferramentas para criação de conteúdo. Sendo que a principal documentação nessa área é a WAI (Web Accessibility Initiative), desenvolvida pelo consórcio W3C a partir da criação do WCAG (Web Content Accessibility Guidelines), contendo as recomendações de acessibilidade para conteúdo Web. ( ) Realizar avaliações de usabilidade, navegabilidade e compatibilidade: Após a construção do ambiente online de acordo com os padrões Web e as diretrizes de acessibilidade, é necessário testá-lo para garantir sua acessibilidade. No caso dos padrões Web, não se recomenda o uso validadores automáticos. Em relação às diretrizes de acessibilidade, é necessário realizar, inicialmente, uma validação manual que ajudam a determinar se um sítio respeitou ou não as recomendações de usabilidade e navegabilidade, gerando um relatório de erros.

As afirmativas são, respectivamente,

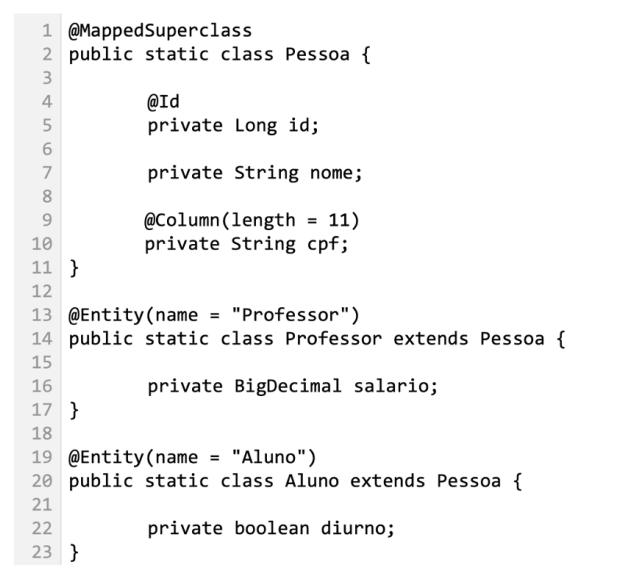

Sobre o modelo de banco de dados decorrente deste mapeamento objeto-relacional, é correto afirmar que