Questões de Concurso

Para segep-ma

Foram encontradas 1.718 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um Programador de Sistemas recuperou todos os dados dos países Brasil, Argentina e Peru gravados no campo Pais da tabela Cliente, abaixo especificada:

Tabela Cliente:

IdCliente

NomeCliente

Endereco

CEP

Cidade

SiglaUF

Pais

A sintaxe SQL correta que ele usou para realizar essa atividade foi SELECT * FROM Cliente

Um Programador de Sistemas participou de uma atividade na qual foi firmado um acordo formal entre as partes envolvidas (fornecedor e cliente) na execução de um serviço de TI, declarando que o serviço solicitado estava completo, exato, confiável e atendia os requisitos especificados. Certamente, antes da assinatura do acordo, foram feitas as avaliações necessárias para garantir que tudo estava conforme o solicitado.

Essa atividade é especificada no ITIL v3, edição 2011, como

Um Programador de Sistemas foi questionado a respeito de seu conhecimento do Rational Unified Pocess − RUP no que se refere aos seguintes Core Process Workflow:

I. Analisys & Design

II. Implementation

A pergunta foi: em qual fase do gráfico Modelo Iterativo eles têm sua maior porção representada?

O Programador forneceu corretamente as respectivas respostas:

Um Programador de Sistemas da SEGEP recebeu, hipoteticamente, a incumbência de desenvolver um aplicativo para atender uma antiga reivindicação de funcionários que gostariam de poder consultar o saldo de seu Cartão Vale-Alimentação. Para tanto, o funcionário deve acessar o aplicativo com seu CPF e o número do cartão. Toda vez que esses dados são inseridos no sistema durante a consulta, o programa deve, obrigatoriamente, realizar a validação do CPF e do número do cartão. Se o funcionário desejar salvar sua consulta, o programa deve disponibilizar essa função após a consulta ter sido validada e efetivada.

Em um Diagrama de Caso de Uso, os seguintes relacionamentos entre Consultar Saldo e

− Validar CPF

− Validar número do cartão

− Salvar consulta

São, respectivamente, do tipo

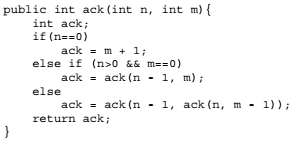

Considere o método abaixo, criado em Java:

Se n receber 1 e m receber 4,

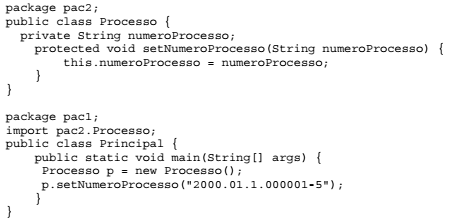

Considere uma aplicação com as classes Java abaixo, criadas em um ambiente de programação ideal.

Ao compilar a aplicação, ocorrerá um erro que poderá ser resolvido se

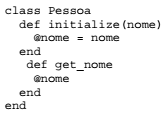

Considere a classe abaixo, criada com Ruby, em um ambiente de programação em condições ideais.

Para instanciar um objeto dessa classe armazenando no atributo nome o valor Paulo e para exibir o nome contido no atributo,

utilizam-se as instruções

A API Java Collections traz uma interface que especifica o que uma classe deve ser capaz de fazer para ser uma lista. Para a criação de listas, considere as instruções abaixo:

I. ArrayList lista = new ArrayList();

II. List lista = new ArrayList();

III. List lista = new LinkedList<>();

IV. ArrayList[] lista = new ArrayList[]();

Apresenta corretamente uma lista o que consta APENAS em

Considere o programa Java abaixo.

Para que os valores contidos no vetor x sejam apresentados em ordem crescente, a lacuna I deve ser preenchida por