Questões de Concurso

Para tre-am

Foram encontradas 1.597 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

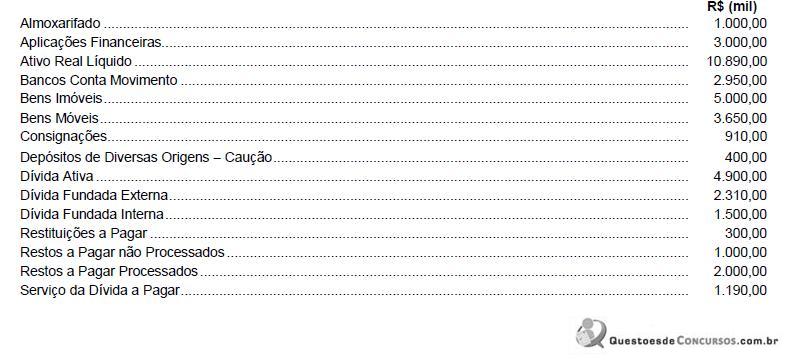

De acordo com a Lei nº 4.320/64, o valor de superávit financeiro que poderá ser utilizado como recurso de cobertura para a abertura de créditos suplementares e especiais em X2 é, em milhares de reais,

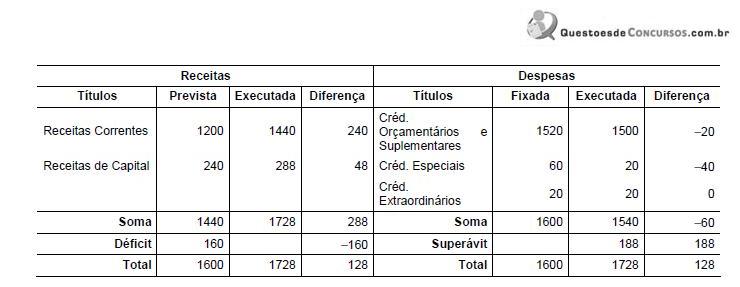

Sabe-se que houve abertura de créditos suplementares no valor de R$ 80,00 (milhões), cujo recurso de cobertura foi o superávit financeiro do exercício anterior e que todas as despesas empenhadas foram pagas. Com base nos dados de previsão e execução orçamentária, é possível afirmar que o

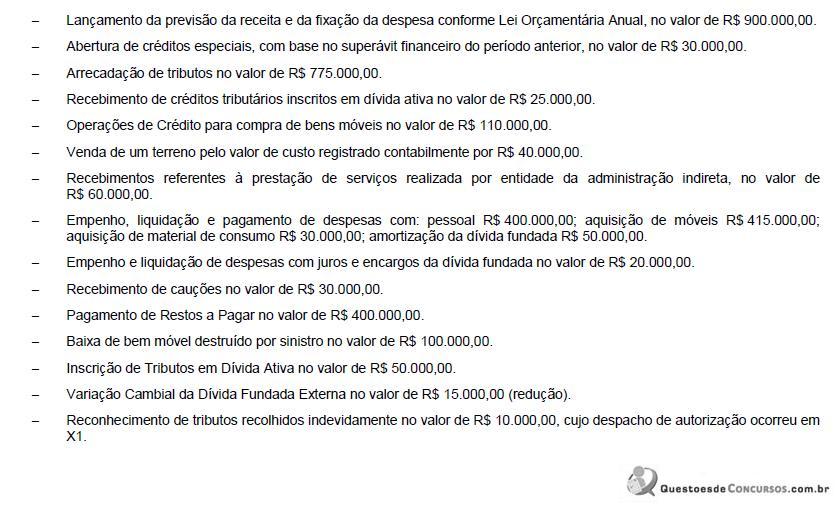

Com base nessas informações, é correto afirmar que os valores das receitas orçamentárias e extraorçamentárias no Balanço Financeiro foram, respectivamente, em reais, de

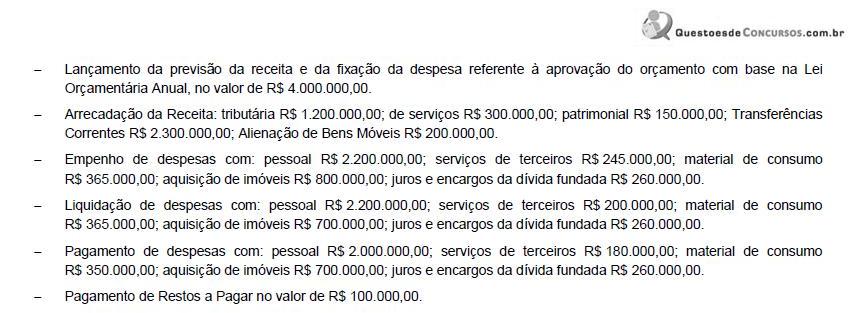

Com base nessas informações, é correto afirmar que, em X1,

I. A administração pública tem natureza de múnus público para quem a exerce, isto é, de encargo de defesa, conservação e aprimoramento dos bens, serviços e interesses da coletividade.

II. No desempenho dos encargos administrativos o agente do Poder Público tem liberdade de procurar qualquer objetivo, ou de dar fim diverso do previsto em lei, desde que atenda aos interesses do Governo.

III. Dentre os princípios básicos da Administração não se incluem o da publicidade e o da eficiência.

IV. O princípio da legalidade significa que o administrador público está, em toda a sua atividade funcional, sujeito a mandamentos da lei e às exigências do bem comum.

V. Enquanto no Direito Privado o poder de agir é uma faculdade, no Direito Público é uma imposição, um dever para o agente que o detém, traduzindo-se, portanto, num poder-dever.

Está correto o que se afirma APENAS em

I. No contexto empresarial, a segurança de redes é obtida através da utilização do uso apropriado de equipamentos e políticas de segurança que administrem o uso desses recursos. Em relação à segurança de redes e controle de acesso que assegurem a integridade dos serviços executados nos sistemas operacionais.

II. O entendimento apropriado sobre o risco permite aos administradores a habilidade de avaliar a relação custo-benefício e decidir sobre implementar controles para a correção de vulnerabilidades ou arcar com as consequências de uma ameaça potencial de invasão.

III. Em ambientes de rede de computadores o gerenciamento de riscos deve ocorrer através de auditorias periódicas nos principais equipamentos de conectividade e sistemas de proteção de rede existentes. O processo de análise de riscos deve cobrir o maior número possível de ativos de tecnologia, tais como, roteadores de borda, roteadores de acesso remoto, access points, sistemas de proxy, sistemas antivírus e firewalls.

IV. O custo para implementar controles que evitem vulnerabilidades, tais como, servidores de e-mails inadequadamente configurados, implementações de segurança específicas para alguns ativos de TI e substituição de servidores open relay é relativamente maior que suas consequências, invalidando, dessa forma, a política de segurança.

É correto o que se afirma APENAS em

I. Permite a entrega sem erros de um fluxo de bytes originário de uma determinada máquina em qualquer computador da inter-rede.

II. Fornece unicamente uma interface para o protocolo IP com o recurso adicional de demultiplexação de vários processos que utilizam as portas.

III. É especialmente útil e ágil na comunicação cliente/servidor, na qual, frequentemente o cliente envia uma pequena solicitação ao servidor e espera uma pequena resposta.

IV. Cuida do controle de fluxo, impedindo que um transmissor rápido sobrecarregue um receptor lento com um volume de mensagens maior do que ele pode manipular.

As afirmativas I, II, III e IV são, respectivamente,

I. O algoritmo de roteamento de dois níveis refere-se a um protocolo de gateway interior e um protocolo de gateway exterior.

II. Via de regra, um pacote típico de inter-rede sai de sua LAN em direção ao roteador multiprotocolo local que, por sua vez, será encaminhado ao roteador multiprotocolo de rede. Se o roteador não puder ser alcançado através do protocolo de rede natural do pacote, o pacote será enviado repetidamente por tunneling, sendo encapsulado no protocolo exigido pela rede intermediária até que o pacote chegue à rede de destino.

III. Quando um pacote muito grande tem de trafegar por uma rede cujo tamanho máximo de pacote é muito pequeno, a solução é permitir que os gateways dividam os pacotes em fragmentos, enviando cada fragmento como um pacote de inter-rede separado.

É correto o que se afirma em