Questões de Concurso

Para tjm-mg

Foram encontradas 575 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Qual tecnologia criptografa os dados entre o servidor web e o navegador web?

Está correto o que se afirma apenas em

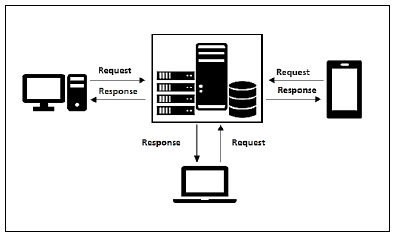

Trata-se da seguinte arquitetura de software

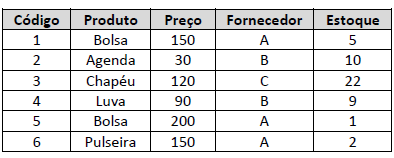

Trata-se da seguinte arquitetura de software Para saber o valor total em estoque de cada fornecedor, o

exato comando SQL que retorna à informação desejada é:

Para saber o valor total em estoque de cada fornecedor, o

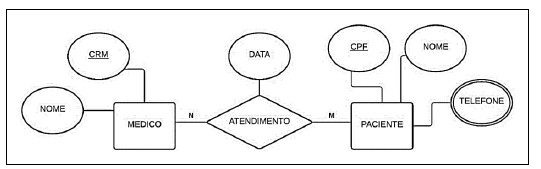

exato comando SQL que retorna à informação desejada é: Diante do exposto, assinale, a seguir, o mapeamento correto para o modelo relacional.

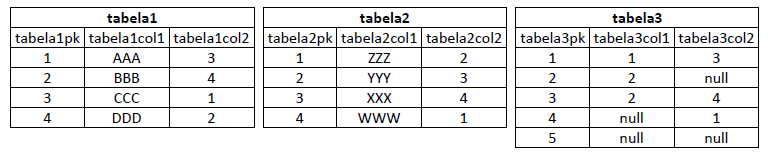

Diante do exposto, assinale, a seguir, o mapeamento correto para o modelo relacional.Considere o conjunto de informações de um banco de dados relacional:

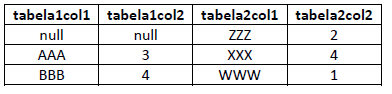

Os campos tabela1pk; tabela2pk; e, tabela3pk são chaves primárias. A tabela3 é o resultado de um relacionamento N:M entre a tabela1 e a tabela2. Portanto, os campos tabela3col1 e tabela3col2 são, respectivamente, chaves estrangeiras para a tabela1 e a tabela2. Diante do exposto, considere o resultado de um comando SQL SELECT:

Assinale, a seguir, a alternativa que evidencia o SQL que retorna exatamente ao resultado anterior.