Questões de Concurso

Para semad

Foram encontradas 219 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

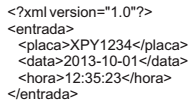

Uma empresa do ramo de administração de estacionamentos utiliza arquivos XML para processar dados relativos à entrada e saída de veículois dos locais que administra. Um dos elementos presentes nesses arquivos XML é usado para registrar a placa de um determinado veículo. Por exemplo, caso um veículo, cuja placa seja XPY1234, entre em um dos estacionamentos da empresa, o sistema de administração irá gerar um arquivo XML contendo, além da placa do veículo, a data e a hora de entrada desse veículo no estacionamento.

O texto abaixo exibe o arquivo XMLgerado:

Qual definição de tipo simples deve estar presente

em um XML Schema para que as placas de carros

emplacados no Brasil (3 letras seguidas por 4 dígitos

decimais) sejam devidamente validadas?

Observe as seguintes afirmativas sobre o empacotamento de aplicações na arquitetura Java EE.

I. Um descritor de implantação (deployment descriptor) é um documento XML que descreve as configurações de implantação de uma aplicação, de um módulo ou de um componente.

II. Existem três tipos de descritores de implantação: Java EE, EJB e runtime.

III. Módulos EJB são empacotados como arquivos JAR com a extensão (web archive ).

Em relação às afirmativas acima, está(ão) correta(s) apenas:

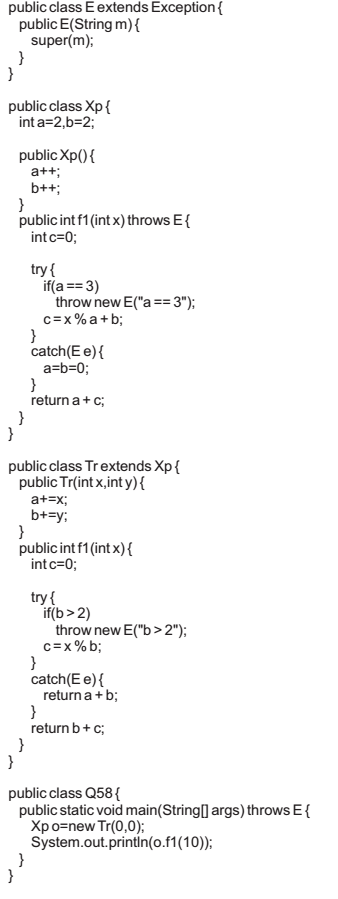

Sejam as seguintes classes Java, que ocupam arquivos distintos:

O que será exibido no console, quando o método

main() for executado?

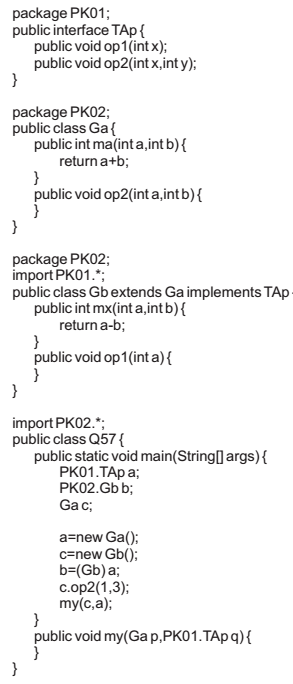

Sejam as seguintes classes e interfaces Java, que ocupam arquivos distintos:

Qual comando presente no método main() produz um

ERRO de compilação?

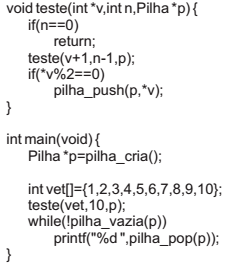

Um programador desenvolveu uma biblioteca de funções na linguagem C para implementar algumas estruturas de dados usadas habitualmente. No caso da estrutura de dados pilha, o programador criou as seguintes funções, cujos cabeçalhos encontram-se no arquivo pilha.h:

Pilha *pilha_cria(void);

void pilha_push(Pilha *p,int v);

int pilha_pop(Pilha *p);

int pilha_vazia(Pilha *p);

Outro programador da mesma equipe resolveu testar as funções existentes nessa biblioteca de estruturas de dados. Para tal, escreveu o seguinte programa C:

#include<stdio.h>

#include"pilha.h"

O administrador de uma rede com 9 estações, ligadas diretamente a um switch de nível 2 (com interfaces IEEE 802.3), configurou 3 VLANs (com 3 estações em cada uma delas).

Pode-se dizer que, nessa rede, o número de domínios de colisão e o de domínios de difusão (broadcast ) são, respectivamente: