Questões de Concurso

Para cefet-rj

Foram encontradas 1.330 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse contexto, os bens, quanto à sua natureza, são classificados em bens

Portanto, com essa conceituação, o risco cresceria em proporção

Qual é a vulnerabilidade listada entre as ameaças?

Nesse contexto, esse tipo de comportamento pode ser classificado como provocado por um

I – As diretrizes para implementação da Política de Segurança da Informação devem incluir declaração relativa ao comprometimento da direção.

II – O objetivo de uma Política de Segurança da Informação é divulgar as decisões da direção, tomadas após ter ouvido a CIPA, para a segurança da informação de acordo com as leis vigentes no país.

III – A orientação da Política de Segurança da Informação deve estar alinhada aos objetivos do negócio.

É correto o que se afirma em

A partir desses dados, é possível concluir que esse comportamento é típico de um malware

Considerando o contexto da Segurança da Informação, o fato de a Defesa Civil expedir a mensagem, durante forte tempestade, e essa mensagem não chegar ao seu destino para que o alarme seja acionado, caracterizaria uma quebra do princípio de

A arquitetura e-PING

De acordo com as melhores práticas de serviços de TI, uma definição adequada para mudança planejada é:

Segundo as melhores práticas de serviços de TI, o que o CAB deve fazer?

Do ponto de vista de segurança e análise de risco, isso deve ser considerado como evidência de

Esse princípio é o de

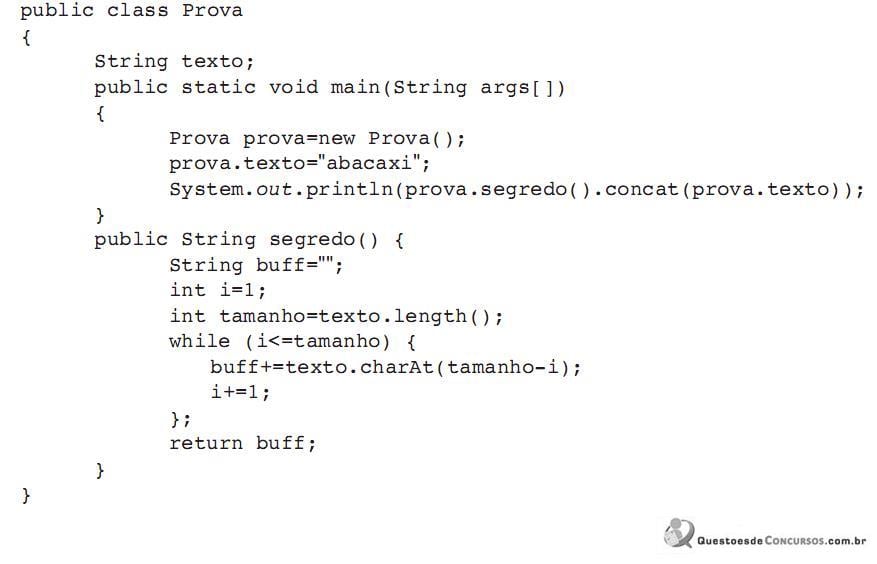

Quando executada, o que imprimirá a classe Prova?

Que comando deverá usar para obter esse resultado?

Em CSS, quais são os quatro estados possíveis para um link que podem ter suas propriedades modificadas?

Um desenvolvedor decidiu implementar uma função em JavaScript trocar(id) que troca o texto de um elemento DOM passado como o parâmetro id. Essa função está apresentada a seguir.

function trocar(id)

{

id.innerHTML="Título Mudado"

}

Que fragmento de HTML corresponde à execução do comportamento desejado pelo professor?

xmlhttp=new XMLHttpRequest() ;

Que fragmento de código corresponde aos dois passos necessários para enviar uma requisição a um servidor?