Questões de Concurso

Para al-mt

Foram encontradas 1.014 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao desenvolvimento orientado (dirigido) a testes (do Inglês Test Driven Development - TDD), analise as afirmativas a seguir.

I. TDD é uma técnica de desenvolvimento de software iterativa e incremental.

II. TDD implica escrever o código de teste antes do código de produção, um teste de cada vez, tendo certeza de que o teste falha antes de escrever o código que irá fazê-lo passar.

III. TDD é uma técnica específica do processo XP (Extreme Programming), portanto, só pode ser utilizada em modelos de processo ágeis de desenvolvimento de solftware.

Assinale.

Sobre o uso do valor null em relações em um SGBD relacional, analise as afirmativas a seguir.

I. Sua representação interna é igual a zero em campos numéricos ou espaço em branco em campos do tipo varchar2.

II. São usados para representar valores de atributos que podem ser desconhecidos ou não aplicáveis a uma tupla em particular.

III. São normalmente utilizados para representar valores desconhecidos em chaves-primárias.

Assinale:

Com relação aos índices ordenados em nível único, analise as afirmativas a seguir.

I. Um índice denso possui uma entrada de índice para cada valor de chave de busca do arquivo de dados.

II. Um índice esparso possui entradas de índice para apenas alguns valores de chave de busca do arquivo de dados.

III. Os índices clustering são utilizados para arquivos fisicamente ordenados segundo um campo que não seja chave de busca e que não possua valor distinto para cada registro.

Assinale:

Leia o fragmento a seguir.

“Hashing para arquivos em disco denominam‐se _____. Para se adaptar as características de armazenamento em disco, se considera que o espaço de endereços alvo é constituído por _____, cada um deles mantém múltiplos registros, formando um _____ de blocos consecutivos.”

Assinale a alternativa cujos itens completam corretamente as lacunas do fragmento acima.

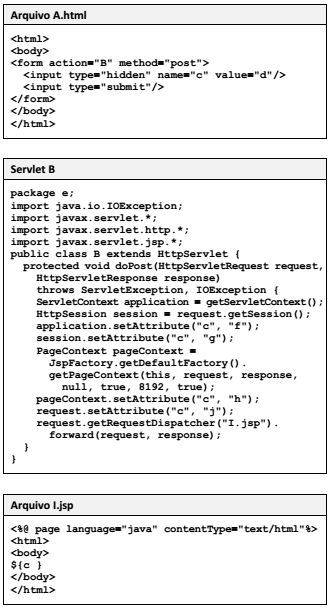

Considere a página HTML A.html, o servlet B e a página JSP I.jsp mostrados a seguir:

Considere que todos os links entre os itens listados

anteriormente estão corretos. A página JSPO exibirá

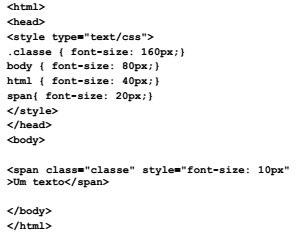

Considere o seguinte código HTML/CSS:

Assinale a alternativa que indica o tamanho em que será

mostrado o texto “Um texto”.

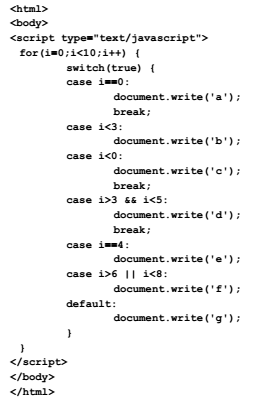

Considere a seguinte página HTML e seu código Javascript:

O texto gerado por esta página será:

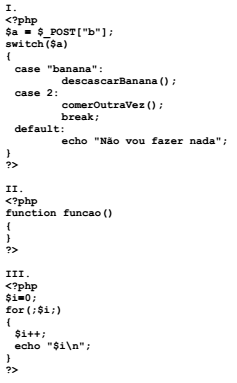

Considere os seguintes fragmentos de códigos em PHP5:

Assinale:

I. Um armazém de dados tem por objetivo agregar informações de toda uma empresa em um repositório único, de maneira que os funcionários possam tomar decisões e empreender atividades de análise de negócios. II. Um processo engloba a análise de dados para extrair informações que não são fornecidas pelos dados brutos. III. Um repositório de dados contém um subconjunto das informações de um armazém de dados.

As afirmativas I, II e III representam, respectivamente, os seguintes conceitos:

( ) Desabilita um link em caso de falha, permanecendo os demais ativos.

( ) Utiliza ligações multiponto nas conexões, exceto a do servidor que é ponto a ponto dedicado.

( ) Obriga o remanejamento de todas as conexões, quando da integração de uma nova máquina à rede.

As afirmativas são, respectivamente,

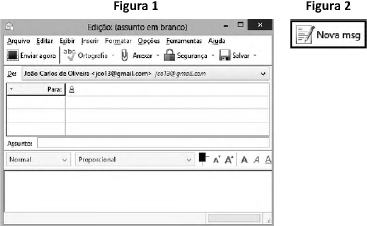

Como alternativa, o software oferece ao usuário um atalho de teclado que também mostra essa mesma tela. Esse atalho de teclado é