Questões de Concurso

Para epagri

Foram encontradas 432 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

a, b = 0, 1 while b < 10: print (b) a, b = b, a+b

Assinale a alternativa que apresenta corretamente o resultado da sua execução.

Por padrão, a chave .............de um ........................é usada para criar assinaturas digitais e para ................. mensagens ou arquivos cifrados com a chave ................... correspondente.

Assinale a alternativa que completa corretamente as lacunas do texto.

Analise as afirmativas abaixo sobre os tipos de RAID.

1. RAID 0 é a combinação de dois ou mais discos com o propósito de aumentar a capacidade de armazenamento, porém, não possui mecanismos de redundância em caso de falha. 2. RAID 1 é a combinação de dois discos que fornece um espalhamento de dados entre eles, reduzindo a capacidade bruta de armazenamento pela metade para manter cópia dos dados de produção. 3. RAID 10 é a combinação de dez ou mais discos para fornecer redundância de dados e aumento da capacidade útil de armazenamento. Este arranjo é utilizado em cenários que requerem performance de gravação em disco. 4. RAID 5 é utilizado em servidores e storages com pelo menos três discos rígidos instalados. Ele cria uma camada de redundância, necessitando de parte da capacidade de armazenamento do sistema para gerar maior segurança aos dados.

Assinale a alternativa que indica todas as afirmativas corretas.

Diante disso, assinale a alternativa que não corresponde aos princípios contidos na LGPD.

Assinale a alternativa que apresenta corretamente uma expressão capaz de aplicar uma regra que descarte os pacotes HTTP que chegam na porta 80 em qualquer interface de um determinado servidor.

Assinale a alternativa que apresenta a sintaxe correta para execução do comando conforme as necessidades apresentadas e levando em consideração que cada linha do arquivo possui apenas uma entrada de texto

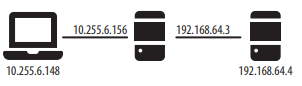

Avaliando as possibilidades de testar a aplicação remotamente, a única alternativa viável é através do estabelecimento de um túnel SSH partindo da máquina 10.255.6.148 utilizando o servidor 10.255.6.156 como caminho para atingir o servidor de destino e o usuário suporte para autenticação. Após o estabelecimento do túnel, a aplicação deverá ser acessada na porta 9090 da máquina do analista.

Com base no contexto apresentado, assinale a alternativa que representa o comando correto para tunelamento da aplicação hospedada no servidor 192.168.64.4.

Assinale a alternativa que define corretamente esse protocolo.

São modelos válidos para conectores utilizados em cabos de fibra óptica:

1. LC 2. MTRJ 3. SSC 4. ST 5. TMS

Assinale a alternativa que indica todas as afirmativas corretas.

Diante do exposto, assinale a alternativa incorreta quanto à nomenclatura de um cabo de telecomunicação e o seu significado.

Acerca do sistema DAS, é correto afirmar que:

Analise as afirmativas abaixo a respeito desse protocolo.

1. Criado para suportar dois modos de tunelamento: voluntário e compulsório. 2. Protocolos PPP, RADIUS e TACACS podem ser utilizados para sua autenticação. 3. Realiza a autenticação e criptografia de todo pacote IP individualmente em uma determinada comunicação. 4. Fornece autenticação, integridade e confidencialidade ao nível do pacote de dados pela adição de dois cabeçalhos.

Assinale a alternativa que indica todas as afirmativas corretas.

Assinale a alternativa que contém todos os protocolos que operam nessa camada.

Assinale a alternativa que indica corretamente a configuração da interface para os parâmetros solicitados.

Analise as afirmativas abaixo sobre o protocolo SNMP.

1. O gerente SNMP é o item a ser monitorado ou gerenciado. 2. O agente SNMP é quem consulta ou solicita modificações. 3. As TRAPs são informações (alertas) geradas por um agente SNMP. 4. A MIB é base de informações de gerenciamento e o OID é o identificador único dentro da MIB.

Assinale a alternativa que indica todas as afirmativas corretas.

Analise as afirmativas abaixo em relação ao padrão IEEE 802.11n.

1. Aumenta a taxa de transferência de dados combinando várias vias de transmissão. 2. É capaz de estabelecer comunicação com taxas de transmissões teoricamente superiores a 400 Mbps. 3. Usa exclusivamente a frequência de 2.4 GHz para seus canais sendo, portanto, incompatível com o padrão 802.11a. 4. Usa a modulação OFDM em sua técnica de transmissão de dados.

Assinale a alternativa que indica todas as afirmativas corretas.

Sobre esse protocolo, é correto afirmar que.

Considerando que a ACL esteja aplicada corretamente na interface do roteador com Cisco IOS, assinale a alternativa que cria corretamente uma ACL estendida para bloquear o tráfego FTP originado somente da rede 192.168.3.0/24 e permitir os demais tráfegos.

Analise as afirmativas abaixo em relação à configuração deste mecanismo, em um switch com Cisco IOS.

1. Por padrão de fábrica todas as portas de um switch são configuradas como TRUNK. 2. Os switches removem qualquer informação de identificação do quadro antes de encaminhá-lo por uma porta TRUNK. 3. Uma porta de um switch configurada em modo TRUNK é capaz de enviar e receber quadros de múltiplas VLANs. 4. O modo TRUNK é a capacidade de roteadores substituírem os switches na troca de informações sobre as configurações da VLAN.

Assinale a alternativa que indica todas as afirmativas corretas.

Qual a consequência ao configurar e aplicar corretamente uma ACL com uma máscara curinga 0.0.0.15 em um roteador com Cisco IOS?