Questões de Concurso

Para emgepron

Foram encontradas 1.817 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Os termos técnicos que definem os recursos I e II são, respectivamente:

• A redundância é total: tudo o que for gravado em um disco é gravado também no segundo, por isso, esse é conhecido como disk mirror, replicação e espelhamento. • O efeito indesejado desse tipo de redundância se refere ao fato de a capacidade de armazenamento cair pela metade, ou seja, se há a necessidade de, por exemplo, 2TB de gravação de dados no sistema, será necessário implementar 4TB.

O RAID descrito acima é do tipo:

l.

É bastante utilizado por

sua excelente performance e fácil manuseio, que usa

um sistema simples de encaixe e oferece pouca

perda de sinal, sendo ideal para aplicações em

telecomunicações. É bastante popular em redes

Gigabit, tanto para cabos multimodo quanto

monomodo, com ponteira de 2,5mm. Il.

É bastante utilizado por

sua excelente performance e fácil manuseio, que usa

um sistema simples de encaixe e oferece pouca

perda de sinal, sendo ideal para aplicações em

telecomunicações. É bastante popular em redes

Gigabit, tanto para cabos multimodo quanto

monomodo, com ponteira de 2,5mm. Il.  É bastante utilizado por

sua excelente performance e fácil manuseio, que usa

um sistema simples de encaixe e oferece pouca

perda de sinal, sendo ideal para aplicações em

telecomunicações. É bastante popular em redes

Gigabit, tanto para cabos multimodo quanto

monomodo, com ponteira de 2,5mm.

É bastante utilizado por

sua excelente performance e fácil manuseio, que usa

um sistema simples de encaixe e oferece pouca

perda de sinal, sendo ideal para aplicações em

telecomunicações. É bastante popular em redes

Gigabit, tanto para cabos multimodo quanto

monomodo, com ponteira de 2,5mm. O conectores em I e I I são conhecidos, respectivamente, pelas siglas (terminologia):

A camada, a técnica e o modo de transmissão são, respectivamente:

As opções caraterizados em I, II, III e IV são, respectivamente:

Os parâmetros caraterizados em I e II são, respectivamente:

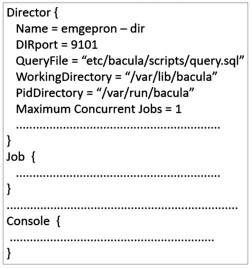

Esse arquivo de configuração da BACULA é referenciado como:

II. O primeiro passo é também realizar o primeiro backup completo, mas este tipo de backup compara o conteúdo a ser copiado com o último backup full e copia todas as alterações realizadas. Isso significa que uma maior quantidade de dados será gravada a cada novo backup deste tipo, pois o último fragmento sempre conterá todas as diferenças entre o backup original e o volume de dados atualizado. Esse processo é mais prático, pois só exigirá o backup completo e o último fragmento de backup para restauração de dados. O problema desse método é que dependendo do crescimento de dados da empresa, cada processo poderá gerar arquivos de backup deste tipo cada vez maiores, superando inclusive o tamanho do primeiro backup completo. Neste tipo de backup, apenas as últimas modificações são registradas, a velocidade do processo é maior, pois apenas os dados alterados no último backup são gravados.

Os tipos caracterizados em I e II são conhecidos, respectivamente, como backup:

As denominações para os módulos detalhados em I, II e III são, respectivamente:

Os componentes em I, II e III são conhecidos, respectivamente, por:

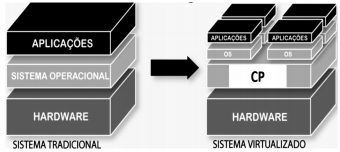

• O componente identificado por CP representa um software utilizado para realizar o gerenciamento das VMs, funcionando em uma camada entre o hardware e o sistema operacional, sendo, desta forma responsável por fornecer ao sistema operacional a abstração da máquina virtual e por controlar o acesso dos sistemas operacionais convidados aos dispositivos de hardware.

O componente CP é denominado:

A técnica descrita é conhecida por:

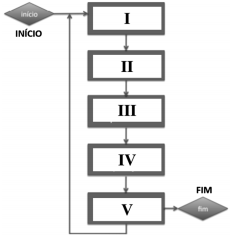

Sendo as fases I – buscar instrução na memória principal e V – armazenar resultado, as demais fases II,III e IV são, respectivamente: