Questões de Concurso

Para inpe

Foram encontradas 1.885 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse contexto, analise afirmativas a seguir.

I. No modelo IaaS, é possível oferecer ao usuário um serviço para desenvolvimento de aplicativos de modo simplificado, a partir de blocos pré-determinados.

II. No modelo SaaS, os provedores do serviço muitas vezes são os próprios desenvolvedores, o que facilita a customização do aplicativo.

III. Um serviço no modelo PaaS pode ser utilizado para oferecer um serviço do tipo SaaS, ao passo que um serviço no modelo PaaS pode ser desenvolvido através de um serviço do tipo IaaS.

Está correto o que se afirma em

Uma das características que viabiliza a computação em nuvem consiste na abstração dos recursos computacionais físicos dos lógicos.

Essa característica pode ser denominada

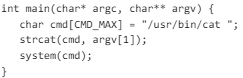

Dado que o programa opera com privilégios de administrador, a função system() é igualmente executada com tais privilégios. Quando um usuário fornece um nome de arquivo padrão, a chamada funciona como esperado. Contudo, se um invasor inserir uma string como ";rm -rf /", a chamada system() falhará ao tentar executar o comando "cat" por falta de argumentos, resultando na tentativa subsequente de

Nesse caso, é possível afirmar que o TLS fará uso de

Sobre esse contexto, assinale a afirmativa correta.

Com relação às defesas primárias recomendadas pela OWASP para esse tipo de ataque, analise as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) Implementar escape em todos os dados fornecidos pelo usuário.

( ) Emprego de Stored Procedures adequadamente construídas.

( ) Utilização de Prepared Statements com consultas parametrizadas.

As afirmativas são, respectivamente,

Assinale a opção que apresenta uma boa prática de programação.

A respeito dos diferentes tipos de variáveis que podem ser usadas em um programa, é correto afirmar que

Com relação ao TCP, analise as afirmativas a seguir.

I. O funcionamento correto do TCP requer o estabelecimento de uma conexão entre a origem e o destino final.

II. O controle de fluxo é implementado por meio de um protocolo do tipo janela deslizante.

III. Todas as conexões TCP são do tipo full-duplex e ponto a ponto.

Está correto o que se afirma em

Com relação ao endereçamento IPv4 (IP versão 4), analise as afirmativas a seguir.

I. Considerando a máscara de subrede 255.255.128.0, os endereços IPv4 192.168.91.0 e 192.168.48.10 estão na mesma subrede.

II. A faixa de endereços IPv4 referente ao prefixo 124.201.0.0/18 vai de 124.201.0.0 a 124.201.63.255.

III. Todas as interfaces de rede de um mesmo dispositivo possuem o mesmo endereço IPv4.

Está correto o que se afirma em

Com relação ao modelo OSI, analise as afirmativas a seguir.

I. A camada de Transporte, ao contrário da camada de Rede, é fim-a-fim, ou seja, liga a origem ao destino.

II. A camada de Rede é responsável pelo controle de erros de transmissão.

III. O modelo OSI abstrai as conexões físicas entre os nós da rede, não possuindo uma camada específica para esse fim.

Está correto o que se afirma em

I. Os dois caracteres “#!” quando inseridos no início da primeira linha de um shell script servem para indicar o interpretador a ser usado para o programa.

II. Para escrever uma linha de comentário em bash, deve-se utilizar o caractere “#” no início da mesma.

III. A linha de comando a=1 | echo, escrita em bash, imprime o número 1 na tela do terminal.

Está correto o que se afirma em

Nesse caso, é impresso na tela do terminal o número zero e a execução é encerrada. Considere que apenas números inteiros são dados como entrada.

Assinale a opção que apresenta o comando em Bash que executa o desejado.

Há uma distribuição Linux em particular que é voltada para profissionais da área de segurança e é considerada a mais avançada quanto a Testes de Penetração (Pentests).

Essa distribuição Linux é denominada

Sobre o kernel Linux, analise as afirmativas a seguir.

I. Emprega o chamado microkernel, no qual todos os serviços do sistema operacional rodam no espaço do kernel.

II. Suporta diferentes sistemas de arquivos, como ext4, NTFS e FAT 32.

III. Suporta o carregamento de módulos em tempo de execução, sem a necessidade de reiniciar o sistema.

Está correto o que se afirma em

Sobre o conceito de intente, assinale a afirmativa correta.

Essa tecnologia, baseada nos chamados storage spaces, consiste em