Questões de Concurso

Para al-go

Foram encontradas 1.250 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Suponha dois meios com permissividades relativas εr1 = 2 e εr2 = 4. Considere um campo elétrico com E1 no meio 1 incidindo na fronteira entre os dois meios com ângulo θ1 em relação à normal da superfície entre os dois meios, sentido meio 1, e considere o campo elétrico refratado no meio 2 como E2 e o ângulo de refração θ2 em relação à normal da superfície entre os dois meios, sentido meio 2.

De acordo com as informações apresentadas, é correto afirmar que o módulo da componente

Duas placas condutoras retangulares de comprimento x e largura y são colocadas em paralelo a uma distância d uma da outra, e, entre elas é inserido um dielétrico com permissividade relativa εd. Esse conjunto possui capacitância C.

Com base nessas informações, é correto afirmar que, se

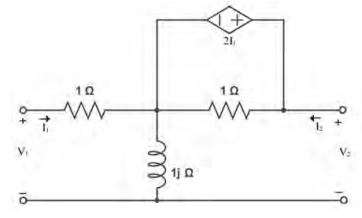

De acordo com o quadripolo da figura apresentada com

equação  , é correto afirmar que

, é correto afirmar que

Em um sistema monofásico, com tensão de base Vb1 = 220 V e potência de base Sb1 = 1.100 VA, uma determinada impedância tem o valor de 1+2j pu.

A respeito das informações apresentadas, qual é o valor dessa impedância na base Sb2 = 500 VA e Ib2 = 5 A ?

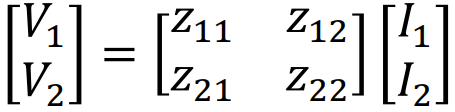

Segundo a Norma Brasileira (NBR) 5.410 – Instalações Elétricas de Baixa Tensão, o esquema de aterramento da figura apresentada é

Em relação à IEC 60.617, o símbolo apresentado na figura

corresponde a comando de

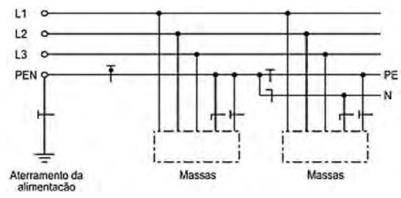

Considere que, na figura apresentada, os amplificadores

operacionais são ideais. Com base no exposto, calcule a

tensão de saída Vo(s).

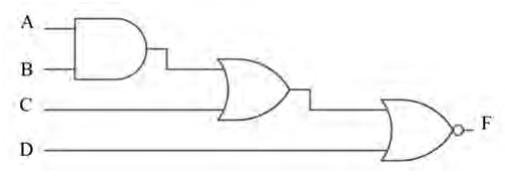

De acordo com a figura apresentada, assinale a alternativa

correta para a saída F do circuito digital.

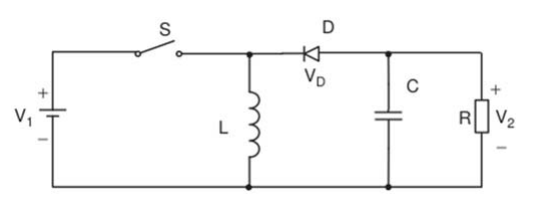

Em relação ao circuito apresentado na figura, assinale a

alternativa que indica, respectivamente, o tipo da topologia

de conversor DC-DC e o valor de V2 para V1 = 1 V e o ciclo

de condução k = 0,6.

ELMASRI, R.; NAVATHE, S.B. Sistemas de Banco de Dados. Addison-Wesley, 2005.

Essa passagem trata de uma importante propriedade de transações em bancos de dados. Essa propriedade é a (o)

ELMASRI, R.; NAVATHE, S.B. Sistemas de Banco de Dados. Addison-Wesley, 2005.

O trecho apresentado define um plano (do inglês, schedule) em banco de dados. Imagine que, em um plano S, para cada transação T participante, todas as operações de T são executadas consecutivamente. Esse plano é chamado de

Esse é um ataque no qual o agressor insere código a ser executado por um cliente em uma aplicação web. O código então será visto por outros usuários, e o software do cliente executa essas instruções.

STALLINGS, W. Cryptography and network security: principles and practice. Londres: Pearson, 2017. Tradução livre.

O trecho apresentado refere-se especificamente ao ataque

Esse protocolo [aperto de mão] permite que o servidor e o cliente se autentifiquem e negociem chaves que serão usadas para proteger os dados enviados em um registro TLS.

STALLINGS, W. Cryptography and network security: principles and practice. Londres: Pearson, 2017. Tradução livre.

Acerca das mensagens trocadas no protocolo TLS, assinale a alternativa correta.

Desde a primeira apresentação do SSL em 1994 e a subsequente padronização do TLS, numerosos ataques foram criados contra esses protocolos.

STALLINGS, W. Cryptography and network security: principles and practice. Londres: Pearson, 2017. Tradução livre.

Um dos referidos ataques é caracterizado por criar uma pesada carga de processamento em um servidor ao sobrecarregá-lo com requisições supérfluas. Esse ataque chama-se