Questões de Concurso

Para cge-pi

Foram encontradas 331 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Até a presente data não existe nenhuma técnica capaz de burlar sistemas IDS — meios técnicos que possibilitam visualizar os pacotes que entram ou saem de uma rede monitorada.

Switches comercialmente denominados de switch de camada 3 suportam roteamento e criação de redes virtuais (VLANs).

Roteadores são equipamentos típicos de camada 7 do modelo OSI e de camada de aplicação do modelo TCP/IP.

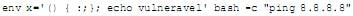

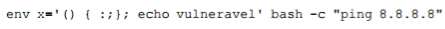

Considerando que o trecho acima seja executado em uma estação vulnerável, julgue o item que se segue.

O trecho de código emitirá uma mensagem no shell vulnerável e executará o comando ping para o endereço 8.8.8.8.

Recentemente foi divulgada uma falha de segurança no shell bash, que ficou conhecida como shellshock. A esse respeito, considere o trecho a seguir.

Considerando que o trecho acima seja executado em uma estação vulnerável, julgue o item que se segue.

A falha do shellshock consiste basicamente na criação e na manipulação de uma variável com parâmetros que não são interpretados corretamente pelo shell bash nas versões vulneráveis.

A EAP é criada exclusivamente para o gerente do projeto, em linguagem específica, e determina as etapas a serem contempladas no projeto. Clientes e fornecedores normalmente são excluídos de uma EAP.

Em videoconferência, a utilização do protocolo SIP requer que tanto o endpoint quanto o concentrador MCU suportem o RTP, utilizado para transporte de mídia, e o RTCP, utilizado para monitorar estatísticas de transmissão.

Soluções de videoconferência com o uso do protocolo H323 devem suportar também o protocolo H.225.0 RAS (registration, admission and status), para sinalização de chamada do H.225.0; e o H.245, para controle de comunicações multimídia.

Tanto o Microsoft Outlook quanto o Mozilla Thunderbird suportam o uso de IMAPS como clientes de correio eletrônico.

No Mozilla Thunderbird, o uso do protocolo IMAPS requer que o servidor de email também utilize o protocolo POP3S para envio de correio entre servidores de email.

Mediante o uso de técnicas de virtualização de servidores, é possível migrar cargas de trabalho de forma transparente entre servidores físicos.

A virtualização de desktops exige o uso de seu próprio hardware, de sistema operativo e de software.

Considerando essa situação hipotética, julgue o próximo item.

Para a configuração de autenticação do OpenLDAP, é recomendável o uso do SASL (simple authentication and security layer) com Kerberos V, já que qualquer aplicação de rede que usa LDAP suporta o protocolo Kerberos para autenticação.

Considerando essa situação hipotética, julgue o próximo item.

Na situação em apreço, a técnica de autenticação com DIGEST-MD5 pode ser utilizada, já que o CRAM-MD5 está depreciado em versões 2.4 do OpenLDAP.

Tendo como referência essa situação hipotética, julgue o item subsequente. Nesse sentido, considere que a sigla IPAM refere-se a IP address management.

O Windows 2012 R2 possui uma regra para descobrimento e gerenciamento de endereços IP conhecida por IPAM .

Tendo como referência essa situação hipotética, julgue o item subsequente. Nesse sentido, considere que a sigla IPAM refere-se a IP address management.

O IPAM funciona tanto com DNS quanto com DHCP, no entanto é restrito a endereçamento IPv6.

Considerando essa situação hipotética, julgue o item que se segue, relativo a firewall e proxy.

O firewall IPTABLES permite o uso de filtro de pacotes, de forma a controlar o fluxo de dados entre a rede local e a Internet, interferindo em situações normais até a camada de transporte do modelo TCP/IP.

Considerando essa situação hipotética, julgue o item que se segue, relativo a firewall e proxy.

O proxy SQUID permite a filtragem de URLs que façam uso do protocolo HTTP e também permite a criação de listas de acesso conforme a necessidade de filtragem.

Acerca dessa situação hipotética, julgue o item seguinte.

Na situação considerada, não havia como atender à solicitação de um IPv4 fixo ou variável, visto que a disponibilidade de endereços IPv4 está esgotada no Brasil desde 2009.

Acerca dessa situação hipotética, julgue o item seguinte.

A faixa de frequência vedada no edital está relacionada ao uso de enlaces utilizados pelas redes celulares GSM e CDMA.