Questões de Concurso

Para ufv-mg

Foram encontradas 782 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sobre práticas de segurança em aplicações web, assinale a alternativa que apresenta CORRETAMENTE práticas que contribuem significativamente para mitigar ataques de injeção SQL em aplicações web:

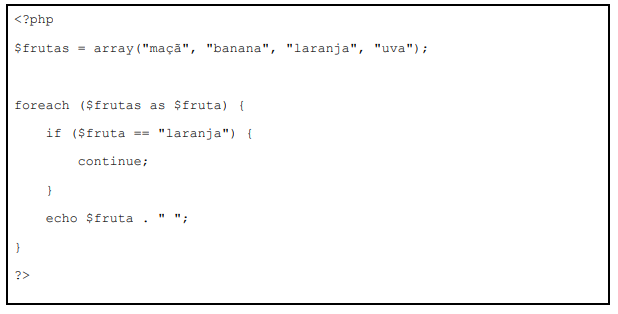

Considere o seguinte código PHP:

A saída esperada da execução do código apresentado acima é:

A respeito do Git, o comando utilizado para capturar um instantâneo (snapshot) do estado atual dos arquivos no repositório e registrar essas mudanças de forma permanente no histórico do projeto é:

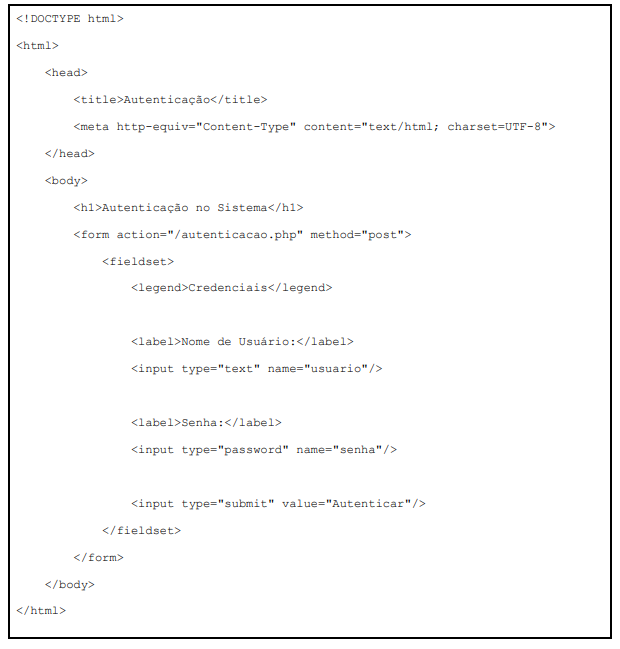

Considere o seguinte código de uma página em HTML:

Supondo que o usuário digite o valor “administrador” no campo “usuario”, destinado ao nome de usuário, e

“8524456” no campo “senha”, o trecho da requisição HTTP a qual se espera que seja gerada pelo

navegador quando o usuário acionar o botão “Autenticar”, é:

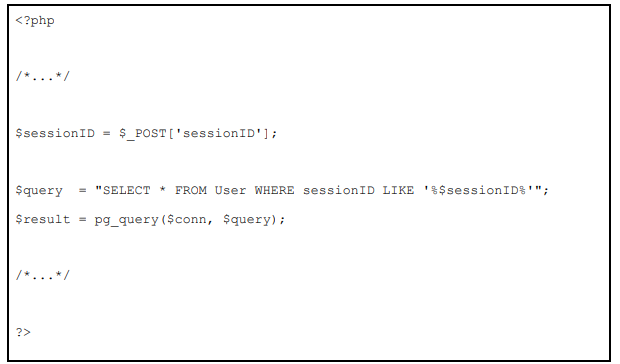

Considere o seguinte trecho de código em PHP:

Esse trecho de código apresenta uma falha de segurança muito comum, listada como a falha de segurança mais frequente pelo relatório OWASP Top 10 de 2017.

Tal falha de segurança é conhecida como:

Assinale a alternativa que apresenta CORRETAMENTE quatro padrões de projeto:

Sobre o padrão MVC, assinale a alternativa que apresenta CORRETAMENTE a responsabilidade do componente “View” (Visão):

Considerando a UML, o diagrama UML que é comumente usado para representar a interação entre objetos durante a execução de um cenário específico é:

Considerando o funcionamento básico do HTTP, o método desse protocolo geralmente utilizado quando um navegador solicita uma página web pela primeira vez, indicando que o recurso deve ser obtido do servidor, é:

Exception in thread "main" java.lang.OutOfMemoryError: Java heap space

Considerando que as aplicações foram desenvolvidas corretamente e que a JVM (Java Virtual Machine) utilizada por elas está devidamente configurada, assinale a alternativa que apresenta CORRETAMENTE o componente do servidor que está subdimensionado nesse cenário:

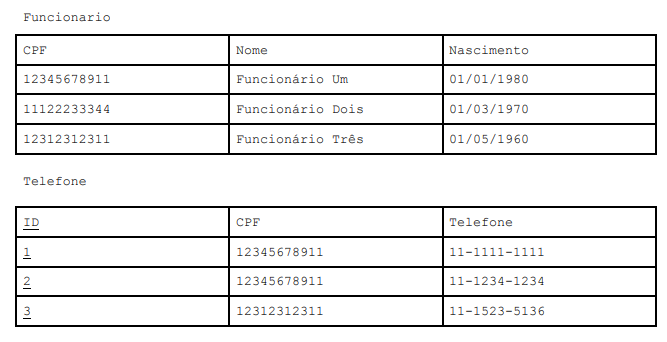

Considere as relações Funcionario e Telefone a seguir:

Com base nas informações acima, a consulta SQL que resultará na lista de todos os funcionários e seus

telefones, caso os possuam, é:

As quatro principais características que definem uma transação ACID são:

Considerando os protocolos HTTP, HTTPS e FTP, o número oficial da porta padrão de cada um, respectivamente, é:

Com relação aos códigos de status de resposta do protocolo HTTP, analise as afirmativas abaixo:

I. O código 404 significa que a página não foi encontrada. II. O código 500 significa que houve um erro interno no servidor. III. O código 700 significa que uma atualização está disponível. IV. O código 200 indica que a requisição foi atendida com sucesso.

Está CORRETO o que se afirma em:

Essa autarquia é conhecida como:

I. No âmbito da LGPD, o tratamento dos dados pessoais pode ser realizado por dois agentes de tratamento – o Controlador e o Operador.

II. A Lei Geral de Proteção de Dados Pessoais (LGPD), Lei n° 13.709/2018, foi promulgada para proteger os direitos fundamentais de liberdade e de privacidade e a livre formação da personalidade de cada indivíduo.

III. A Lei fala sobre o tratamento de dados pessoais, dispostos em meio físico ou digital, feito por pessoa física ou jurídica de direito público ou privado, englobando um amplo conjunto de operações que podem ocorrer em meios manuais ou digitais.

IV. A figura do Encarregado é a pessoa indicada pelo Operador para atuar como canal de comunicação entre o Controlador, o Operador e os Titulares dos dados.

Está CORRETO o que se afirma apenas em:

Assinale a afirmativa que apresenta CORRETAMENTE a linha de comando que irá retornar o número de ocorrências da palavra “UFV” encontradas no arquivo:

Assinale a alternativa que apresenta CORRETAMENTE o protocolo que possibilita essa falsificação: